2024 年 07 月 11 日

2024 年 5~6 月の脅威動向と代表的な攻撃(前編)

2024 年 5-6 月の脅威動向を見るために、記事末尾で 5-6 月の代表的なインシデント・攻撃等を羅列しています。もちろんこれらは代表的なものであり、その他にも多くのインシデントが発生しています。

今回は 5-6 月に発生した中でも以下の二点を前編・後編にわけて解説します。

- 米国司法省の LockBitSupp に対する起訴

- Snowflake からのデータ漏洩によるさまざまな企業への影響

1. 米国司法省の LockBitSupp に対する起訴

2024 年 2 に LockBit のインフラ差し押さえなどの国際的な取り組み「Operation Cronos」が行われたことは、本連載の 1-2 月脅威動向まとめ でお話ししました。

この「Operation Cronos』に続く動きとして 2024 年 5 月に、LockBit ランサムウェアグループの中心的な人物である「LockBitSupp」に対する起訴が行われましたので、こちらでは簡単にまとめてみます。

1-1. これまでのおさらい

LockBit ランサムウェアグループの詳細に関しては、2023 年 11-12 月の脅威動向と代表的な攻撃(後編) でも取り上げましたが、RaaS (Ransomware-as-a-Service)モデルで広く知られており、二重脅迫を専門としている脅威アクターになります。

LockBit ランサムウェアによる被害は日本でも頻繁に発生しており、特に 2023 年 7 月の名古屋港統一ターミナルシステム(NUTS)への攻撃は記憶されている方も多いと思います。

(画像は日経クロステック「 名古屋港のランサム被害、約 3 日で復旧もログまで暗号化され感染経路はいまだ不明 」より引用)

このように世界中の様々な企業を標的にしていた LockBit ランサムウェアグループですが、2024 年の 2 月 20 日に「Operation Cronos」と呼ばれる 10 カ国の司法機関/4 カ国の支援によるキャンペーンで、ダークウェブ上を含むインフラ基盤の掌握・破壊と、組織に関係した人間の逮捕状の発行・刑事告発等がありました。LockBit の脅迫用ページにアクセスすると、下記のような画像により、「Operation Crons」がこのサイトを差し押さえたと説明されています。

画像はヒートウェーブ「【専門家が解説】Operation Cronos とは?」より引用

しかしその二週間後に LockBit は復活を宣言しており、2024 年 4 月には、ワシントン DC 保険証券銀行局(DISB)を攻撃し、800GB のデータを盗んだとして脅迫を行なっています。

1-2 LockBit のサイトが警察の手により復活(2024/05/05)

「Operation Cronos」は一定の成果をともなって公開されたため、LockBit グループに対する締め付けはここまでかと思われていましたが、FBI や米国司法省などはこの間にも色々準備をしていた様です。

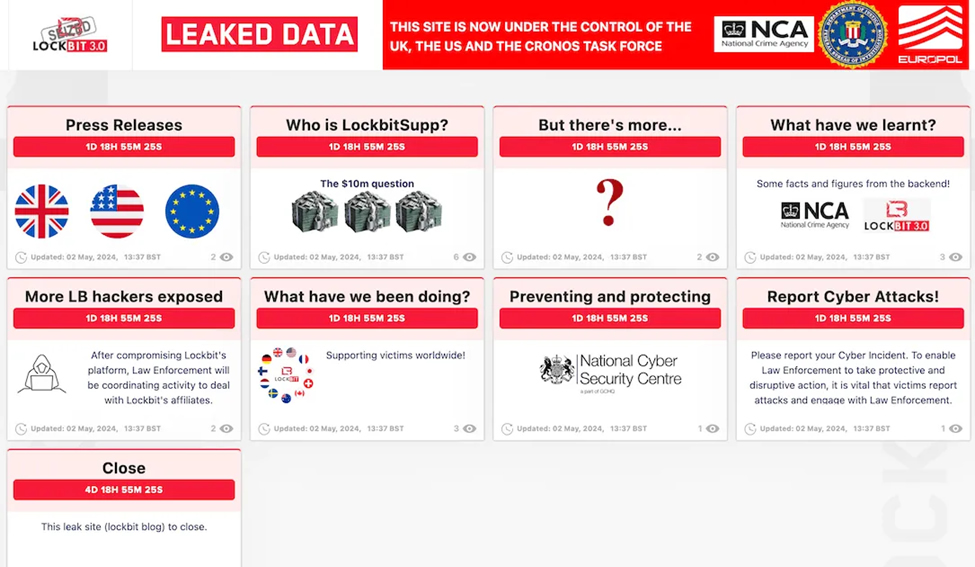

2024/05/05 に、先述のインフラ差し押さえのページが更新され、下記のようなものに差し変わりました。

画像は The Record : LockBit's seized darknet site resurrected by police, teasing new revelations より引用

上段左から二番目に「Who is LockBitSupp?」と書かれており、よく見ると「1D 18H 55M 26S」とタイマーらしきものが書かれています。Recorded Future 社の「The Record: LockBit's seized darknet site resurrected by police, teasing new revelations」によると、

- LockBit のダークネット恐喝サイト(Operation Cronos で押収されていたもの)が日曜日に警察の手により再び出現し、警察が LockBit グループに関与した犯罪者に関する最新情報を明らかにしました。

- 復活したダークネット ページでは、2024/05/07 火曜日の 14:00 (UTC) に設定されたタイマーとともにさまざまな情報が公開されます。

と、いわゆる「予告」がなされました。皮肉なことに、日限とタイマーを表示させるやり方は、LockBit ランサムウェアグループが被害者を脅迫するやり方と同じでした。

1-3 米国司法省が LockBitSupp として Dimitry Yuryevich Khoroshev 氏を起訴

予告から 4 日後、2024/05/08 に LockBit ランサムウェアの開発と運営を行なっていた通称「LockbitSupp」としてロシア Voronezh 在住の「Dimitry Yuryevich Khoroshev ( Дмитрий Юрьевич Хорошев )」氏(31 歳)を起訴しました。

米国司法省はプレスリリースの中で

- Dimitry 氏は 2019 年 9 月頃から 2024 年 5 月頃まで、LockBit ランサムウェアグループの開発者および管理者として活動していた。

- コンピュータに関連した詐欺や恐喝、その他関連活動に伴う共謀の罪で起訴された。

- 振込詐欺罪 1 件・保護されたコンピュータに対する意図的な損傷が 8 件・保護されたコンピュータからの機密情報に関連した恐喝 8 件。保護されたコンピュータへの損害に関連した恐喝罪 8 件とのこと。

- 合計するとこれらの容疑には最大で懲役 185 年の刑が科せられる可能性がある

と述べています。正式な起訴状はこちらになります(PDF)。

また、米国財務省もプレスリリースを出しています。

日本の警察庁も「ランサムウェア「LockBit」被疑者の起訴等について」として発表しており、「引き続き、サイバー空間における一層の安全・安心の確保を図るため、サイバー事案の厳正な取締りや実態解明、外国捜査機関等との連携を推進する。(原文ママ)」としています。

画像は警察庁「ランサムウェア「LockBit」被疑者の起訴等について」より転載

1-4 LockBitSupp の反応

The Record の記事によると、今回の起訴を受けて LockbitSupp がインタビューに応えたようです。インタビューでは

- 自分 (LockbitSupp) は Dimitry Yuryevich Khoroshev では無い

- 住所もロシア Voronezh では無い

- FBI 達はキャリアを守るのとボーナスのために嘘をついて別の人間を告発している

と、起訴状の内容を否定しています。こちらの LockbitSupp の言い分が正しいのか、それとも FBI などの起訴状の方が正しいのか、現在のところ断定は出来ません。

また、同インタビューでは LockBit の目標として

- 目標は変わりません:100 万社を攻撃することです。法執行機関からの圧力は私をやる気にさせ、より懸命に働かせるだけです。

と言っていますので、攻撃をやめる気は(少なくともインタビューでの口頭では)ないようにも見受けられます。いずれにせよ、今後の LockBit の攻撃によって、「Dimitry Yuryevich Khoroshev」氏が LockBitSupp なのかどうかがある程度見当づけられると思います。

1-5. 参考情報

- 日経クロステック「 名古屋港のランサム被害、約 3 日で復旧もログまで暗号化され感染経路はいまだ不明 」

- ヒートウェーブ「【専門家が解説】Operation Cronos とは?」

- ヒートウェーブ「LockBit のサイトが警察の手により復活(2024/05/05)」

- Recorded Future 社「The Record: LockBit's seized darknet site resurrected by police, teasing new revelations」

- 米国司法省「U.S. Charges Russian National with Developing and Operating LockBit Ransomware」

- 米国財務省「United States Sanctions Senior Leader of the LockBit Ransomware Group」

- 警察庁「 ランサムウェア「LockBit」被疑者の起訴等について 」

- Recorded Future 社「The Record: In interview, LockbitSupp says authorities outed the wrong guy 」

この記事の著者

OSS/ セキュリティ / 脅威インテリジェンスエバンジェリスト

面 和毅