2026 年 01 月 20 日

アスクル社 (ASKUL) を襲ったランサムウェア攻撃

~2025 年 11-12 月の脅威動向と代表的な攻撃(前編)~

2025 年 11-12 月の脅威動向を見るために、記事末尾で 11-12 月の代表的なインシデント・攻撃等を羅列しています。もちろんこれらは代表的なものであり、その他にも多くのインシデントが発生しています。

今回は 11-12 月に発生した中でも以下を前編・後編にわけて解説します。

- アスクル社 (ASKUL) を襲った攻撃

- Storm-0249 による ClickFix 攻撃

1.アスクル社 (ASKUL) を襲った攻撃

2025/10/19 に アスクル社が、同社のシステムがランサムウェア攻撃に遭い停止し、情報も流出した可能性があると報告を行いました。こちらの攻撃には 10/30 に RansomHouse という脅威アクターが犯行声明と脅迫を行っています。

こちらの アスクル社の件、厳密には10月に起こったインシデントとなりますが動きがあったのが 11 月だったため、こちらで取り上げます。

1-1. エグゼクティブ サマリー

| 項目 | 内容 |

|---|---|

| Who(誰が) | RansomHouse |

| When(いつ) | 2025/10/19 午前中 |

| Where(どこで) | アスクル社の物流システム(WMS:Warehouse Management System) |

| What(何を) | 複数の顧客情報が流出 |

| Why(なぜ) | 金銭目的と思われる |

| How(どのように) | 今回の侵入方法は判明していない |

| 回避策 | N/A |

1-2. Who(誰が)

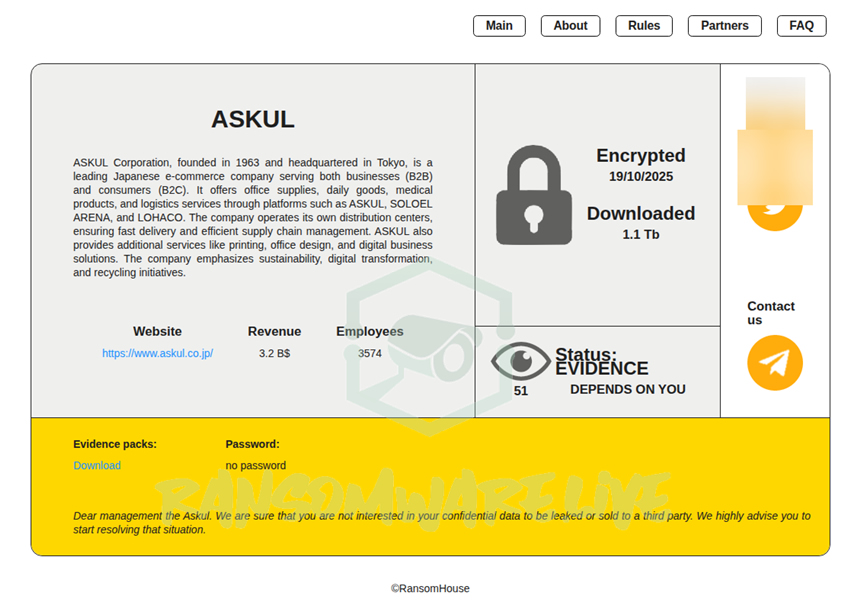

今回の攻撃では、10/30 に「RansomHouse」が名乗りを上げています。

2025/10/30 にダークウェブの RansomHouse 脅迫サイトに上げられた内容。画像はRansomware.liveより引用。

以下は、一般的な RansomHouse の TTP(戦術・技術・手順)になります。

1. 過去 (2022 年頃 ) の RansomHouse の TTP

Avertium のレポートによると、当時の RansomHouse の TTP は、Lapsus$ に似ていたそうです。また、先述した通り、当時の RansomHouse のキャンペーンでは暗号化は使われておらず、データ漏洩に焦点を当てていたため、攻撃の手法もおそらく複雑なものではなかっただろうと推定されています。

以下の TTP/IoC は Avertium レポートからの抜粋となります。

1. TTP

| Tactics ( 戦術 ) | Techniques ( 技術 ) | |

|---|---|---|

| Reconnaisance ( 偵察 ) | T1591: Gather Victim Org Information | T1595: Active Scanning |

| Initial Access ( 初期アクセス ) | T1078: Valid Accounts | |

| Defense Evation ( 防御回避 ) | T1548: Abuse Elevation Control Mechanism |

2. IoC

以下の URL が接続先として確認されています。

- hxxp://zohlm7ahjwegcedoz7lrdrti7bvpofymcayotp744qhx6gjmxbuo2yid[.]onion/

- zohlm7ahjwegcedoz7lrdrti7bvpofymcayotp744qhx6gjmxbuo2yid[.]onion

2. 現在 (2025 年頃 ) の RansomHouse の TTP

トレンドマイクロの調査によると、近年では、RansomHouse は暗号化戦術(MITRE T1486)を実施するためにランサムウェアも用いています。また、侵害したネットワークから認証情報やその他のデータを収集するために、インフォスティーラー(情報窃盗)の活動も利用しています。

1. TTP

近年の RansomHub の TTP(以前のものから増えたもの)を下記に示します。

| Tactics ( 戦術 ) | Techniques ( 技術 ) | |

|---|---|---|

| Initial Access ( 初期アクセス ) | T1566: Phishing |

T1190: Exploit Public-Facing Application |

| Lateral Movement ( 水平展開 ) | T1021: Remote Services |

T1016: System Network Configuration Discovery |

| Credential Access ( 認証情報アクセス ) | T1110: Brute Force |

もちろん、2022 年の下記もまだ使われています。

| Tactics ( 戦術 ) | Techniques ( 技術 ) | |

|---|---|---|

| Reconnaissance ( 偵察 ) | T1591: Gather Victim Org Information |

T1595: Active Scanning |

| Initial Access ( 初期アクセス ) | T1078: Valid Accounts | |

| Defense Evasion ( 防御回避 ) | T1548: Abuse Elevation Control Mechanism |

またトレンドマイクロの調査によると、RansomHub は Windows/Linux の両方を対象にした以下の様なツールを用いています。

| 名前 | 詳細 |

|---|---|

| Mario ESXi ランサムウェア | VMware ESXi を標的として設計されたものです。2021 年 9 月にロシアのハッカーフォーラムでソースコードがリークした「Babuk」ランサムウェアのソースコードを基にして開発されたとみられています。 |

| White Rabbit ランサムウェア | ランサムウェアグループ「FIN8」と関連があると考えられています。 |

| MrAgent ツール | 大規模環境でのランサムウェア配信プロセスを自動化したり、複数のハイパーバイザーへの同時展開などが行えるツールです。 |

2. IoC

近年の RansomHouse の IoC は未だ公開されていません。

1-3. When(いつ)

以下、判明している時系列になります。

| 日付 | 詳細 | 情報源 |

|---|---|---|

| 2025/10/19 |

|

第 13 報 |

| 2025/10/19 | ASKUL サイトにて情報開示。ランサムウェア感染によるシステム障害発生のお知らせとお詫び(第1報) | ASKUL サイト |

| 2025/10/20 |

|

第 13 報 |

| 2025/10/22 | 外部クラウドサービスへの不正アクセス発生 | 第 13 報 |

| 2025/10/22 | ASKUL サイトにて情報開示。ランサムウェア感染によるシステム障害発生のお知らせとお詫び(第2報) | ASKUL サイト |

| 2025/10/23 | 主要な外部クラウドサービスに関連するパスワードを変更完了 (以降、現時点で新たな侵入は確認されておりません) |

第 13 報 |

| 2025/10/24 |

|

第 13 報 |

| 2025/10/29 | 出荷トライアル第1弾(FAX 注文・出荷 2 拠点/ケース品 37 アイテム出荷)開始 | 第 13 報 |

| 2025/10/29 | ASKUL サイトにて情報開示。一部商品の出荷トライアル運用の開始について(ランサムウェア感染によるシステム障害関連・第3報) | ASKUL サイト |

| 2025/10/30 | RansomHouse が アスクル社に犯行声明 | ダークウェブ |

| 2025/10/31 | 攻撃者により公開された情報(外部への流出)の確認を完了 | 第 13 報 |

| 2025/10/31 | ASKUL サイトにて情報開示。一部報道について(ランサムウェア攻撃によるシステム障害関連・第 4 報) | ASKUL サイト |

| 2025/10/31 | ASKUL サイトにて情報開示。下記の外部流出が確認されたことを公開。

|

ASKUL サイト |

| 2025/11/04 | 情報流出専用お問い合わせ窓口を開設 | 第 13 報 |

| 2025/11/06 | ASKUL サイトにて情報開示。復旧計画の開示。サービスの復旧状況について(ランサムウェア攻撃によるシステム障害関連・第6報) | ASKUL サイト |

| 2025/11/11 | 攻撃者により公開された情報の確認を完了 | 第 13 報 |

| 2025/11/11 | ASKUL サイトにて情報開示。情報流出に関するお知らせとお詫び (ランサムウェア攻撃によるシステム障害関連・第7報) | ASKUL サイト |

| 2025/11/12 | ASKUL サイトにて情報開示。サービスの復旧状況について(ランサムウェア攻撃によるシステム障害関連・第8報) | ASKUL サイト |

| 2025/11/14 | ASKUL サイトにて情報開示。ASKUL LOGIST が運営する 3PL サービスを利用している企業に関する情報・当該企業の顧客情報が外部に流出した可能性があることを報告。 |

ASKUL サイト |

| 2025/11/19 | ASKUL サイトにて情報開示。サービスの復旧状況について(ランサムウェア攻撃によるシステム障害関連・第 10 報) | ASKUL サイト |

| 2025/11/28 | ASKUL サイトにて情報開示。サービスの復旧状況について (ランサムウェア攻撃によるシステム障害関連・第 11 報) | ASKUL サイト |

| 2025/12/02 | 夜に攻撃者により公開された情報を認識、調査開始 | 第 13 報 |

| 2025/12/03 | ASKUL サイトにて情報開示。サービスの復旧状況について (ランサムウェア攻撃によるシステム障害関連・第 12 報) | ASKUL サイト |

| 2025/12/09 | 攻撃者により公開された情報の確認を完了 | 第 13 報 |

| 2025/12/09 | ASKUL サイトにて情報開示。ASKUL のロゴを無断利用した偽サイト(フィッシングサイト)や ASKUL を装ったフィッシングメールについての注意喚起。 「ランサムウェア被害に伴う返金」「損害賠償の案内」「定期アカウント確認のお願い」等の Subject のフィッシングメールが確認されているとのこと (注意喚起)当社ロゴを無断利用した偽サイトや 当社を装った不審なメールについて |

ASKUL サイト |

| 2025/12/12 | ASKUL サイトにて情報開示。ランサムウェア攻撃の影響調査結果および 安全性強化に向けた取り組みのご報告 (ランサムウェア攻撃によるシステム障害関連・第 13 報) | ASKUL サイト |

| 2025/12/19 | ASKUL サイトにて情報開示。サービスの復旧状況について(ランサムウェア攻撃によるシステム障害関連・第 14 報) | ASKUL サイト |

1-4. Where(どこで)

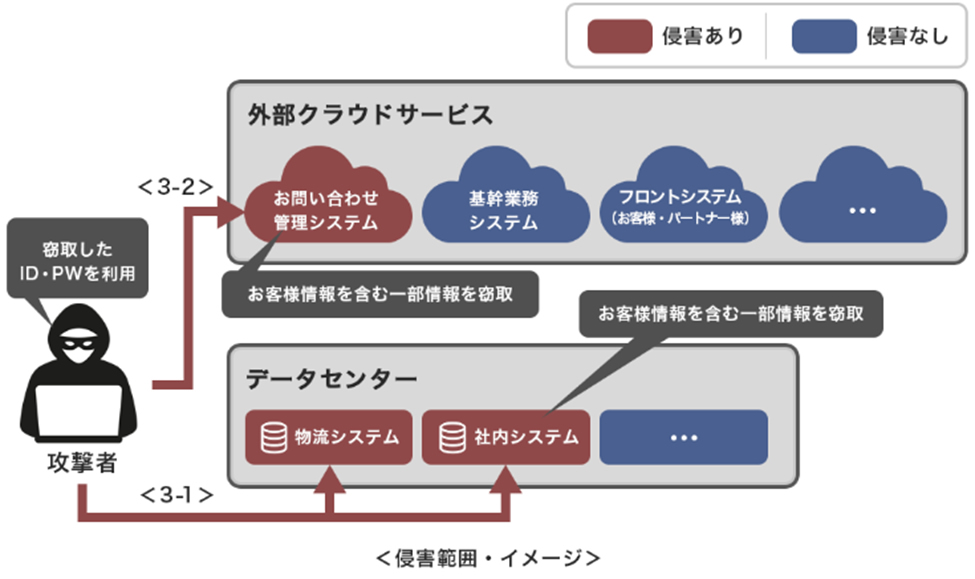

アスクル社の12/13 の報告により、侵害範囲が記載されています。

(図はランサムウェア攻撃の影響調査結果および 安全性強化に向けた取り組みのご報告 (ランサムウェア攻撃によるシステム障害関連・第 13 報)より引用)

1-5. What(何を)

被害の詳細は明らかにされていませんが、アスクル社の 10/22 の報告によると下記の情報が流出した旨が記載されています。

- 事業所向け EC(「ASKUL」「ソロエルアリーナ」)のお客様からのお問い合わせに関する一部の情報

(会社名、ご担当者様名、メールアドレス、ご登録電話番号、お問い合わせ内容等) - 個人向け EC(「LOHACO」)のお客様からのお問い合わせに関する一部の情報

(お客様氏名、メールアドレス、電話番号、お問い合わせ内容等) - 商品仕入れ先(サプライヤー様)が弊社商品関連システムにご登録いただいていた情報の一部

(サプライヤー様会社名、ご担当者様の部門名・氏名・メールアドレス等) - ASKUL LOGIST が運営する 3PL サービスを利用している企業に関する情報・当該企業の顧客情報

1-6. Why(なぜ)

金銭目的と考えられます。

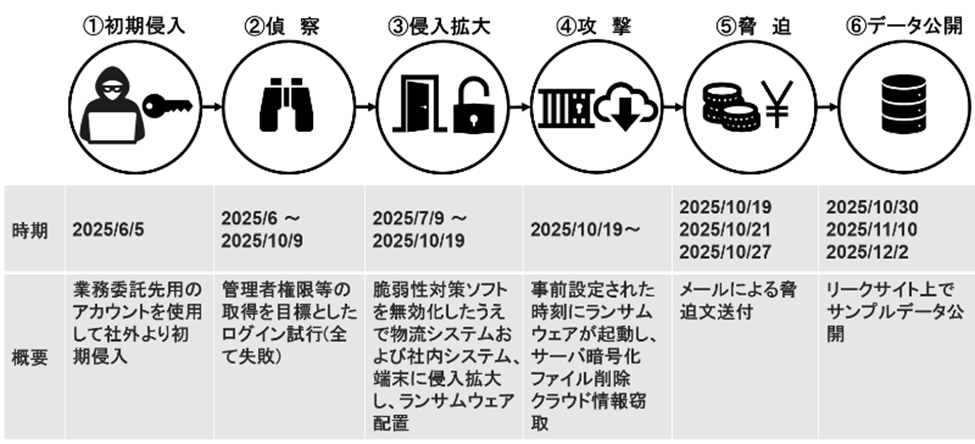

1-7. How(どのように)

1. ASKUL への侵入経路

アスクル社の12/13 の報告により、侵入経路が判明しています。

(図はランサムウェア攻撃の影響調査結果および 安全性強化に向けた取り組みのご報告 (ランサムウェア攻撃によるシステム障害関連・第 13 報)より引用)

- 侵入経路

例外的に多要素認証を適用していなかった業務委託先に対して付与していた管理者アカウントの ID とパスワードの漏洩と不正利用が確認されてます。 - 検知の遅れ

EDR が無効化されたこと、また一部のサーバに EDR が未導入であり 24 時間監視も行われていなかったため、不正アクセスや侵害を即時検知できませんでした。 - 復旧の長期化

オンラインバックアップは実施していたが、ランサムウェア攻撃を想定しておらず一部バックアップも暗号化され、復旧が困難となった模様です。

2. ASKUL のケースでの問題点

以下、アスクル社からの発表に筆者の意見を混ぜて、今回の問題点を考察します。

- 多要素認証の徹底の不備

侵入経路を見ても、アカウントの付与に際しては、管理者アカウントであろうと一般ユーザーであろうと、多要素認証を徹底させる必要があります。 - バックアップの保存

いわゆる 3-2-1 ルールから派生した3-2-1-1-0 ルールなど、ランサムウェア攻撃を想定したバックアップの必要があります。 - 侵入検知

24x365 での監視ができる体制づくりと、攻撃動向や認証情報漏洩をいちはやくつかむための、脅威インテリジェンス利用等を行う必要があります。

1-8. 参考情報

- アスクル :ニュースリリース

- Heatwave:RansomHouse について

- Avertium:News & Resources

- ITMedia:AMD を襲った「450GB 以上のデータ流出」事件とは何だったのか

- Cyberint:The New RansomHouse on The Block

- トレンドマイクロ :Water Balinsugu(RansomHouse)とは?攻撃手法や特徴を解説

- 警察庁 :ランサムウェア被害防止対策

- Heatwave:ランサムウェア攻撃の対策方法とは?被害を防ぐ防止策と感染後の対策

- Heimdal:The Full Source Code for the Babuk Ransomware Published on a Russian Hacker Forum

- SOMPO Cyber Security:FIN8 とは【用語集詳細】

- Trellix:RansomHouse am See

この記事の著者

OSS/ セキュリティ / 脅威インテリジェンスエバンジェリスト

面 和毅