2024 年 03 月 26 日

2024 年 1〜2 月の脅威動向と代表的な攻撃(前編)

2024 年 1〜2 月の脅威動向を見るために、記事末尾で 1〜2 月の代表的なインシデント・攻撃等を羅列しています。もちろんこれらは代表的なものであり、その他にも多くのインシデントが発生しています。

今回は 1〜2 月に発生した中でも

- LockBit ランサムウェアグループの国際的な取締(Operation Cronos)

- Okta の侵害から派生した Cloudflare のデータ侵害

を見てみたいと思います。

1. LockBit ランサムウェアグループに対する国際的な一斉摘発(Operation Cronos)

02/20/2024 に国際的な取り組みとして、LockBit ランサムウェアグループの摘発と逮捕の話題がネット上に流れてきました。

以下では、この LockBit ランサムウェアグループに対する国際的な摘発「Operation Cronos」について取り上げたいと思います。また、以下の情報はいつもの様に攻撃ではないため、いつものフォーマットからはズレた形式になってしまい、読みにくいかもしれませんがご容赦ください。

1-1. LockBit ランサムウェアグループについてのおさらい

LockBit ランサムウェアグループの詳細に関しては、2023 年 11 〜 12 月の脅威動向と代表的な攻撃(後編) でも取り上げましたが、RaaS (Ransomware-as-a-Service)モデルで広く知られており、二重脅迫を専門としている脅威アクターになります。

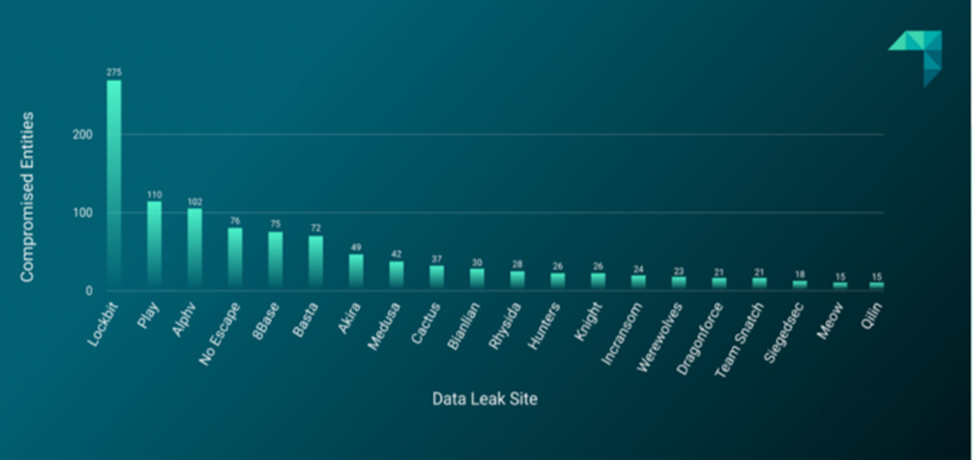

2019 年に登場して以来、多くの被害をもたらしており、今尚ランサムウェアグループの攻撃対象数ランキングでは上位を独走しています。Reliaquest 社の調査によると、データリークサイトで脅迫対象とされた企業・グループなど(Entity)の数は、2023Q4 も LockBit が二位以下を大きく引き離しています(下図参照)。

(図は Reliaquest 社ブログ「LockBit Taken Down: What Comes Next?」より引用)

LockBit ランサムウェアによる被害は、日本でも頻発しており、前回の記事でも取り上げましたが代表的なところでは

- 徳島・半田病院(2022 年)

- 埼玉県・岡田病院(2022 年)

- ブリジストン・アメリカ(2022 年)

- NUTS(名古屋港統一ターミナルシステム)への攻撃(2023 年)

などがあります。CISA ではオーストラリアの ACSC・カナダの CCCS・英国の NCSC-UK・フランスの ANSSI・ドイツの BSI・ニュージーランドの CERT NZ/NCSC NZ と協同で LockBit ランサムウェアグループに対するアドバイザリ を出していました。

(CISA「Understanding Ransomware Threat Actors: LockBit 」より引用)

1-2.「Operation Cronos」について

以下は NCA(UK)の発表・Europole の発表を元に纏めています。

「Operation Cronos」ですが、U.K. の National Crime Agency(NCA:英国国家犯罪庁)をトップに、ヨーロッパの Europol( 欧州刑事警察機構 ) と Eurojust( 欧州司法機構 ) との調整の元で行われた国際的な取り組みです。NCA は FBI と連携し、他の 9 カ国の支援を受けて LockBit グループの捜査と摘発を進めました。

今回の「Operation Cronos」ですが、LockBit が現在使用している(ダークウェブ上を含む)基盤の掌握・破壊と、組織に関係した人間の逮捕上の発行・刑事告発等になります。また、被害者の救済も行っています。国際的な取り組みとして、下記に示すような事を行いました。

LockBit 基盤の掌握・破壊

- LockBit が攻撃のために使用している主要な環境とダークウェブ上の身代金要求のサイトを掌握しました。このサイトには代わりに、NCA により LockBit の機能と運用を公開する一連の情報が 1 週間毎日投稿される予定です。

- 国際的な取締りとして、サイバー犯罪組織のサーバーをハッキングした後、200 以上の仮想通貨ウォレットを押収しました。

- LockBit 側の言い分によると、PHP の脆弱性(CVE-2023-3824)を利用して攻撃されたということで、PHP を使用していないサーバは生き残っているとのことです。

- CVSS

Base Score: 9.8 Critical

Vector(NVD): CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H - 対象バージョン

PHP 8.0 - 8.0.29, 8.1 - 8.1.21, 8.2 - 8.2.7 - 詳細

PHAR ディレクトリエントリの読み取りの際に phar ファイルをロードする時、長さのチェックが不十分なためスタックバッファオーバーフローが発生する可能性があります。これによりメモリ破損または RCE(リモートコード実行:Remote Code Execution)につながる可能性があります。

- CVSS

逮捕・起訴

- ポーランドとウクライナで LockBit ランサムウェアグループの2名を逮捕しました。

- フランスと米国の司法当局も、他の LockBit 脅威アクターを対象とした 3 件の国際逮捕状と 5 件の起訴状を発行しましました。

- 米国司法省は、LockBit を使用してランサムウェア攻撃を実行した被告 2 名を刑事告発して拘留し、米国で裁判を受けることになったと発表しました。

被害者救済措置

- 暗号化されたファイルを復号化するツールを作成して「No More Ransom」という Web サービスとして無償で提供しました。

1-3 逮捕・起訴等

先述の通り、ポーランドとウクライナで LockBit ランサムウェアグループの二名を逮捕したという事です。彼らに関しての詳細は(本記事を執筆している段階では)入ってきていません。

また、米国司法省は以下の 2 名を刑事告発したと プレスリリース の中で述べています。

- LockBit アフィリエイトサブグループ「National Hazard Society」のリーダー "Ivan Gennadievich Kondratiev" 氏。「Basterlord」や「Fisheye」として知られており、REvil・RansomEXX・Avaddon 等、他のランサムウェア グループとも関係があるとの事です。

- LockBit のアフィリエイトグループでランサムウェア攻撃に積極的に関与した "Artur Sungatov" 氏

同プレスリリースにも書かれていますが、現時点で起訴されている LockBit ランサムウェアグループメンバーは上記 2 名と下記 3 名を加えて、合計 5 名となります。

- Matveev(2023 年 5 月、ワシントン D.C. とニュージャージー州地区で 2 件の起訴状が公開され、LockBit を含む様々なランサムウェアの亜種を使用してワシントン D.C. を含む全米の多数の被害者を攻撃したとして告発 )

- Vasiliev(2022 年 11 月、世界的なランサムウェアキャンペーンへの参加に関連して、ニュージャージー州での刑事告訴が提起 )

- Ruslan Magomedovich Astamirov(2023 年 6 月、フロリダ・日本・フランス・ケニアの被害者に対する LockBit キャンペーンの参加で、ニュージャージー州地区で刑事告訴された。現在米国で裁判を待って保留中 )

また、米国国務省は LockBit グループ及びリーダーに関する情報に 総額 1,500 万ドルの懸賞金をかけました。LockBit ランサムウェアグループ(亜種を含む)の攻撃に参加した個人の逮捕および / または有罪判決につながる情報、およびランサムウェアの主要リーダーの特定や居場所につながる情報に対して、総額で 1,500 万ドル(日本円にして、約 22 億 5 千万円)の懸賞金を提供すると発表しています。

1-4 被害者に対する支援

NCA の発表 によると、NCA は 1,000 以上の復号キーを入手しており、今後数週間以内に英国を拠点とする被害者に連絡してサポートを提供し、暗号化されたデータの回復を支援する予定との事です。

また Europol の発表 によると、NCA・FBI・日本の警察庁が Europol の支援を受けて協力し LockBit ランサムウェアによって暗号化されたファイルを回復するための復号ツールを開発し「No More Ransom」ポータルとして利用できるようになりました。37 カ国語が対応しているとのことです。警察庁もプレスリリース「 ランサムウェア LockBit による暗号化被害データに関する復号ツールの開発について 」の中で、今後の対応について「(引用)日本国内の被害企業等に対して、最寄りの警察署への相談を促すと共に、 相談があった場合には、その求めに応じ、復号ツールを活用して被害回復 作業を実施することとしている。」と述べています。

(「No More Ransom」プロジェクトのサイト。言語を選択すると日本語にも対応しています。)

1-5. 今後の予想(私見)

LockBit ランサムウェアグループですが、早速新しい .onion アドレスに被害者をアップして、復活をアピールしています。また、今回悪用(?)された PHP はバージョンを更新し、新しいインフラに脆弱性を発見した場合には報奨金を出すとのことです。

しかし私見ですが、今回の LockBit ランサムウェアグループの一斉摘発により、一時的に復活しても LockBit ランサムウェアグループの影響力は少し後退すると思います。しかし 2023 年に MetaEncryptor が LostTrust と名前を変えたのと同様に 、暫く経つと名前を変えて(リブランディング)出てくる可能性があると思います。或いは、 過去に Conti ランサムウェアグループが解散してメンバーが Royal 等他のランサムウェアグループに移動した 様に、他のランサムウェアグループにメンバーが散り散りに移動する可能性があると思います。

1-6. 参考情報

- CISA「Understanding Ransomware Threat Actors: LockBit」

- Reliaquest「LockBit Taken Down: What Comes Next?」

- NCA( 英国国家犯罪庁 )「International investigation disrupts the world's most harmful cyber crime group」

- Europol( 欧州刑事警察機構 )「Law enforcement disrupt world's biggest ransomware operation」

- 米国司法省「U.S. and U.K. Disrupt LockBit Ransomware Variant」

- 米国財務省「United States Sanctions Affiliates of Russia-Based LockBit Ransomware Group」

- 米国国務省「Reward Offers for Information on LockBit Leaders and Designating Affiliates」

- 警察庁「 ランサムウェア LockBit による暗号化被害データに関する復号ツールの開発について 」

- No More Ransom Decryption Tool

- BleepingComputer「Meet LostTrust ransomware -- A likely rebrand of the MetaEncryptor gang」

- Trellix「Royal ランサムウェアの分析とインシデントレスポンス 」

この記事の著者

OSS/ セキュリティ / 脅威インテリジェンスエバンジェリスト

面 和毅