2024 年 07 月 11 日

2024 年 5~6 月の脅威動向と代表的な攻撃(後編)

2. Snowflake からのデータ漏洩によるさまざまな企業への影響

前編 ~ 米国司法省の LockBitSupp に対する起訴 ~ は こちら

2-1. エグゼクティブ サマリー

| 項目 | 内容 |

|---|---|

| Who(誰が) | UNC5537(Mandiant 社による命名) |

| When(いつ) | 2024 年 4 月 14 日以降、Snowflake 社に顧客情報窃取の為のアクセスが行われた |

| Where(どこで) | Snowflake 社の DB |

| What(何を) | Snowflake 社の DB 内にある資格情報などのデータ |

| Why(なぜ) | Snowflake を利用している顧客へのランサム攻撃に使用するためと思われる |

| How(どのように) | 過去(古くは 2020 年 11 月)の Snowflake 社への接続の認証情報侵害を利用し、2024 年 04 月から認証情報を悪用してシステムに侵入・Snowflake 社の顧客のデータを漏洩させる。その後、その漏洩情報を悪用して各社にランサム攻撃を行なっている。 |

| 回避策 |

|

2-2. Who(誰が)

Snowflake 社は Mandiant/CrowdStrike に調査を依頼し、現在 Mandiant は「UNC5537」として今回の一連の攻撃に関係する脅威アクターを追跡しています。

また、Mandiant は 2024/06/17 に「Snowflake 脅威ハンティングガイド」として、今回の UNC5537 による活動を検知するための脅威ハンティングガイドをリリースしています。

<参考情報>

- Mandiant「UNC5537 Targets Snowflake Customer Instances for Data Theft and Extortion 」

- Mandiant 「Mandiant Threat Hunting Guide Snowflake v1.0」

2-3. When(いつ)

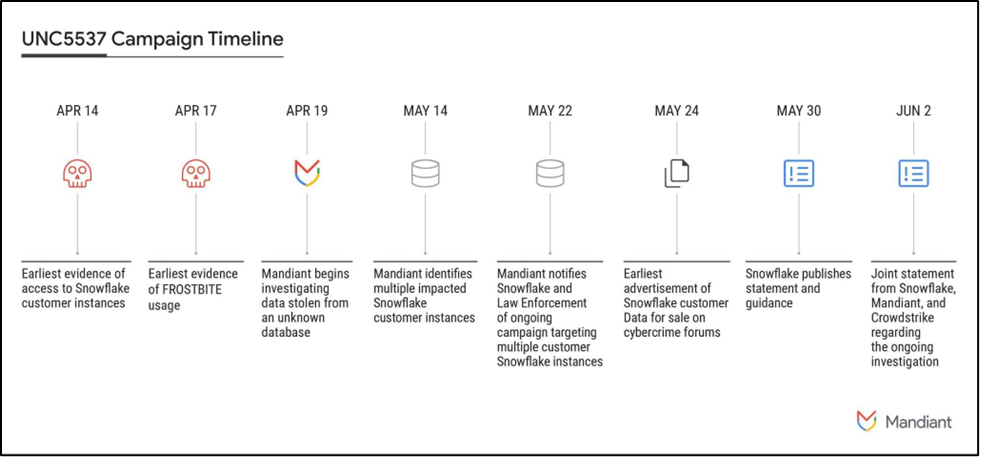

以下、時系列になります。Snowflake 社のサイト・Mandiant 社の解析を元にしています。

| 日時 | 内容 | |

|---|---|---|

| 2024/04/14 | Snowflake 顧客インスタンスへのアクセスが開始される | Mandiant |

| 2024/04/17 | 情報窃盗ツールであるマルウェア FROSTBITE が始めて使用される | Mandiant |

| 2024/04/19 | Mandiant が調査を開始する | Mandiant |

| 2024/05/14 | Mandiant が複数の Snowflake 顧客インスタンスへの影響を確認 | Mandiant |

| 2024/05/22 | Mandiant が Snowflake と法的機関に、複数の Snowflake インスタンスに対する攻撃キャンペーンを通知する | Mandiant |

| 2024/05/23 | Snowflake が特定の顧客アカウントへの不正アクセスの可能性を認識 | Snowflake |

| 2024/05/24 | Snowflake の顧客データ売買に関する最初の広告がフォーラムに流れる | Mandiant |

| 2024/05/30 | Snowflake 顧客環境の潜在的な侵害を確認する。 | Snowflake |

| 2024/06/02 | Snowflake が、CrowdStrike と Mandiant と調査を行い、Snowflake の顧客に対する標的型脅威キャンペーンをに関連する共同声明を提供(後述) | Snowflake |

| 2024/06/07 | 特に進展なし(ブログに経過情報のみを報告) | Snowflake/Mandiant |

| 2024/06/10 | Mandiant によるブログ公開(Mandiant により今回の脅威アクターが UNC5537 と名付けられる) | Snowflake/Mandiant |

| 2024/06/17 | Mandiant が「Mandiant Threat Hunting Guide Snowflake v1.0」として、脅威ハンティングガイドを公開。 | Mandiant |

また、Mandiant「UNC5537 Targets Snowflake Customer Instances for Data Theft and Extortion 」では、今回の時系列の図が提供されています。

<参考情報>

- Snowflake「Detecting and Preventing Unauthorized User Access」

- Mandiant「UNC5537 Targets Snowflake Customer Instances for Data Theft and Extortion 」

- Mandiant 「Mandiant Threat Hunting Guide Snowflake v1.0」

2-4. Where(どこで)

Snowflake 社から流出した情報を使用し、被害者組織にアクセス/ランサム攻撃を行なっています。

以下が、Snowflake 社から流出した情報を用いて攻撃された被害者組織の例になります。

- ロサンゼルス統一学区

- Advance Auto Parts(米国における自動車アフターマーケットの大手部品メーカー)

- Pure Storage(米国のエンタープライズデータストレージベンダー)

- Cylance(米国のセキュリティベンダー)

- TicketMaster(米国のチケット販売会社)

- Neiman Marcus 社(米国百貨店)

2-5. What(何を)

Snowflake は今回の漏洩に対して CrowdStrike と Mandiant に調査を依頼しており、2024 年 6 月 2 日に共同で以下の声明を出しています。

- 現在のところ、この活動が Snowflake の脆弱性、設定ミス、ポリシー違反等によって引き起こされたことを示す証拠はありません。

- また現在のところ、この活動が現在や過去の Snowflake 社員の資格情報侵害によって引き起こされたことを示す証拠はありません。

- これは、Single-Factor 認証を使用しているユーザーを対象とした標的型キャンペーンのようです。

- 脅威アクターは、以前に infostealer マルウェア(VIDAR、RISEPRO、REDLINE、RACOON STEALER、LUMMA、METASTEALER など)を通じて取得した資格情報を活用しています。

- 脅威アクターが資格情報を取得し、元 Snowflake 従業員が使用していたデモアカウントにアクセスしたという証拠を見つけました。

- このアカウントがアクセスできる先には機密データは含まれていませんでした。

- デモ口座は、Snowflake システムや顧客システムに接続されていません。

- デモアカウントは、Snowflake の企業および生産システムとは異なり、MFA をサポートしていなかったため、アクセスが可能でした。

同時に Snowflake は今回の侵害を受けて、Snowflake の顧客に次の措置を推奨しています。

- すべてのアカウントで多要素認証を使用する。

- 許可されたユーザーのみか、信頼できる場所(VPN、NAT など)からのトラフィックのみを許可するようにネットワークポリシールールを設定する。

- Snowflake の資格情報をリセットしてローテーションする。

他にも、Snowflake 社の「Detecting and Preventing Unauthorized User Access: Instructions 」というページでは、IoC や検出方法を公開しています。

<参考情報>

- Snowflake「Detecting and Preventing Unauthorized User Access」

- Snowflake: 「Detecting and Preventing Unauthorized User Access: Instructions 」

2-6. Why(なぜ)

2024 年 6 月の段階では、はっきりした事は不明ですが、漏洩した情報を用いた顧客へのランサム攻撃が複数発生している事から、当初から UNC5537 が顧客へのランサム攻撃を意図したものであった可能性があります。

2-7. How(どのように)

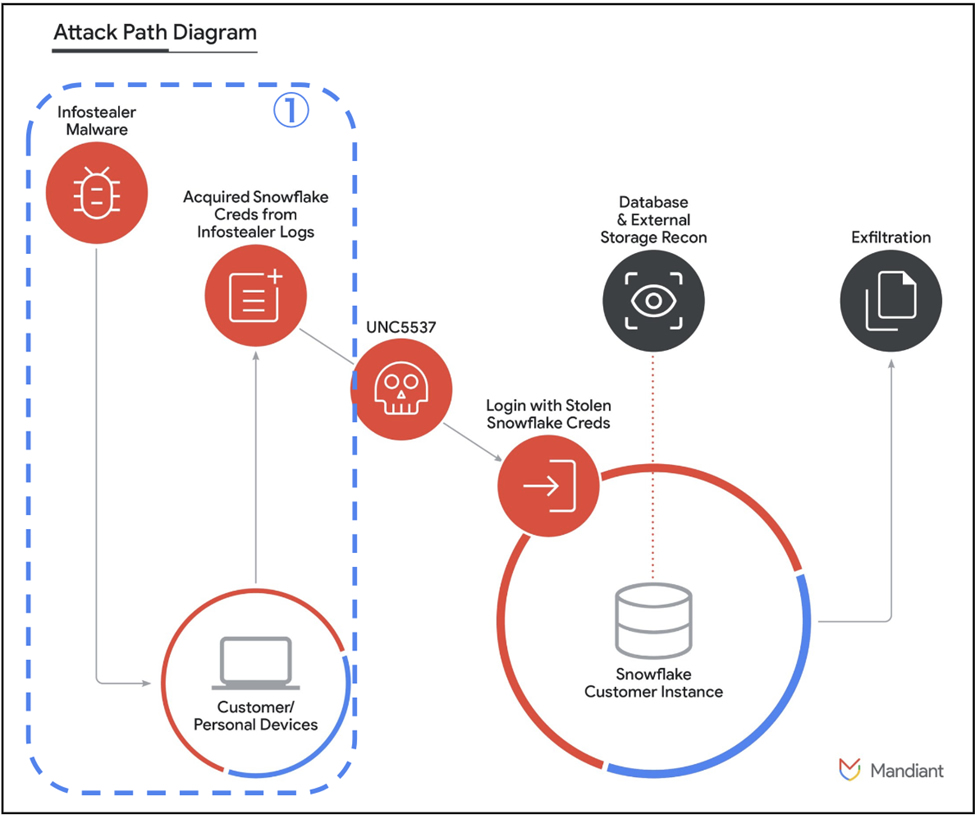

以下、Mandiant の「UNC5537 Targets Snowflake Customer Instances for Data Theft and Extortion 」を参考に説明します。

攻撃の状況

今回の攻撃のパスを図にしたものが下記になります(Mandiant 社のブログより引用した画像に加筆)。

- Infostealer マルウェア(VIDAR、RISEPRO、REDLINE、RACOON STEALER、LUMMA、METASTEALER など)が顧客の資格情報を盗み出しました。これは今回のキャンペーンで行われたというわけではなく、使用された資格情報の中で最も古いものは 2020 年 11 月に盗まれたものでした。

- Mandiant と Snowflake の分析によると、このキャンペーンで脅威アクターが活用したアカウントの少なくとも 79.7% が事前に Infostealer マルウェアで資格情報が漏洩 していた様です。

- Mandiant はいくつかの資格情報漏洩が、 ゲームや海賊版ソフトウェアのダウンロード など、個人的な活動で使用されたシステムで発生したことを観察しています。

- Infostealer マルウェアから入手した資格情報を、UNC5537 が使用して Snowflake にログインします。

- ログインした UNC5537 は、その資格情報で盗み出せる Snowflake の情報を外部に持ち出します。

FROSTBITE マルウェア

Mandiant の調査によると、UNC5537 は Mandiant が「FROSTBITE」と呼ぶマルウェアを使用して、潜在的に脆弱な Snowflake インスタンスを見つけて攻撃を行なっていたようです。

- Mandiant はまだ FROSTBITE の完全なサンプルを確認できていませんが、FROSTBITE がターゲットの Snowflake インスタンスに対する偵察を実行するために使用されていると評価しています。

- FROSTBITE は、ユーザーやロール・IP アドレス・セッション ID・組織名などを SQL を用いて偵察していることが観察されています。

- Mandiant はまた、UNC5537 が公開されているデータベース管理ツールの DBeaver Ultimate を使用して、クエリを接続・実行していることを観察しました。

Mandiant「UNC5537 Targets Snowflake Customer Instances for Data Theft and Extortion 」には、これら UNC5537 が実行した SQL 文のログのサンプルも記載されています。

IOC

Snowflake 社の「Detecting and Preventing Unauthorized User Access: Instructions 」に IP アドレスなどの IOC が載っていますので、そちらを参照してください。

<参考情報>

2-8. 参考情報

- Snowflake「Detecting and Preventing Unauthorized User Access」

- Snowflake: 「Detecting and Preventing Unauthorized User Access: Instructions 」

- Mandiant「UNC5537 Targets Snowflake Customer Instances for Data Theft and Extortion 」

- Mandiant 「Mandiant Threat Hunting Guide Snowflake v1.0」

- Bleepingcomputer「Latest Snowflake news」

2024 年 5-6 月の脅威動向一覧

2024 年 5-6 月の脅威動向を見るために、以下で発生したインシデント・攻撃を羅列します。

- マルウェア・ランサムウェア情報

- Ebury ボットネットマルウェアに約 40 万台の Linux サーバーが感染

- LockBit ランサムウェアグループが4月の ”London Drugs” 攻撃の声明を出す

- 国際関係に起因するインシデント・攻撃

- 「Muddling Meerkat」が中国のグレート ファイアウォール (GFW) を介して DNS を操作

- NATO と EU、ドイツ、チェコに対するロシアのサイバー攻撃を非難

- APT24( イランが支援している脅威アクター ) がソーシャルエンジニアリングを利用して侵入

- 英国、国防省の給与データがデータ侵害で流出したことを確認

- ポーランド政府のネットワークがロシア軍のハッカー(APT28)の攻撃に遭っている模様

- Kimusyky(北朝鮮が背後にいる脅威アクター)の新たな Linux Backdoor を使った攻撃

- Turla(ロシアが背後にいる脅威アクター)が新たな Lunar マルウェアでヨーロッパの政府を攻撃

- ノルウェー国家サイバーセキュリティセンター (NCSC) が SSL VPN を IPSec IKEv2 に置き換えることを推奨

- 中国の「Unfading Sea Haze」2018 年以来南シナ海地域の軍および政府機関を標的に

- Microsoft が北朝鮮と「FakePenny」ランサムウェアグループを結びつける

- 米国が 911 S5 ボットネットを解体

- 中国の支援する脅威アクターがサイバースパイで協力

- 中国のハッカーが世界中の 20,000 の FortiGate システムに侵入

- 中国のサイバースパイアクター「Velvet Ant」が BIG-IP のマルウェアを長期間に渡って使用

- パキスタンを拠点とする脅威アクター ”UTA0137″が Linux マルウェアを DISCORD の絵文字で操作

- 米国商務省、ロシア製 Kaspersky ソフトウェアを米国顧客に提供禁止に

- その他のインシデント・攻撃

- 北朝鮮に関係があると思われる攻撃で、Python 開発者が狙われる

- Okta、顧客に対する「前例のない」クレデンシャルスタッフィング攻撃を警告

- カナダの薬局チェーン店「London Drug」がサイバー攻撃を受けて店舗閉鎖

- 数百万の Docker リポジトリがマルウェアやフィッシング サイトをプッシュしていることが判明

- Panda Express がサイバー攻撃の被害者に

- DropBox がサイバー攻撃で eSignature サービスの顧客データ等漏洩

- NSA、北朝鮮による電子メールポリシー悪用に対する緩和策を強調

- ウィチタ市が LockBit ランサムウェアグループによりサイバー攻撃を受ける

- 米国の民間医療システム Ascension がサイバー攻撃を受けてオフラインに

- DELL がサイバー攻撃を受けて顧客情報流出。4,900 万人に被害か

- CISA+FBI が Black Basta の IoC/TTP 情報を公開(StopRansomware)

- The Post Millennial へのサイバー攻撃により 26,818,266 人のデータ流出

- 連邦通信委員会(FCC)がロボコール攻撃者の「Royal Tiger」について警告

- Sliver ペンテストツールを使用した Mac 用の不正な PyPI パッケージ

- 証券取引委員会(SEC)が金融機関に、データ侵害発見後 30 日以内に被害者へ通達することを義務付ける

- CheckPoint が VPN に対する悪意のあるグループの関心が高まっていることを指摘

- 米国の SAV-RX( 調剤薬局 ) がデータ漏洩。280 万人に影響

- UAC-0188 によるトロイの木馬化したマインスイーパーにより金融組織がフィッシング詐欺に

- Okta 、Customer Identity Cloud (CIC) 機能がクレデンシャル スタッフィング攻撃の標的になっていると警告

- FBI が偽のリモートワークジョブについて警告

- ロンドンの NHS 病院が Synnovis ランサムウェア攻撃で混乱

- TikTok が有名人アカウントの乗っ取りに使われた脆弱性を修正

- GitHub を狙った GitLocker ランサムキャンペーン

- EU の欧州議会選挙を狙った DDoS

- Cylance が攻撃に。Snowflake のサードパーティ脆弱性から来た攻撃か

- BlackBasta ランサムウェアグループが直近の CVE-2024-26169 を狙った攻撃と結びつけられる

- ウクライナの警察が Conti/Lockbit の関係者を逮捕

- CISA の職員を騙る詐欺電話に注意とのこと

- Google Pixel のファームウェア脆弱性 (CVE-2024-32896) を狙ったエクスプロイトが観測されているとのこと

- CISA が KEV を更新。Windows の脆弱性 (CVE-2024-26169) を Black Basta ランサムウェアグループが使用

- Scattered Spider(UNC3944) が SaaS アプリからデータを盗み出す

- Global Life が Web ポータルからデータ侵害

- 米国の大手商業銀行である TRUIST バンクがシステム侵害を報告

- Keytronic 社が Black Basta ランサムウェアグループの被害に

- TA571 による Google Chrome のエラーを装う攻撃「ClearFake」にご注意

- Medibank への REvil ランサムウェアによる攻撃の調査が公開。多要素認証が強制されていなかったらしい

- Phissing as a Service の ONNX Store が Microsoft 365 アカウントを標的に

- IntelBroker が AMD の従業員情報・財務文書・機密情報をハッキングフォーラムで売りに出す

- Change Healthcare、ランサムウェア攻撃で盗まれた医療データをリストアップ

- CDK Global が BlackSuit ランサムウェアグループに攻撃された模様

この記事の著者

OSS/ セキュリティ / 脅威インテリジェンスエバンジェリスト

面 和毅