2021 年 03 月 25 日

NIST SP800-171 とシステム運用

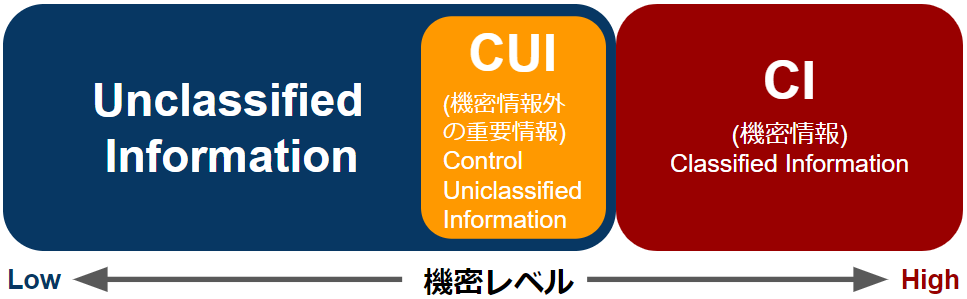

2016 年に米国防省は取引企業に対して「2017 年までに NIST SP800-171 に準拠した IT システムを利用し、機密情報および CUI(Controlled Unclassified Information) を扱わなければならない」と通達した。2018 年以降、米国政府との取引企業に対して、NIST SP800-171 の条件を課すようになった。

※CUI の例:自動運転の走行試験データ、機器の図面・仕様書、関連する SW のバイナリ / ソースコードなども含まれる

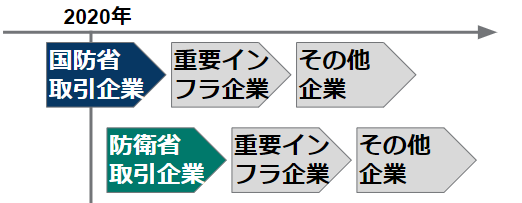

日本においては、2019 年より防衛省調達に NIST SP800-171 同程度の要件を課すこととで試験導入を開始し、2021 年に本格的な施行開始を予定している。

NIST SP800-171 では、CUI に関わるシステムのサプライチェーン全体の情報セキュリティを順守する必要がある。ひとつの背景としては、大手企業の高度なセキュリティ対策の突破が難しい場合に、セキュリティ対策が手薄な取引先や関連会社が攻撃の起点になるという、サプライチェーンを狙ったサイバー攻撃の増加がある。このケースは IPA (2019 年 8 月公開)の「セキュリティ 10 大脅威」でも 4 位に急上昇し、 今年の 10 大脅威でも 4 位 となっている。

最近(2021/3/17)に明らかになった LINE の中国委託先の一連の問題 (出典:日経電子版)は、まさにグローバル企業が抱えるサプライチェーンに起因する脅威と言える。

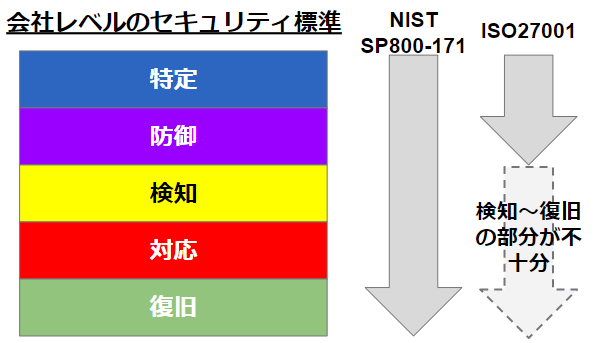

日本では、現在 ISMS(ISO27001)が主流だが、上記のような背景から米国企業を中心に ISMS に代わり、NIST SP800-171 が世界基準へ順次切替わる動きがある。

米国企業と今後もビジネスを行なう場合、数年のうちに NIST SP800-171 に準拠しないと商談が出来なくなる可能性がある。また、日本国内でも民間重要インフラに関連するシステムに対しても順次適用されていき、今後の政府入札にも用いられることが予想される。

ISMS と NIST SP800-171 との大きな違いは、ISMS は情報セキュリティマネジメントで「未然の防御」に重点を置く企業運用ルールであるのに対して、NIST SP800-171 は攻撃・侵入を前提に「特定・防御・検知・対応・復旧」まで網羅し、ICT の側面から何をどうするべきか細かく要件を指定している。

<NIST SP800-171>

- アクセス制御:システムへのアクセスが出来る人 / 機能を制限すること

- 意識向上と訓練:セキュリティポリシーを遵守すること

- 監査と責任追跡性:システムの監査を行うとともに責任の追及が出来ること

- 構成管理:システムを構成する機器に求められるセキュリティ構成設定を確立すること

- 識別と認証:システム利用者、デバイスを識別すること

- インシデント対応:インシデントの追跡、報告が出来ること

- メンテナンス:組織のシステムのメンテナンスを行うこと

- 記録媒体保護:CUI をセキュアに格納するとともにアクセスできる者を制限すること

- 人的セキュリティ:システムへのアクセスを行う個人を審査すること

- 物理的保護:組織のシステム、装置等への物理的アクセスを制限すること

- リスクアセスメント:情報資産のリスクを適切に評価すること

- セキュリティアセスメント:セキュリティ管理策を定期的に評価すること

- システムと通信の保護:システムの鍵となる通信を監視し、制御し、保護すること

- システムと情報の完全性:タイムリーに情報及びシステムフローを識別すること

※出展: 経済産業省 サプライチェーンサイバーセキュリティ等に関する海外の動き

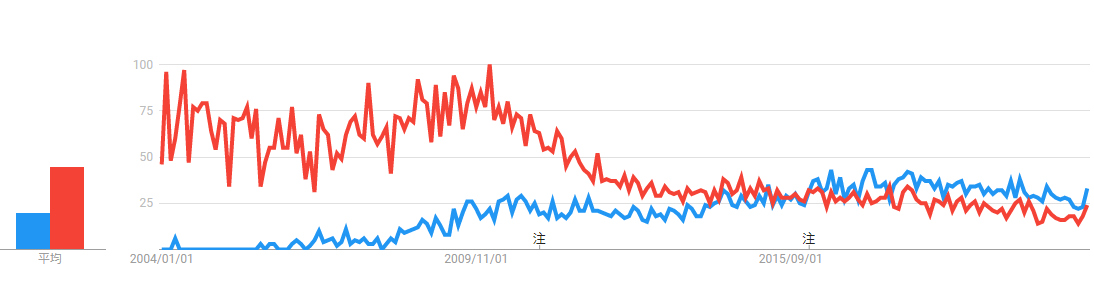

OSS 運用監視ツールの Zabbix は、日本ではすでに 15 年ほどの実績があり、テレコム業界でも 10 年にわたり長期&大規模なシステム監視を実現してきた。この実績を背景に、市場への普及は商用ソフトのそれを超えて、十分な採用実績で日本では運用監視ソフトのデファクトになりつつある。今後、金融・製造・医療など NIST SP800-171 に準ずる必要のある ICT システムでの利用も予想される。

<Google Trend>

※青:Zabbix, 赤:商用最大手 運用管理 SW

このような背景を受け、運用管理・監視ツールは以下の点で強化が必要になっていると考える。

(1) 運用管理・監視ツールが NIST SP800-171 に対応する

(2) 運用管理・監視ツールが NIST SP800-171 対応を支援する

2021 年 3 月 18 日発表した MIRACLE ZBX 5.0.9 では (1) を目指し、以下の機能を実現している。

- 監査ログを syslog に出力:Web フロントエンドからの確認のみであった MIRACLE ZBX の監査ログを syslog に出力可能に

- パスワードポリシー設定:MIRACLE ZBX の Web フロントエンドのユーザーに対して文字数や文字種の制約のほか、パスワード再利用の制限や有効期限などのパスワードポリシーを設定可能に

- bcrypt の cost パラメーター設定:MIRACLE ZBX 5.0 から Web フロントエンドのパスワードをハッシュ化する際に使用される bcrypt の cost パラメーターを設定可能に

- 設定ファイル中の DB パスワード暗号化:MIRACLE ZBX サーバーや Web フロントエンドの設定ファイルに記載する DB のパスワードを暗号化可能に

また、2021 年 3 月 25 日発表の MIRACLE VulHammer V2 は (2) に位置づけされるツールで、Zabbix と連携し、脆弱性管理を実現するものだ。MIRACLE VulHammer は既存の Zabbix 監視システムとも連携が可能であり、導入・運用が容易で投資対効果が高い脆弱性管理ツールになると考えている。

サイバートラストは今後、Linux OSを含めて NIST SP800-171 のガイドラインに準拠した MIRACLE ZBX Virtual Appliance のリリースを予定している。