2021 年 04 月 21 日

NIST SP800-171 のセキュリティ要件と脆弱性管理

動画で解説!

NIST SP800-171 とは ? 脆弱性とは ?

本ブログでは、米国標準技術研究所(NIST)のセキュリティガイドライン「NIST SP800-171」で必要となる脆弱性管理の対応について整理したいと思います。NIST SP800-171 や脆弱性については以下のブログも参考にしてください。

NIST SP800-171 のセキュリティ要件における脆弱性管理

NIST SP800-171 では以下のセキュリティ要件が規定されています ※。

組織や体制にかかわる要件や、業務プロセスにかかわる要件、IT システムに関わる要件など、目次だけでも規定が多岐に渡っていることが分かります。

3.2 意識向上と訓練

3.3 監査と説明責任

3.4 構成管理

3.5 識別と認証

3.6 インシデント対応

3.7 メンテナンス

3.8 記憶媒体の保護

3.9 要員のセキュリティ

3.10 物理的保護

3.11 リスク評価

3.12 セキュリティ評価

3.13 システムと通信の保護

3.14 システムと情報の完全性

※ https://www.eva.aviation.jp/wp-content/uploads/2020/11/NIST-SP800-171Rev.22020FebJpV5.pdf

現在セキュリティ要件として日本で主流となっている ISMS(ISO27001) に比べて、NIST SP800-171 の特徴は、日々の運用 ( 検知 / 対応 / 復旧 ) に関わる規定が拡充されております。特に、脆弱性管理に関連する要件は以下のようなものがあります。

| 章 | 目次 | 記載サマリ ( 脆弱性管理に関連するもの ) |

|---|---|---|

3.11 章 |

リスク評価 |

|

3.4 章 |

構成管理 |

|

3.1 章 |

アクセス管理 |

|

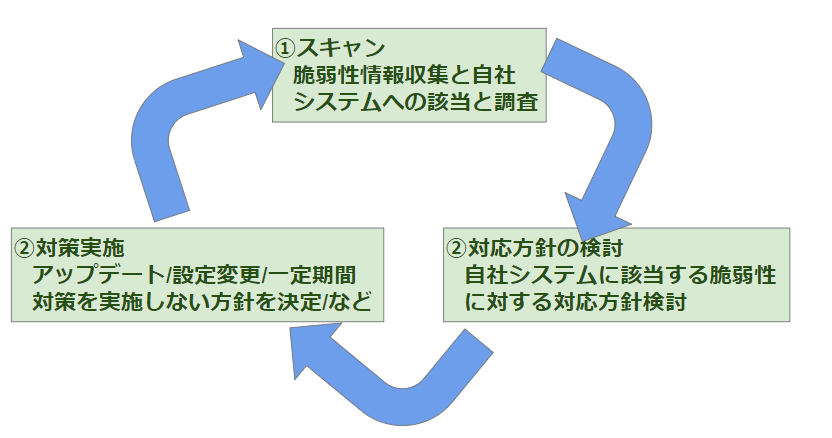

上記要件より、NIST SP800-171 に準拠するためには、脆弱性に関して、日々、以下の 3 つのプロセスを回す運用が必要になります。

- スキャン ( 情報収集と自社システムへの該当調査 )

- 対応方針の検討 ( 自社システムに該当する脆弱性に対する対応方針検討 )

- 対策実行 ( アップデート / 設定変更 / 一定期間対策を実施しない方針を決定 / など )

更に、サプライチェーンの弱点を悪用した攻撃を意識し、自社システムだけではなく、自社システムとつながっている関連会社のシステムにも契約などで縛りを入れる必要が出てくることが予測されます。

NIST の義務化が進むと予測される背景

以前のブログ 「脆弱性とは? ~ 脆弱性とそこに潜むリスク、その対策のやさしい解説」で記載した通り、脆弱性の発見される件数は年々増加傾向にあります。

その脆弱性を狙った被害も増えてきています。注目度が高く、被害が世界規模で拡大した事件というと、2017 年 5 月に発生したランサムウェア「WannaCry」が筆頭に挙げられます。Wannacry は Windows の脆弱性 MS17-010(EternalBlue) が悪用され、ランサムウェアによって自分のファイルが勝手に暗号化されるという被害を世界各国に及ぼしました。

Microsoft は修正プログラムを 2017 年 3 月 14 日に提供しましたが、世界的な名だたる大企業でも、この脆弱性への対応を 2 カ月以上放置した結果、身代金要求の被害にあってしまいました。

OSS の脆弱性を突かれた事例で有名なものは WordPress の REST API に存在する脆弱性 をついた被害が挙げられます。

この問題を受けて「WordPress 4.7.2」のバージョンアップを推奨されていましたが、対応が出来なくてバージョンアップされていなかった 150 万を超える世界中の WEB サイトが攻撃を受ける事態に陥ってしまったという被害事例です。

最近では、悪意のある内部ユーザーが、sudo の脆弱性 を悪用してサーバを乗っ取れてしまう、危険な脆弱性も報告され、対策が推奨されています。

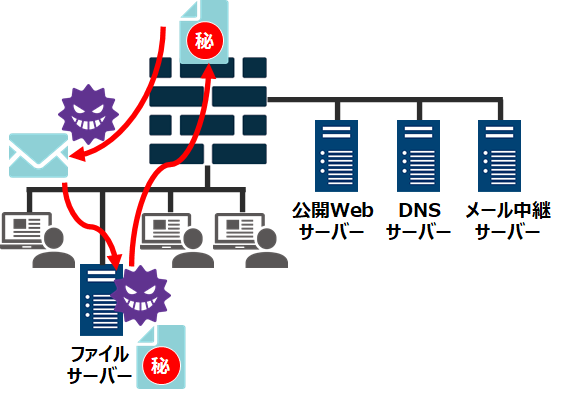

また、ファイアウォールで対策していても標的型攻撃により内部に侵入され、 内部の脆弱性をつかれて被害にあう事例 ( 以下図参照 ) や、自社システムはしっかり対策をしていても、サプライチェーンの弱いところを狙った攻撃も増えてきており、脆弱性管理は社会全体で取り組まなければならない課題となってきています。

上述のような事例から、定期的な脆弱性診断やその結果に基づいた運用の見直しだけでは、脆弱性に対する対処がしきれなくなってきていることがわかります。そのため、被害を防ぐためには日々の脆弱性管理の重要性が高まり、NIST SP800-171 の要件にもその内容が盛り込まれているものと予測されます。

脆弱性管理を行う上での課題

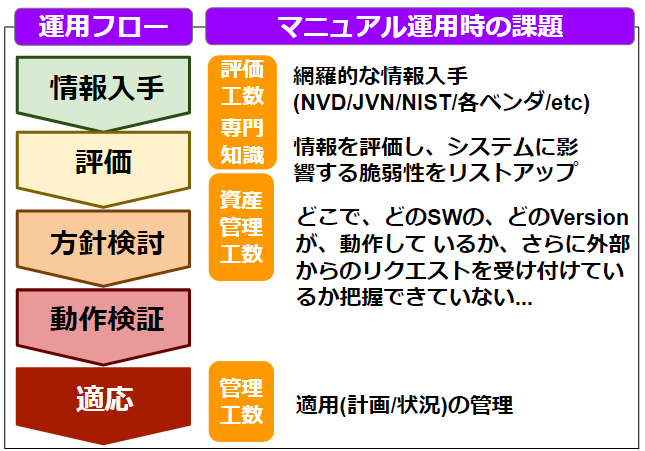

このように、日々の脆弱性管理が必要となってくる中で、どのように実施するかを考えていく必要があります。脆弱性管理をマニュアル作業で実施する場合、以下のようなフローを日々回す必要があり、そのためには多くの工数 / 専門知識が必要となります。特に、毎年 15,000 件を超える脆弱性が新たに出てくる中で、脆弱性情報収集や分析 / 評価をマンパワーに頼って行うことは現実的ではありません。また、人間系での作業のため、ミスも多く発生してしまうことが予測されます。

一方で、日々の脆弱性管理をツール化することで、以下のようなメリットが得られます。

脆弱性管理のツール化によるメリット

①安心してシステムの活用が可能

②企業のセキュリティ対策の確証

③工数の効率化

MIRACLE Vul Hammer

サイバートラストは、避けて通れなくなってくる脆弱性の管理を効率的に行うためのサービス

「MIRACLE Vul Hammer」を 3/25 に発表し、4/14 から出荷を開始しています。

「MIRACLE Vul Hammer」と「Zabbix」や「MIRACLE ZBX」との連携した脆弱性管理により、「NIST SP800-171」 [3.1 アクセス制御 , 3.4 構成管理 , 3.11 リスクアセスメント ] への効率的な対応を支援します。具体的には以下の機能を提供します。

< 効率的な脆弱性管理 >

- Zabbix 連携により脆弱性管理情報を一元化

- Linux ディストリビューションの知見を活用した高精度スキャン

- Linux、Windows、スイッチなどの多くのデバイスをスキャン可能

- 脆弱性情報の収集からホストのスキャン、内在する脆弱性の可視化までを自動化

- 脆弱性に対する更新プログラムの適用・対策のタスク管理機能

< 安心導入 >

- Zabbix および MIRACLE Vul Hammer の導入支援サービスにより安心して導入可能

< 安心運用 >

- 脆弱性スキャン結果やシステムの運用環境に基づいた脆弱性対策のコンサルティング

サービスを提供し、お客様の安心運用を支援

「MIRACLE Vul Hammer」の利用により、攻撃の対象となりやすいコンテンツを保有している企業の情報システム部門や、顧客に脆弱性管理や調査・レポート提供が求められる運用保守事業者、複数の顧客・プロジェクトの運用監視を請け負う MSP(Managed Service Provider)および MSSP(Managed Security Service Provider)事業者に向けて、脆弱性情報の収集と対応すべき脆弱性の選定、方針の検討、検証、適応までの効果的な脆弱性管理を実現します。

本記事に関連するリンク

- NIST SP800-171 への適合支援ソリューション

- Zabbix 連携の脆弱性管理ソリューション MIRACLE Vul Hammer

- Zabbix ベースのシステム統合監視 MIRACLE ZBX

- サイバートラスト、脆弱性管理を自動化・効率化し NIST SP800-171 対応を支援する「MIRACLE Vul Hammer」を 2021 年 4 月より提供開始