脆弱性管理ツール「MIRACLE Vul Hammer 」は、IT システムのスキャン、脆弱性の可視化、対応を自動化する脆弱性管理ツールです。Linux ディストリビューションの知見を活かした OSS の高精度スキャン、最新の CVE データベースとの照合による脆弱性情報の一元管理で、脆弱性対策のタイムリーな対応を可能にします。日本でも注目される米国標準技術研究所(NIST)のセキュリティガイドライン NIST SP800-171 への対応を支援します。

SBOM の SPDX フォーマットからアプリケーションの情報をインポートし、脆弱性管理を効率化

OVALをベースにしたCVE検知、CPEを用いた検知。高精度な脆弱性検索

検知したCVEに対して、適用管理、自動アップデートが可能

OS、システムのパッケージ情報を管理。OS情報についてはEOLも確認可能。

「NIST SP 800-171」や「NIST SP 800-53」、「PCI DSS」に準拠しているかを把握

Linux、Windows、NW 機器など多くのホストをスキャン可能 複数の NW セグメントの対象ホストをまとめて管理

「Zabbix」および「MIRACLE Vul Hammer」の導入支援サービスにより、安心して導入可能

システム運用環境に基づいた脆弱性対策・コンサルティングサービスで安心運用を支援

脆弱性管理とは、ITシステムの脆弱性の「検知・評価・判断・対応」を継続的に行う一連の流れを指します。

脆弱性が残された状態でコンピューターを利用していると、不正アクセスに利用されたり、ウイルスに感染したりする危険性があります。

脆弱性を塞ぐには、OS

やソフトウェアのアップデートが必要となります。多くの場合、脆弱性が発見されると、ソフトウェアを開発したメーカーが更新プログラムを作成して提供します。ただし、一度脆弱性を塞いでも、また新たな脆弱性が発見される可能性があるため、常に脆弱性情報を収集し、対策が必要な脆弱性に対しては、できる限り迅速に

OS やソフトウェアのアップデートを行わなければなりません。

「脆弱性をエクセルで管理している」、「年に1度しか脆弱性検査をしていない」など、脆弱性の管理に問題をかかえていませんか?まずはセルフチェックシートで自社の脆弱性管理の状況をダウンロードしてチェックいただけます。

MIRACLE Vul Hammer(ミラクル バル ハンマー)は、IT システムのスキャン、脆弱性の可視化、対応を自動化する脆弱性管理ツールです。Linux ディストリビューションの知見を活かした OSS の高精度スキャン、最新の CVE データベースとの照合、システム監視ソフト「Zabbix」や「MIRACLE ZBX」との連携による脆弱性情報の一元管理で、脆弱なソフトウェア対策のタイムリーな対応を可能にします。

脆弱性とは、スマホやパソコン、サーバーなどの OS やソフトウェア ( アプリ ) に存在する情報セキュリティ上の欠陥のことを言います。OS やソフトウェアの動作には問題がなかったとしても、プログラムの不具合や設計上のミスが原因となってセキュリティ上の不具合ができてしまうことがあり、このセキュリティ上の不具合を脆弱性と呼びます。脆弱性は、セキュリティホールとも呼ばれます。

現在は日本語のみ対応しています。MIRACLE Vul Hammer のサポートについても日本語のサービス提供となります。

お客さまの監視環境に新しく MIRACLE Vul Hammer のホストを構築していただく必要がございます。

MIRACLE Vul Hammer の導入支援も行っていますのでお気軽にお問い合わせください。

管理対象ホストの共通プラットフォーム一覧 CPE(Common Platform Enumeration) からアプリケーションを識別し、CPEに関連するCVEの情報とマッチングすることで脆弱性の可視化を行うスキャン方法です。CPE については、IPA による共通プラットフォーム一覧CPE概説をご覧ください。

契約者向けに MIRACLE Vul Hammer の API を公開しています。これによって、運用管理、構成管理ツールとの連携が可能になるため、既存の運用を大きく変えることなく脆弱性管理を始めることができます。

MIRACLE Vul Hammer との連携製品を募集中です。サイバートラストパートナーネットワークへお問い合わせください。

20 年以上 Linux ディストリビューターとしてサービスを提供してきたノウハウを基に、脆弱性の高精度なスキャンを実現( CentOS

スキャンに強み)。誤検知・未検知を少なくし、脆弱性の調査にかかる時間を最小限にします。

自社開発のため顧客様からのニーズ、要望に順次対応(カスタマイズ)。サポートも日本語で対応、合わせてご要望に応じて長期サポートも提供します。

脆弱性管理ツール「MIRACLE Vul Hammer」を使用して以下のように脆弱性管理を行うことができます。

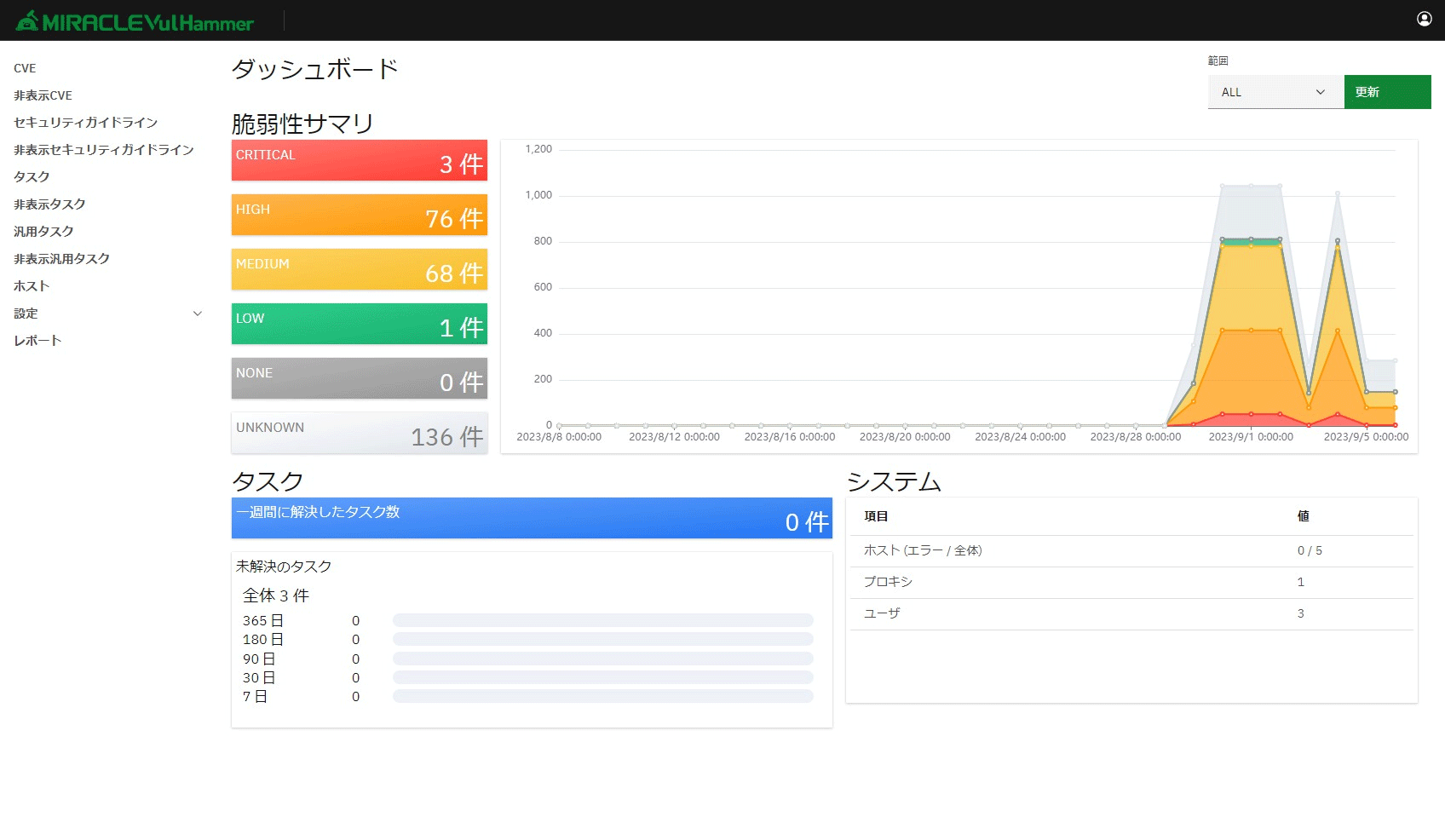

システムの管理者は Slack やメールなどへ重要な脆弱性の通知があった場合に MIRACLE Vul Hammer の画面を起動し、MIRACLE Vul Hammer のダッシュボードや、脆弱性の一覧画面より脆弱性を分析することができます。

発見/分析を行った脆弱性に対して、該当するホストの役割などをもとに対策指示(タスクの生成)を行います。タスクはポリシーに応じた自動生成も可能です。また、タスクに対して、システム環境などを加味した評価を利用して優先度付けを行うことができます。

ホスト管理者はタスク(アラーム)をトリガーに脆弱性情報を確認し、タスクに対する対応方針(対応時期等)を入力し、計画に基づいて脆弱性に対する対応を実施します。なお、何らかの理由で対策が不要と判断されたタスクについては、「非表示」のフラグをつけて次回以降表示しないように管理します。

次回のスキャンにてタスクが「対策実施済」のステータスに自動で移行します。

「対策実施済」のホストの管理者またはシステム管理者が確認の上、削除を行うことができます。

なお、「対策実施済」のタスクは履歴管理のためにシステムに残しておく運用も可能です。

通常は上記(1)~(4)を実施することで日々の脆弱性管理を実施しますが、定期監査や脆弱性診断などのタイミングで、ダッシュボード機能やレポート機能を活用して報告資料を作成を行うことができます。

脆弱性管理の運用に課題を感じている方、脆弱性管理を検討している方 必見!

脆弱性の現状からみた脆弱性管理の必要性と、MIRACLE Vul Hammerを使った脆弱性の可視化イメージや利用メリットをご紹介する資料をダウンロードいただけます。

ご利用想定の環境や管理台数などのヒアリングを行います。

希望があれば、導入前に検証いただくことが可能です。検証より弊社エンジニアがサポートいたします。※契約期間内の技術サポートとは異なります。

検証した設定を引き継いで正式に導入いただくことが可能です。

契約期間内は、カスタマーポータルにて技術サポートをご利用いただけます。

年々発見数が増加している脆弱性の状況と脆弱性管理の必要性、脆弱性対応の方法および脆弱性管理ツール「MIRACLE Vul Hammer」について、解りやすく説明します。

MIRACLE Vul Hammer について、導入のご相談・ご質問などがありましたら、下記のフォームよりお問い合わせください。