2023 年 12 月 04 日

2023年9〜10月の脅威動向と代表的な攻撃(後編)

~ ソニーがハッカーグループによる攻撃を受けてデータが流出 ~

前編 ~ 日米共同のサイバーセキュリティ勧告で「BlackTech」が Cisco 機器にバックドアをインストールしていると警告 ~ はこちら

2. ソニー傘下のソニー・インタラクティブエンタテインメント (SIE) が攻撃を受けデータ流出を認める。Cl0p ランサムウェアグループの犯行という情報

ソニーがハッカーグループによる攻撃を受けてデータが流出したという情報が 2023 年 9 月頃からハッカーフォーラム等で出ていました。2023/10/06 にソニー傘下のソニー・インタラクティブエンタテインメント (SIE) がデータ流出を認め、被害者に連絡を行っています。

この攻撃では 5 月に公開された MOVEit Transfer の脆弱性(CVE-2023-34362)が使われており、Cl0p ランサムウェアグループが 6 月にソニーを被害者リストに追加していました。以下、MOVEit の脆弱性の話と今回の攻撃の情報を纏めます。

2-1. エグゼクティブ サマリー

| 項目 | 内容 |

|---|---|

| Who(誰が) | Cl0p ランサムウェアグループと思われる |

| When(いつ) | 2023 年 5 月末から各所への攻撃が行われ、2023 年 6 月 22 日に Sony を攻撃対象とした犯行声明が出ている |

| Where(どこで) | ソニー傘下のソニー・インタラクティブエンタテインメント(SIE) |

| What(何を) | MOVEit の脆弱性を悪用して情報を収集 |

| Why(なぜ) | 金銭目的の行動と思われる |

| How(どのように) | MOVEit の脆弱性(CVE-2023-34362)を悪用 |

| 回避策 | 検出用の yara ルールが公開されている |

2-2. Who(誰が)

Cl0P ランサムウェアグループ(TA505)の犯行とされています。

Cl0P ランサムウェアグループはかつて Clop ランサムウェアを利用した攻撃を行っていた、ロシアが背後にいるとされている脅威グループになります。Clop ランサムウェアは CryptoMix ランサムウェア亜種から進化し、2019 年 2 月に登場しています。

Cl0P ランサムウェアグループはマルウェアを頻繁に変更していることで知られています。 さらに世界最大のフィッシングおよびマルウェア SPAM の配信者の 1 つと考えられており、米国に拠点を置く 3,000 以上の組織と 8,000 の世界的な組織を侵害したと推定されています。

Cl0P ランサムウェアグループは

- RaaS としても活動

- 初期アクセスブローカー(IAB)としても活動

- IAB の顧客としても活動

- 金融詐欺やフィッシング攻撃を専門とする大規模なボットネットオペレーターとしても活動

等、幅広く活動しているグループです。

2020 年から 2021 年にかけてのキャンペーンで、Cl0P ランサムウェアグループはいくつかのゼロデイエクスプロイトを使用して、Accellion FTA サーバー(大容量転送サーバ)にサイバー攻撃を掛けました。

2023 年1月下旬には、GoAnywhere MFT の脆弱性(CVE-2023-0669)を利用して、130 の組織にデータ侵害を行っています。

また、未確定の情報ですが、「Cl0P ランサムウェアグループが 2021 年から MOVEit の脆弱性をテストしていた形跡がある 」という情報も出ています。

<参考情報>

- JapanSecuritySummitUpdate: 「 最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」第 11 回(2023 年 6 月まとめ)」

2-3. When(いつ)

以下は全体的な MOVEit 脆弱性を悪用した攻撃の流れです(JapanSecuritySummit の記事より引用)

(※)赤文字が事件。緑文字が脆弱性の公開。青文字が CISA/FBI の動きとしています。

| 日付 | 内容 |

|---|---|

| 2021 年 | Clop Ransomware グループ (TA505) が MOVEit の脆弱性をテストしていた形跡 |

| 2023/05/31 | CVE-2023-34362 の公開 |

| 2023/05/31 | BORN ( オンタリオ州の周産期、新生児、児童登録機関 ) にデータ侵害が発生 |

| 2023/06/01〜2023/06/08 | IoC やパッチ、その他の情報の追記 |

| 2023/06/01 | オレゴン州運輸省に MOVEit を悪用したデータ侵害が発生(2023/06/12 と同じ可能性) |

| 2023/06/02 | CISA が CVE-2023-34362 を「CISA KEV」に登録 |

| 2023/06/05 | エクストリームネットワークス/Zellis がデータ侵害を公表 |

| 2023/06/06 | ABIM( 米国内科試験委員会 )/Novascotia 州(カナダ)がデータ侵害を公表 |

| 2023/06/07 | CISA/FBI が CVE-2023-34362 を「Clop Ransomware による悪用されている」として「#StopRansomware」に情報を掲載 |

| 2023/06/08 | HSE がデータ侵害を公表 |

| 2023/06/09 | CVE-2023-35306 の公開 |

| 2023/06/09 | イリノイ州イノベーション技術庁がデータ侵害を公表 |

| 2023/06/09〜2023/06/14 | パッチやドキュメント情報の更新 |

| 2023/06/12 | オレゴン州運輸省/Ofcom ( 英国情報通信庁 ) にデータ侵害が発生 |

| 2023/06/13 | ミズーリ州がデータ侵害を公表 |

| 2023/06/15 | CVE-2023-35708 の公開 |

| 2023/06/15 | CISA が「Progress Software Releases Security Advisory for MOVEit Transfer Vulnerability」としてアドバイザリを掲載 |

| 2023/06/15 | CISA の発表を受け、CNN/NYTimes/ ロイター等がニュースに |

| 2023/06/15 | ルイジアナ自動車局(OMV)がデータ侵害を公表(発生した時期は未公表) |

| 2023/06/15〜2023/06/21 | パッチ情報や影響を受けるバージョン等の情報の更新 |

以下は、個別にソニー /SIE に関しての情報を時系列に転記してます。

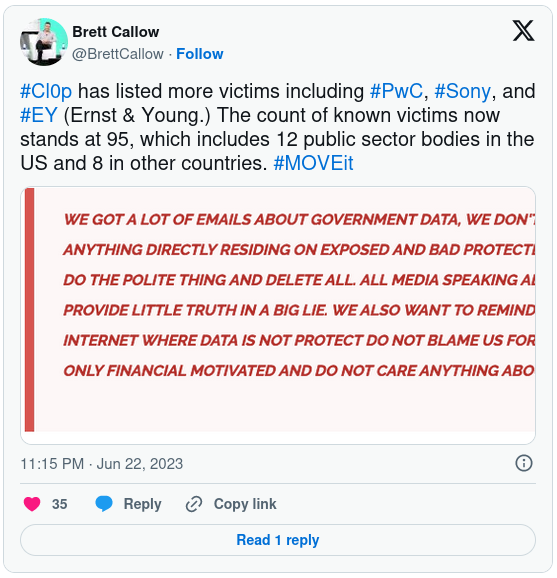

2023/06/22

Cl0p ランサムウェアグループがソニーと、四大会計事務所の EY、及び PwC に関するデータを保有しているとの主張を出しました。

( 画像は TechMonitor の記事より引用 )

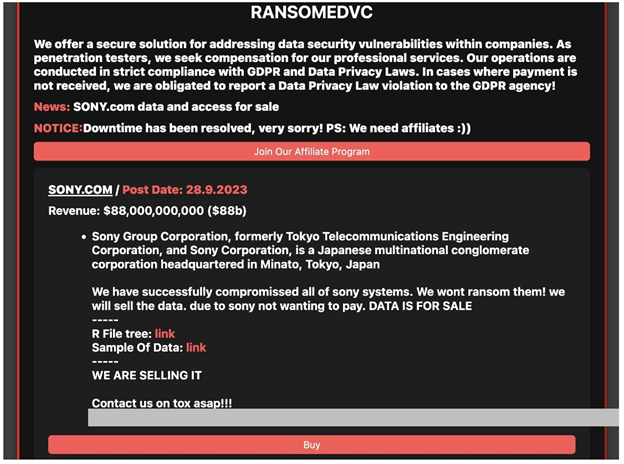

2023/09/25

「Ransomed.vc」という脅威アクターが、SONY.com をハッキングしたと主張。ソニーの保有する 6000 個のファイル(3.14GB)を盗んだと主張し、社内ログインページのスクリーンショットや PowerPoint 資料、複数の Java ファイルなどのサンプルをハッカーフォーラムに投稿。ソニーが取引に応じないため、その「データとアクセス」を売りに出したと主張しました。

(画像は bleepingcomputer の記事より引用)

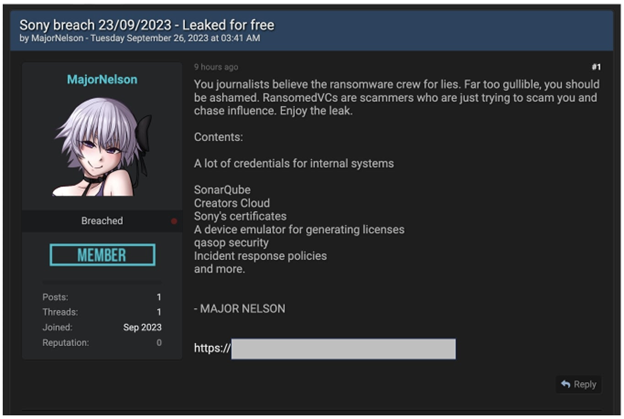

2023/09/26

「MajorNelson」という脅威アクターが、「RansomedVC は犯人ではなく、自分が犯人だ」と主張。こちらは 2.4GB の圧縮データそのものを公開しました。

(画像は bleepingcomputer の記事より引用)

2023/09/26

幾つかの脅威アクターがソニー攻撃の主張を行っていたため、ソニーが調査を開始しました。

2023/10/06

ソニー傘下のソニー・インタラクティブエンタテインメント (SIE) が、現従業員・元従業員の個人情報が流出したことを確認し、関係者にデータ流出に関する通知を行いました。

<参考情報>

- TECHMONITOR: Sony, EY and PwC latest victims of Cl0p ransomware's MOVEit Transfer cyberattack?

- BleepingComputer: Sony investigates cyberattack as hackers fight over who's responsible

2-4. Where(どこで)

ソニー傘下のソニー・インタラクティブエンタテインメント (SIE)

2-5. What(何を)

以下の MOVEit に関する脆弱性を悪用した形となります。

脆弱性

MOVEit でほぼ同時期に公開された脆弱性は以下になります。この中で、Cl0p ランサムウェアグループにより積極的に悪用されている CVE は CVE-2023-34362 になります。

● CVE-2023-34362

- 影響を受けるのは以下のバージョンより前の MOVEit Transfer

- 2021.0.6 (13.0.6), 2021.1.4 (13.1.4), 2022.0.4 (14.0.4), 2022.1.5 (14.1.5), 2023.0.1 (15.0.1)

- CVSS Base Score: 9.8 Critical

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- 該当のバージョンの MOVEit Transfer アプリケーションには SQL インジェクションの脆弱性が存在し、認証されていない攻撃者が MOVEit Transfer のデータベースにアクセスできる可能性があります。使用されているデータベース (MySQL、Microsoft SQL Server、Azure SQL) によっては、攻撃者はデータベースの要素を変更または削除する SQL 文を実行できる可能性があります。

● CVE-2023-35036

- 影響を受けるのは以下のバージョンより前の MOVEit Transfer

- 2021.0.7 (13.0.7), 2021.1.5 (13.1.5), 2022.0.5 (14.0.5), 2022.1.6 (14.1.6), 2023.0.2 (15.0.2)

- CVSS Base Score: 9.1 Critical

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:N

- 該当のバージョンの MOVEit Transfer アプリケーションには SQL インジェクションの脆弱性が存在し、認証されていない攻撃者が MOVEit Transfer のデータベースにアクセスできる可能性があります。攻撃者は細工されたペイロードを MOVEit Transfer アプリケーションのエンドポイントに送ることで、MOVEit データベースの要素を公開または変更することができる可能性があります。

● CVE-2023-35708

- 影響を受けるのは以下のバージョンより前の MOVEit Transfer

- 2021.0.8 (13.0.8), 2021.1.6 (13.1.6), 2022.0.6 (14.0.6), 2022.1.7 (14.1.7), 2023.0.3 (15.0.3)

- CVSS Base Score: 9.8 Critical

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- 該当のバージョンの MOVEit Transfer アプリケーションには SQL インジェクションの脆弱性が存在し、認証されていない攻撃者が MOVEit Transfer のデータベースにアクセスできる可能性があります。攻撃者は細工されたペイロードを MOVEit Transfer アプリケーションのエンドポイントに送ることで、MOVEit データベースの要素を公開または変更することができる可能性があります。

<参考情報>

- JapanSecuritySummitUpdate: 「 最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」第 11 回(2023 年 6 月まとめ)」

2-6. Why(なぜ)

Cl0P ランサムウェアグループは金銭目的で行動を行っていますので、身代金目的のためと考えられます。

2-7. How(どのように)

SIE で発生したデータ盗難も、MOVEit 脆弱性を悪用した攻撃と思われます。この MOVEit の脆弱性を Clop Ransomware グループが悪用しているという情報は 2023 年 6 月よりも前の時点であがっており、CISA と FBI が共同で、06/07/2023 に「#StopRansomware: CL0P Ransomware Gang Exploits CVE-2023-34362 MOVEit Vulnerability」というアドバイザリを出しています(TTP/IoC 等はそちらのアドバイザリから転記します)。以下では、CL0P ランサムウェアグループの MOVEit 脆弱性を悪用した攻撃に関しての手法を纏めています。

初期アクセス

MOVEit はファイル転送を管理するために使用され、MySQL/Microsoft SQL Server/Azure SQL DB をサポートする Web アプリケーションを備えています。

- Cl0P ランサムウェアグループは MOVEit の脆弱性 (CVE-2023-34362: SQL インジェクションの脆弱性 ) を悪用し、LEMURLOOT という名前の Web Shell を MOVEit Transfer Web アプリケーションにインストールしました。

- LEMURLOOT は、「MOVEit.DMZ.ClassLib」、「MOVEit.DMZ.Application.Files」、「MOVEit.DMZ.Application.Users」などの複数のライブラリをインポートしました。

- 次に攻撃者は、CVE-2023-34362 で LEMURLOOT を永続化し、システム情報収集やデータ窃取の方法として使用しました。

MITRE ATT&CK テクニック(TTP)

以下に MITRE ATT&CK の表を示します。

- ATT&CK Techniques for Enterprise - 初期アクセス

| Technique | ID | 説明 |

|---|---|---|

| 外部公開されたアプリケーションへのエクスプロイト | T1190 | CL0P ランサムウェア グループは、MOVEit Transfer の脆弱性 (CVE-2023-34362) を悪用しました。 MOVEit Transfer Web アプリケーションに侵入するための SQL インジェクションから始まります。 |

| フィッシング | T1566 | CL0P ランサムウェアグループは初期アクセスを取得するために、組織の従業員に大量のスピアフィッシングメールを送信します。 |

- ATT&CK Techniques for Enterprise - 実行

| Technique | ID | 説明 |

|---|---|---|

| コマンドとスクリプトインタプリタ : PowerShell | T1059.001 | CL0P ランサムウェアグループは SDBot をバックドアとして使用し、侵害したコンピュータで他のコマンドや機能を実行できるようにします。 |

| コマンドとスクリプトインタプリタ : Windows Command Shell | T1059.003 | CL0P ランサムウェアグループは、小規模な OSS の TinyMet を使用して C2 サーバーへのリバースシェルを確立します。 |

| 共有モジュール | T1129 | CL0P ランサムウェアグループは、Truebot を用いて他のモジュールをダウンロードします。 |

- ATT&CK Techniques for Enterprise - 持続

| Technique | ID | 説明 |

|---|---|---|

| サーバーソフトウェアコンポーネント:Web Shell | T1505.003 | DEWMODE は MySQL DB と対話できる Web シェルであり、侵害したネットワークからデータを抽出するために使用します。 |

| イベントトリガー実行:Application Shimming | T1546.011 | CL0P ランサムウェアグループは永続化と検出回避のために、Application Shimming として SDBot マルウェアを使用します。 |

- ATT&CK Techniques for Enterprise - 権限昇格

| Technique | ID | 説明 |

|---|---|---|

| 権限昇格のためのエクスプロイト実行 | T1068 | CL0P ランサムウェアグループは、侵害したネットワーク内で権限を昇格する前に MOVEit Transfer DB へのアクセス権を取得しています。 |

- ATT&CK Techniques for Enterprise - 防衛回避

| Technique | ID | 説明 |

|---|---|---|

| プロセスインジェクション | T1055 | Cl0P ランサムウェアグループはシェルコードをロードするために Truebot を使用します。 |

| 痕跡消去 | T1070 | Cl0P ランサムウェアグループは検出を避けるために Truebot を使用後に削除しています。 |

| 実行フローのハイジャック : DLL サイドローディング | T1574.002 | T1574.002 Cl0P ランサムウェアグループは DLL サイドローディングのために Truebot を使用します。 |

- ATT&CK Techniques for Enterprise - 探索

| Technique | ID | 説明 |

|---|---|---|

| リモートシステムの探索 | T1018 | Cl0P ランサムウェアグループは Active Directory (AD) サーバーにアクセスした後、Cobalt Strike を使用してネットワークアクセスを拡げていきます。 |

- ATT&CK Techniques for Enterprise - 水平移動

| Technique | ID | 説明 |

|---|---|---|

| リモートサービス:SMB/Windows Admin 共有 | T1021.002 | Cl0P ランサムウェアグループは SMB の脆弱性を利用し、Cobalt Strike を用いて AD サーバーを侵害しようとしていることが観察されています。 |

| リモートサービス セッションハイジャック:RDP ハイジャック | T1563.002 | Cl0P ランサムウェアグループは最初のアクセス後に、RDP を使用して侵害したシステムを使用することが観察されています。 |

- ATT&CK Techniques for Enterprise - 収集

| Technique | ID | 説明 |

|---|---|---|

| スクリーンキャプチャ | T1113 | Cl0P ランサムウェアグループは Truebot を使用して重要なデータのスクリーンショットを収集します。 |

- ATT&CK Techniques for Enterprise - コマンド&コントロール

| Technique | ID | 説明 |

|---|---|---|

| アプリケーションレイヤプロトコル | T1071 | Cl0P ランサムウェアグループは FlawedAmmyy RAT ツールを使用してコマンド & コントロール (C2) と通信します。 |

| 侵入ツールの送り込み | T1105 | Cl0P ランサムウェアグループは FlawedAmmyy RAT ツールを使用して追加のコンポーネントをダウンロードします。 また、Cl0P ランサムウェアグループは SDBot を使用して、自身をリムーバブルドライブやネットワークにコピーします。 |

- ATT&CK Techniques for Enterprise - 抽出

| Technique | ID | 説明 |

|---|---|---|

| C2Channel を介した抽出 | T1041 | Cl0P ランサムウェアグループは C2 チャネルを介してデータを抽出します。 |

IoC

IoC は CISA/FBI のアドバイザリ「#StopRansomware: CL0P Ransomware Gang Exploits CVE-2023-34362 MOVEit Vulnerability」に載っています(分量が多いので、本記事では一部のみとなります)。

- MOVEit キャンペーンでの IoC

| File | Hash |

|---|---|

| LEMURLOOT Web Shell (human2.aspx) | 0b3220b11698b1436d1d866ac07cc90018e59884e91a8cb71ef8924309f1e0e9 |

| 0ea05169d111415903a1098110c34cdbbd390c23016cd4e179dd9ef507104495 | |

| 110e301d3b5019177728010202c8096824829c0b11bb0dc0bff55547ead18286 |

2-8. 関連情報

MOVEit 脆弱性に関しての情報については、JapanSecuritySummitUpdate での筆者の記事「 最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」第 11 回(2023 年 6 月まとめ)」でも紹介しています。

2-9. 確認方法と軽減策

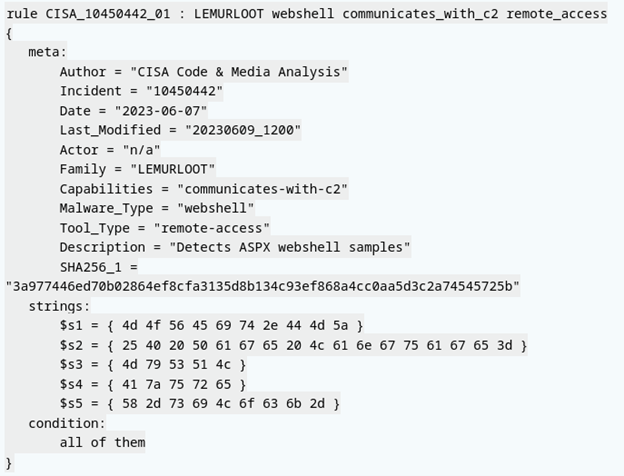

CISA のセキュリティアドバイザリでは、この悪意のあるアクティビティを検出するため複数の YARA ルールを提供しています。

下記の図は、セキュリティアドバイザリで提供されている複数の YARA ルールの一部になります。

(CISA のアドバイザリより引用)

他にも、 検知用の YARA Rule が CISA の GitHub に纏まっています ので、参考にしてください。

<参考情報>

2-10. 参考情報

- #StopRansomware: CL0P Ransomware Gang Exploits CVE-2023-34362 MOVEit Vulnerability

- JapanSecuritySummitUpdate: 「 最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」第 11 回(2023 年 6 月まとめ)」

- TECHMONITOR: Sony, EY and PwC latest victims of Cl0p ransomware's MOVEit Transfer cyberattack?

- BleepingComputer: Sony investigates cyberattack as hackers fight over who's responsible

- GitHub:YaraRules/MOVEit_Transfer_Critical_Vulnerability.yara

2023 年 9-10 月の脅威動向一覧

2023 年 9-10 月の脅威動向を見るために、以下で発生したインシデント・攻撃を羅列します。

- マルウェア・ランサムウエア攻撃

- トロイの木馬化された偽の Telegram アプリケーションが出回る

- マンチェスター警察のデータ侵害

- オークランド交通局がランサムウェアによるデータ侵害

- ダラス市が 5 月の Royal ランサムウェアによるネットワーク侵入の詳細を発表

- 医療機関 Better Outcomes Registry & Network (BORN) が MOVEit 脆弱性を悪用されデータ流出

- ShadowSyndicate アフィリエイトグループが 7 つのランサムウェアを使い分ける

- Sony が攻撃を受け 3.14GB のデータがハッカーフォーラムに流出。犯行声明が複数者から出ているため攻撃者は不明

- BlackCat(ALPHV) ランサムウェアグループが Sphynx 暗号化機能を使用して Azure Storage を攻撃

- 脅威アクター「Earth Lusca」が新たな Linux Backdoor の「SprySOCKS」を使用

- Malware ローダの「Bumblebee」が再び活発化

- 新たな HTTPSnoop / PipeSnoop マルウェアがテレコム業界で使用される

- 新たな脅威アクター "Sandman" が登場

- 政府攻撃に使用される新しいステルス型モジュール "Deadglyph" マルウェア

- "Xenomorph" Android マルウェアが米国の銀行・仮想通貨を標的に

- LostTrust ランサムウェアの出現。MetaEncryptor のリブランドか。

- ALPHV ランサムウェアグループがフロリダ裁判所への攻撃を認める

- スペインの航空会社「Air Europe」で情報流出

- 女性政治指導者サミットが RomCom マルウェアフィッシングの標的に

- カシオ 個人情報 12 万件余流出 学習用アプリに不正アクセス受け

- Okta、盗まれた認証情報を使用してサポートシステムが侵害されたと発表

- 1Password がセキュリティインシデント。Okta に関係か

- 国際関係に起因するインシデント・攻撃

- イスラエルの "Mayanei Hayeshua" 病院への攻撃で Ragnar Locker が関与を主張

- 国際司法裁判所のシステムにハッカーが侵入

- ドイツ金融庁が DoS 攻撃を受ける

- Google TAG による北朝鮮のキャンペーン分析

- MS による中国・北朝鮮ハッカーの分析

- イランが背後に居る脅威アクター Peach Sandstorm (HOLMIUM) による攻撃

- 英国の海外領土バミューダ政府が同国への攻撃をロシアと結びつける

- 日米共同のサイバーセキュリティ勧告で中国の「BlackTech」ハッカーが Cisco デバイスに侵入してバックドアをインストールしていると警告

- 中国のハッカーによるマイクロソフトへの侵害により、米国国務省の電子メール 60,000 通が盗まれる

- 北朝鮮が背後に居る Lazarus グループが LightlessCan マルウェアを用いて航空宇宙産業に侵入

- ToddyCat ハッカーが「使い捨て」マルウェアを使用してアジアの通信会社を標的に

- ロシアのサンドワームハッカーが 5 月以降、ウクライナの通信会社 11 者に侵入

- 北朝鮮のハッカーが TeamCity の重大な欠陥 (CVE-2023-42793) を悪用してネットワークに侵入

- イランのハッカーグループが中東政府ネットワークに 8 か月間潜伏

- 「TetrisPhantom」という脅威アクターが、侵害されたセキュア USB ドライブを使用して APAC の政府システムを標的に

- ロシアのハッカーが Roundcube Webmail の脆弱性 (CVE-2023-5631) を悪用して政府機関を攻撃

- その他のインシデント・攻撃

- Sourcegraph Web サイトが管理者のアクセストークン流出によりデータ漏洩

- ゴルフ用品大手の Callaway でデータ侵害。100 万人の情報が流出

- Okta が特権獲得のためのソーシャルエンジニアリング攻撃に対して注意喚起

- MGM リゾートがサイバー攻撃でシャットダウン

- ソフトウェアバグ解析会社の Rollbar がデータ侵害

- Google 検索での偽の Cisco Webex ダウンロード広告に注意

- マツダが個人情報 10 万件を漏洩。顧客情報は含まれていない模様

- Pizza Hut オーストラリアが 19 万件以上の顧客データの侵害。

- Booking.com 利用者を標的にしたフィッシングキャンペーン

- FBI が高齢者を対象とした「ファントムハッカー」詐欺の急増を警告

- Python パッケージに含まれていた不審なコードに関する調査を Checkmarx が報告

この記事の著者

OSS/ セキュリティ / 脅威インテリジェンスエバンジェリスト

面 和毅