2024 年 10 月 07 日

多くの漏洩関係組織が判明したランサムウェアによる(株)イセトーへの攻撃(後編)

~ 2024 年 7-8 月の脅威動向と代表的な攻撃(後編) ~

前編に続いて、

- 7 月に多くの漏洩関係組織が判明したランサムウェアによる(株)イセトーへの攻撃

1-5. Who(誰が)

徳島県の資料から、イセトーは「8Base」ランサムウェアグループにより攻撃された可能性が高いと思われます。

以下では

- Fortinet Blog の「Ransomware Roundup - 8base」

- HC3「HC3 Analyst Note: 8Base Ransomware」

- FalconFeeds.io「Ransomware Alart」

を参考にしています。

1-5-1 8Base ランサムウェアグループ(8Base, EightBase, 8Base Ransomware)

8Base はランサムウェアを使用した、いわゆる二重脅迫型ランサムウェアグループになります。データ漏洩サイトで被害者が多数いると主張している事から、急速に悪名⾼い存在となっています。2022 年 3⽉から活動しており、2023 年の夏に⾮常に活発になり、主に⽶国全⼟の複数のセクターを無差別にターゲットにしました。グループの起源と運営者の⾝元は謎のままです

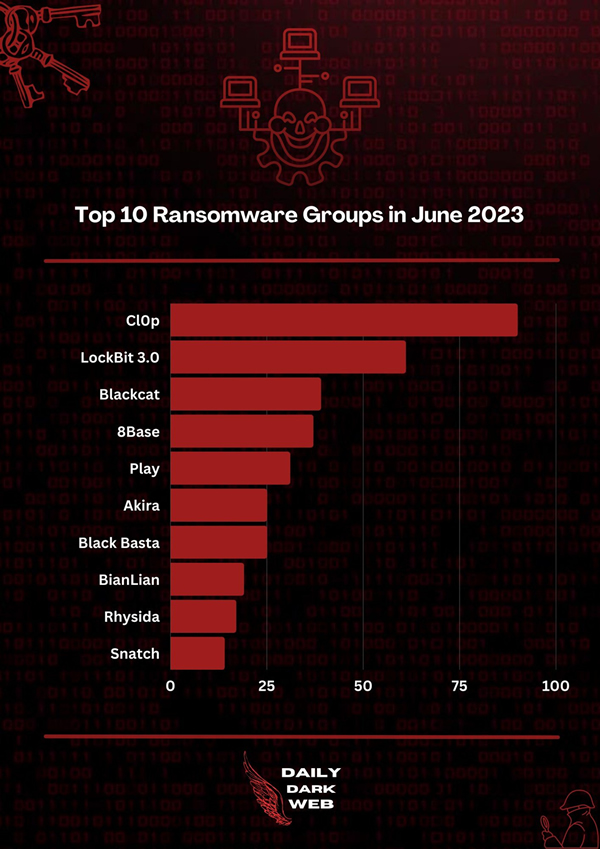

過去 1 年間は活動が殆ど目立ちませんでしたが、2023 年 5 月以降に活動が急増しており、DailyDarkweb の調査 によると 2023 年 7 月には LockBit や Cl0p についで4位になっています。

(画像は DailyDarkweb「Top 10 Ransomware Groups in June 2023 」 より転載)

漏洩サイトでは⾃らを「正直で単純なペネトレーションテスター」であると称しており、従業員や顧客のデータのプライバシーと重要性を軽視している企業のみをターゲットにしている と主張しています。

(画像は SOCRadar「Dark Web Profile: 8Base Ransomware」 より転載)

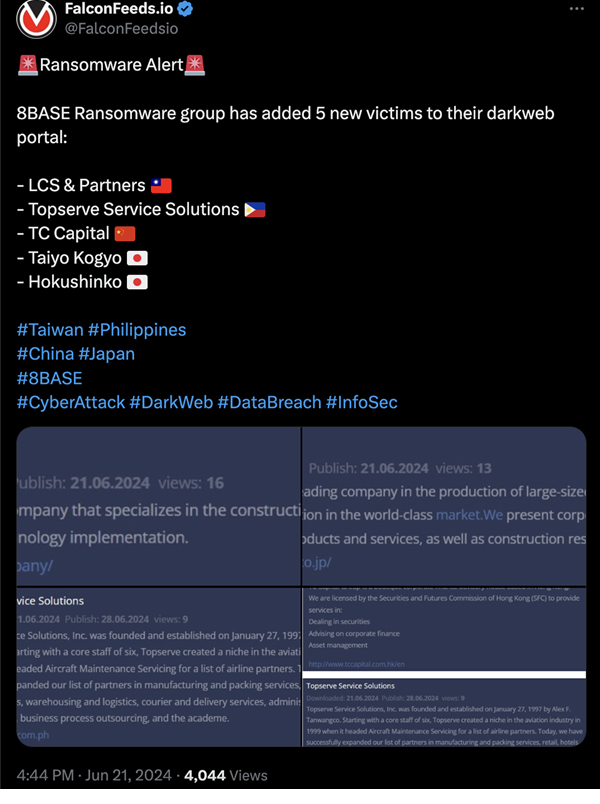

FalconFeeds.io の情報 によると、6 月 21 日の情報では日本・中国・フィリピン・台湾の四カ国を標的にした攻撃を行ったと 8Base が主張しているようです。

(画像は FalconFeeds.io「Ransomware Alert (2024/06/21)」 より転載)

<参考情報>

- Fortinet「Ransomware Roundup - 8base」

- HC3「HC3 Analyst Note: 8Base Ransomware」

- SOCRadar「Dark Web Profile: 8Base Ransomware」

- DailyDarkweb「Top 10 Ransomware Groups in June 2023」

- FalconFeeds.io「Ransomware Alert (2024/06/21)」

1-6. Why(なぜ)

犯人が 8Base だとすると金銭目的の犯行だと思われます。

1-7. How(どのように)

現状ではイセトーから具体的にどの経路で侵入されたかが明らかにされていないため、前出の HC3 Analyst Note を主に参考にして説明します(仮に 8Base が犯行グループだとすると、一般的にはスピアフィッシング添付ファイルによる初期アクセスが考えられます)。

1-7-1 8Base ランサムウェアグループの概要

| 8Base の概要 | |

|---|---|

| 名前 | 8Base, 8BASE, EightBase, 8Base ランサムウェア |

| 種類 | 二重脅迫型ランサムウェアグループ |

| 配布方法 | フィッシングメール |

| エクスプロイトキット | |

| ドライブバイダウンロード(ユーザーが Web サイトを閲覧することで、自動的にマルウェアをダウンロードし、インストールさせる攻撃手法) | |

| ランサムウェアの種類 | 複数のランサムウェア(Phobos として知られる亜種を含む) |

| 標的 | さまざまな分野の中⼩企業 (科学・技術・製造・建設・医療など) |

| 主な標的国 | ⽶国、ブラジル、英国、中国、インド、オーストラリア、台湾、日本など |

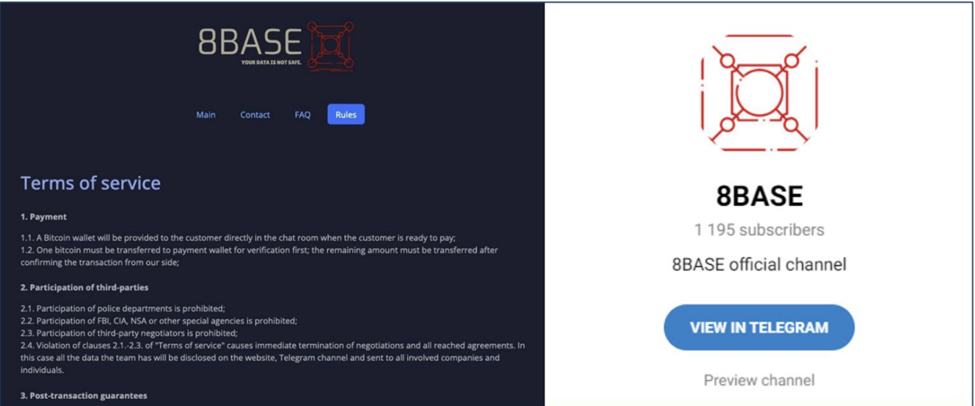

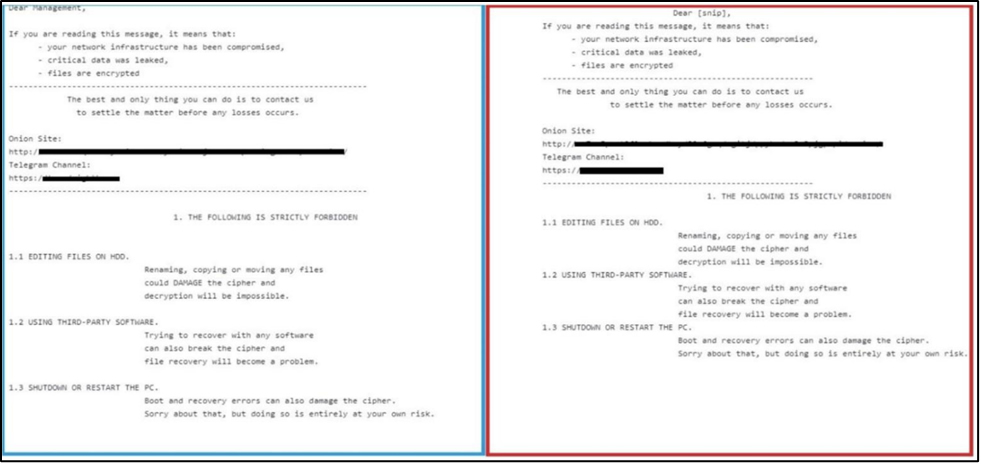

下記は 8Base の使用する脅迫用の Tor サイトと Telegram になります。

(画像は「HC3 Analyst Note: 8Base Ransomware」より転載)

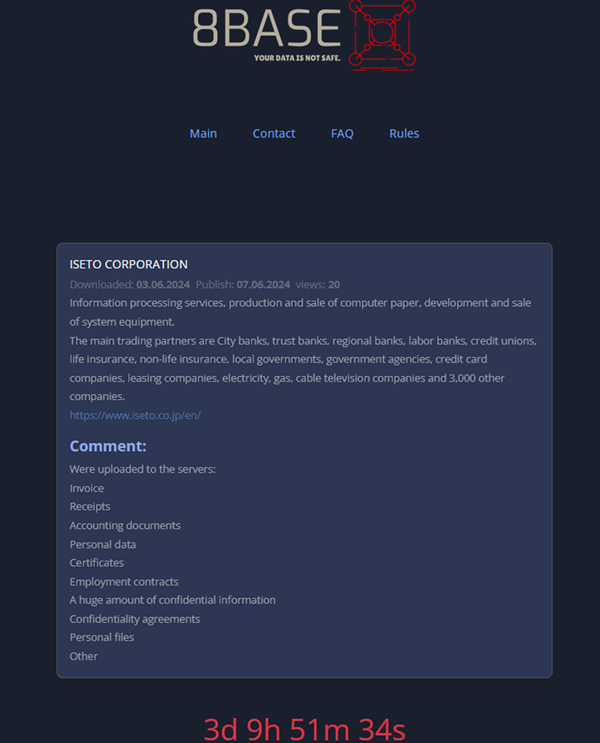

1-7-2 8Base ランサムウェアグループによるイセトーへの脅迫メッセージ

2024/06/03 の HackManac 氏の X ポストで、8Base ランサムウェアグループによるイセトーへの脅迫メッセージが紹介されています。

(画像は HackManac 氏の X Post より転載)

1-7-3 他の攻撃者との関連性

8Base は RansomHouse および Phobos に関連するインシデントと幾つかの関連性があります。サイバーセキュリティ研究者は、8Base の使用する漏洩サイト・Telegram・Twitter ハンドルなどから RansomHouse に似ていると推測しています。

- 自然言語処理モデル Doc2Vec を使用したところ、8Base の身代金要求ドキュメントは RansomHouse のものと 99% 一致しています。

- 同様に自然言語処理モデル Doc2Vec を使用したところ、8Base の身代金要求ドキュメントで Phobos のものと 99% 一致するものが見つかりました。

(画像は「HC3 Analyst Note: 8Base Ransomware」より転載。左が 8Base、右が RansomHouse)

また、8Base は侵⼊・解凍・ランサムウェアの読み込み時の初期難読化に SmokeLoader を使⽤した Phobos ランサムウェア 2.9.1 を使⽤していたことが明ら になっています。

1-7-4 MITRE ATT&CK TTP

| 8Base ランサムウェアグループの MITRE ATT&CK TTP(参考: SOCRadar) | |

|---|---|

| 偵察 | アクティブスキャン(T1595) |

| 情報フィッシング(T1598) | |

| リソースの開発 | インフラストラクチャの取得 (T1583) |

| 開発能⼒(T1587) | |

| 初期アクセス | フィッシング : スピアフィッシング添付ファイル (T1566.001) |

| 実行 | スケジュールされたタスク / ジョブ (T1053) |

| コマンドおよびスクリプト (T1059) | |

| 共有モジュール (T1129) | |

| 持続性 | スケジュールされたタスク / ジョブ (T1053) |

| ブートまたはログオン時の⾃動実⾏ (T1547) | |

| レジストリ実⾏キー / スタートアップ フォルダー (T1547.001) | |

| 権限昇格 | スケジュールされたタスク / ジョブ (T1053) |

| ブートまたはログオン時の⾃動実⾏ (T1547) | |

| レジストリ実⾏キー / スタートアップ フォルダー (T1547.001) | |

| 防御回避 | マスカレード(T1036) |

| ファイルの削除 (T1070.004) | |

| レジストリの変更 (T1112) | |

| 間接コマンド実⾏ (T1202) | |

| ファイルとディレクトリの権限の変更 (T1222) | |

| 仮想化 / サンドボックス回避 (T1497) | |

| 防御の弱体化(T1562) | |

| ツールの無効化または変更 (T1562.001) | |

| システムファイアウォールを無効にするか変更する (T1562.004) | |

| アーティファクトを隠す (T1564) | |

| 隠しファイルとディレクトリ (T1564.001) | |

| 資格情報アクセス | OS 資格情報のダンプ (T1003) |

| ⼊⼒キャプチャ (T1056) | |

| 発⾒ | プロセス発⾒ (T1057) |

| システム情報検出 (T1082) | |

| ファイルとディレクトリの検出 (T1083) | |

| 仮想化 / サンドボックス回避 (T1497) | |

| セキュリティ ソフトウェア検出 (T1518.001) | |

| 水平移動 | 共有コンテンツの汚染 (T1080) |

| 収集 | ローカルシステムからのデータ (T1005) |

| ⼊⼒キャプチャ (T1056) | |

| ステージングされたデータ (T1074) | |

| 収集されたデータのアーカイブ (T1560) | |

| C&C | アプリケーション層プロトコル (T1071) |

| Web プロトコル (T1071.001) | |

| 流出 | C2 チャネルを介した漏洩 (T1041) |

| 影響 | データ破壊 (T1485) |

| システム回復の禁⽌ (T1490) | |

| 8Base ランサムウェアの MITRE ATT&CK TTP ( 参考: VMWare) | ||

|---|---|---|

| Tactics | Technical | 説明 |

| TA00003 持続性 | T1547.001 レジストリ実⾏キ ー / スタートアップ フォル ダー | 以下を追加: |

| %AppData%\Local\{malware} | ||

| %ProgramData%\Microsoft\Windows\Start Menu\Programs\Startup\{malware} | ||

| %AppData%\Roaming\Microsoft\Start | ||

| Menu\Programs\Startup\{malware} | ||

| TA0007 発見 | T1135 ネットワーク共有の検出 | WNetEnumResource() を使⽤してネットワーク リソースをクロール |

| TA0004 特権昇格 | T1134.001 ト ークンのなりすまし / 盗難 | DuplicateToken() を使⽤してトークン権限を調整します |

| TA0005 防衛回避 | T1562.001 ツールの無効化または変更 | 多数のプロセス(MS Office 等よく使⽤されるアプリケーションとセキュリティソフトウェアが混在)を終了します。 |

| T1027.002 難読化されたファイルまたは情報 : ソフトウェアのパッケージ | SmokeLoader は Phobos を解凍してメモリにロードします | |

| TA0040 影響 | T1490 抑制システム回復 | 下記を実行: |

| wmic shadowcopy delete | ||

| wbadmin delete catalog -quiet | ||

| vssadmin delete shadows /all /quiet bcdedit /set {default} | ||

| recoveryenabled no bcdedit /set {default} bootstatuspolicy | ||

| ignoreallfailures | ||

| T1486 データの暗号化 | AES を使⽤してファイルを暗号化する | |

1-7-5 IoC

HC3 の「HC3 Analyst Note: 8Base Ransomware」にファイルや IP アドレスなどの IOC が載っていますので、そちらを参照してください。

1-7-6 防御と緩和策

HC3 のドキュメントにまとめられていますが、8Base に関する防御と緩和策は以下の手順を含む多層防御になります。

- 既知のマルウェアを検出してブロックできるマルウェア対策ソフトウェアやその他のセキュリティツールを使⽤します(振る舞い検知や AI なども使用)。

- . ネットワークトラフィックを監視し、異常なネットワークトラフィックパターンや既知の C&C サーバーとの通信などの侵害の兆候を探します。

- ネットワークとシステムの脆弱性を特定するために定期的なセキュリティ監査と評価を実施します。

- サイバーセキュリティのベストプラクティスについて従業員をトレーニングします。

- 従業員は、ランサムウェアのリスク、フィッシングメール、悪意のある添付ファイル、その他の脅威を識別して回避する⽅法について教育を受ける必要があります。疑わしいメールや添付ファイルを報告し、それらを開いたり、リンクやボタンをクリックしたりし ないようにさせる必要があります。

- 組織がデータのコピーを確実に維持できるように、堅牢なバックアップおよびリカバリ計画を実施します。

- 強⼒なパスワードの導⼊。 組織はすべてのアカウントに強⼒で⼀意のパスワードを導⼊する必要があります。

- 多要素認証の有効化。組織はセキュリティを更に強化するために、全てのユーザーアカウントに対して多要素認証 (MFA) を有効にする必要があります。

- システムの更新とパッチ適⽤。組織は定期的にシステムを更新し、パッチを適⽤して、 既知の脆弱性を検出し、悪⽤されるのを防ぎます。これには全てのデバイスの OS、アプリ、ファームウェアを更新し、不要なサービスや使⽤されていないプロトコルを無効にすることが含まれます。

- バックアップと災害復旧の実装。組織はランサムウェア攻撃やその他の災害から確実に復旧できるように、定期的なバックアップと災害復旧プロセスを実装する必要があります。

<参考情報>

- Fortinet「Ransomware Roundup - 8base」

- HC3「HC3 Analyst Note: 8Base Ransomware」

- HackManac(X Post)

- SOCRadar「Dark Web Profile: 8Base Ransomware」

1-8. 本インシデントからの教訓

本インシデントからは幾つか教訓が得られると思います。

- 個人情報を取り扱ってはならないネットワークでは(例え利便性の為でも)取り扱わない・保存しないことを徹底させる。

- 業務終了・契約終了などにおいてシステムのデータ消去は確実に行う。また、データ消去においては少なくとも社内監査では徹底して監査を行う。

- 再委託を行う際にも、データの取り扱いに留意し、個人情報を含むデータの授受に関しては使用後速やかに削除を徹底する。

- 作業効率向上の為でも、保管が予定されていないサーバ上にデータを保管しない。

などで、主にモラル・規律の問題になると思います。ここは現場の作業者からは反感を買うところだと思いますが、作業効率向上よりもセキュリティを重視した対応が(少なくとも個人情報など機微のデータに関しては)求められるのではないかと思われます。

また、データ消去に関しては、業者側でも監査などを徹底する必要があるのかもしれません。この辺も厳しくしようとすると現場が回りにくくなるため難しいところではあります。

1-9. 参考情報

- 京都商工会議所「 業務委託先への不正アクセスによる企業情報の漏洩について 」

- 京都商工会議所「 業務委託先への不正アクセスによる企業情報の漏洩について(第2報)」

- 豊田市「 報道発表資料 委託業者サーバー等のランサムウェア感染に伴う個人情報の流出について 」

- KUMON「【お詫びとご報告】6/29 委託先へのランサムウェア攻撃による個人情報の流出について 」

- KUMON「【7/5 続報】委託先へのランサムウェア攻撃による個人情報の漏えいについて 」

- クボタクレジット「 業務委託先への不正アクセスによる個人情報漏洩について 」

- 和歌山市「 委託業者におけるコンピューターウイルス感染について 」

- わかやま新報「 イセトーを指名停止処分 個人情報流出問題 」

- 和歌山市「 指名停止一覧表 」

- 徳島県「 印刷業務委託先のランサムウェア被害について 」

- 徳島県「 印刷業務委託先のランサムウェア被害について(第2報) 」

- 徳島県「 印刷業務委託先のランサムウェア被害について (第3報)」

- 東海信金ビジネス「 業務委託先への不正アクセスによる個人情報漏えいについて 」

- 広島県「 印刷業務委託先のランサムウェア被害の発生について 」

- 山口県「 委託業者におけるコンピュータウイルス感染について 」

- 愛媛県「 委託業者におけるコンピュータウイルス感染について 」

- 愛媛県「 委託業者におけるコンピュータウイルス感染について(第2報)」

- 中日新聞「 豊橋市、委託業者から個人情報が流出か 5 月にランサムウェア攻撃 」

- 京都市「 税業務に係る再委託業者におけるランサムウェア被害の発生について 」

- 東大阪市「 委託事業者におけるランサムウェア被害の発生について 」

- 岸和田市「 報道発表「受託事業者のサーバーがランサムウェア被害を受けました(第一報)」」

- 岸和田市「 報道発表「受託事業者のサーバーがランサムウェア被害を受けました(第二報)」」

- 香川県高松市「 印刷業務委託先のランサムウェア被害による情報漏えいについて 」

- 兵庫県西宮市「 委託業務受託者へのサイバー攻撃について 」

- 横浜市「 委託業者におけるコンピュータウイルス感染について 」

- 横須賀市「 委託業務受託事業者のサーバーに対する不正アクセスについて 」

- 神奈川県藤沢市「 業務の委託実績がある事業者のコンピューターウイルス感染について 」

- 神奈川県藤沢市「 業務の委託実績がある事業者のコンピューターウイルス感染について(調査結果報告)」

- 神奈川県平塚市「 委託業者におけるコンピューターウイルス感染 」

- 神奈川県茅ヶ崎市「 令和 6 年 6 月 7 日発表 委託業者におけるコンピューターウイルス感染について 」

- 東京都教育委員会「 委託事業者におけるコンピュータウイルス感染について 」

- 東京都大田区「【プレスリリース】委託業者におけるコンピューターウイルス感染について 」

- 茨城県後期高齢医療広域連合「 業務委託先事業者への不正アクセスによる個人情報流出のおそれについて 」

- mont-bell「 外部委託業者のランサムウェア攻撃による情報漏えいについて 」

- 村田機械株式会社「 業務委託先における情報漏洩に関するお詫びとお知らせ 」

- 三井住友信託銀行「 業務委託先における個人情報の流出に関するお知らせ 」

- マニュライフ生命「 当社の業務委託先におけるランサムウェア被害と個人情報漏えい発生について 」

- 日本生命保険相互「 当社の委託業者における個人情報の漏洩について 」

- ローソン銀行「 当行の委託業者におけるランサムウェア被害に関するお知らせ 」

- 伊予銀行「 業務委託先での不正アクセスによるお客さま情報の漏えいについて 」

- 伊予銀行「 業務委託先での不正アクセスによるお客さま情報の漏えいについて(第2報)」

- ソニー損保「【お詫び】当社の委託会社における個人情報の漏えいについて 」

- パナソニック健康保険組合「【お詫びとご報告】ランサムウェア攻撃による組合員様の個人情報の流出につきまして 」

- パナソニック健康保険組合「(第二報)【お詫びとご報告】業務委託先への不正アクセスによる個人情報漏えいについて 」

- 備前日生信用金庫「【重要】外部委託先のコンピューターウィルス感染に関するお知らせ 」

- 三井住友海上あいおい生命保険株式会社「 当社の委託業者における情報流出の可能性について 」

- 西京信用金庫「 再委託業者におけるコンピューターウィルス感染について 」

- 香川銀行「【重要】業務委託先のランサムウェア被害に関するお知らせ 」

- 高知銀行「 業務委託先のコンピュータウイルス感染に関するお知らせ 」

- SOMPOひまわり生命保険株式会社「 当社代理店による保険会社へのメール連絡に伴う情報漏えいについて 」

- ニッキンオンライン「 山陰合同銀、個人情報流出はなし 委託先ウイルス感染で 」

2024 年 7-8 月の脅威動向一覧

2024 年 7-8 月の脅威動向を見るために、以下で発生したインシデント・攻撃を羅列します。

- 国際関係に起因するインシデント・攻撃

- CloudSorcerer という APT がロシア政府のデータを盗み出す

- 司法省がロシア政府運営の秘密ソーシャルメディアボットファームを破壊する連邦、国際、民間セクターのパートナー間の取り組みを主導

- JPCERT が北朝鮮の Kimsuky の活動について注意を呼びかける

- 中国が背後にいる APT41 が DodgeBox と MoonWalk で新たな回避テクニックを導入

- APT40(中国が背後にいる)が攻撃のために SOHO ルータを使用しているとして共同声明が出される

- ロサンゼルス高等裁判所がランサムウェア攻撃により停止

- FrostyGoop マルウェア攻撃により、冬にウクライナの暖房が一時停止されていたことが判明

- BreachForums v1 のデータ漏洩によりフォーラムメンバーの情報が流出

- 中国のハッカー「Evasive Panda」が新しいバージョンの Macma macOS バックドア を使用

- KnowBe4、北朝鮮のハッカーを誤って雇用、情報窃取攻撃に直面

- アメリカが Maui ランサムウェアに関連した北朝鮮ハッカーに関する情報提供に 1,000 万ドルを提示

- CISA・FBI が「DDoS 攻撃が選挙プロセスのセキュリティや完全性に影響を与えることは無い」としてアラートを出す

- UK が「Russian Coms」をテイクダウン

- 北朝鮮のハッカーが VPN アップデートの脆弱性を用いてマルウェアをインストール

- ロシアが「Signal」へのアクセスをブロック

- 中国の APT31 や APT27 がロシア政府を標的に

- ウクライナ保安局を装ったハッカーの攻撃でウクライナ政府の PC100 台が感染

- 韓国、北朝鮮のハッカーが偵察機の技術データを盗んだと発表

- Lazarus が Windows ドライバのゼロデイ脆弱性 (CVE-2024-38193) を悪用して rootkit をインストール

- 米国、イランのハッカーによる大統領選挙への影響力拡大活動を警告

- マルウェア・ランサムウェア・その他のインシデント・攻撃

- Infosys McCamish Systems(IMS) が Lockbit によるデータ侵害に遭う

- ルーターメーカーの Mercku のヘルプデスクポータルが MetaMask フィッシングメールを送信

- プルデンシャル銀行で 250 万人の個人情報漏洩の可能性

- ユーロポールが犯罪に使用されていた 593 の CobaltStrike サーバを差し押さえる

- Infostealer ログを使用して CSAM(児童性的虐待資料) コンシューマーを見つける

- F1 の FIA(国際自動車連盟)がフィッシング攻撃により個人データ侵害

- Twillo の Authy が攻撃され、アップデートが必要に

- Eldorado RaaS が VMWare ESXi / Windows を対象に活動

- CloudFlare が 06/27 のインシデント(BGP ハイジャッキング)に関するレポートを公開

- Shopify がデータ侵害を否定。盗まれたデータをサードパーティのアプリにリンク

- 富士通からマルウェア感染の件のプレスリリース

- ダラス郡で 2023 年のランサムウェア攻撃により 20 万人のデータが流出

- CRYSTALRAY ハッカーが SSH-Snake ツールを使用して 1,500 件のシステムに侵入

- Trello ユーザの 1500 万のメールアカウントが流出

- MediSecure が 4 月の攻撃で 1290 万人の個人情報が盗まれたことを明らかに

- DDoS レンタルサービス 「DigitalStress」が摘発

- VMWare ESXi を標的にした Play ランサムウェアの亜種が確認される

- ギリシャの土地登記局が 400 件のサイバー攻撃で侵害される

- CrowdStrike の修正マニュアルと称した情報窃取マルウェア「Daolpu Stealer」がばら撒かれる

- 3,000 を超える GitHub アカウントがマルウェア配布サービスで使用される

- Acronis、サイバーインフラストラクチャのデフォルトパスワードが攻撃で悪用されたと警告

- ProofPoint の設定ミスを狙った「EchoSpoofing」が SPAM 送信に使用されている

- Dark Angels ランサムウェアグループに 7,500 万ドルの身代金が支払われる。

- 「ERIAKOS」キャンペーン。Facebook 広告経由で 600 以上の偽ウェブショップをプッシュ

- 脅威アクターが Authenticator の偽広告を介して Google になりすます

- FBI が暗号交換所の従業員を装った詐欺師について警告

- 製薬大手の Cencora が2月に盗まれた患者の健康データを確認

- Sitting Ducks 攻撃により 35,000 以上のドメインがハイジャックされる

- 攻撃者が TryCloudflare を用いて RAT を配布

- 悪意のある PyPi パッケージが StackExchange オンライン QA で宣伝される

- Facebook の偽 AI 広告がパスワードを盗むマルウェアをプッシュ

- Hunters International ランサムウェアグループが、新しい SharpRhino マルウェアで IT ワーカーを標的に

- フランスのグラン・パレがオリンピック中のサイバー攻撃を開示

- INC ランサムウェアグループが米国マクラーレンヘルスケア病院を攻撃

- CMOON USB ワームがロシアを標的に

- BlackSuit ランサムウェアグループ(Royal)に関しての FBI/CISA のアドバイザリが更新

- Cisco SSM のバグを狙ったエクスプロイトが流通。管理者パスワードの変更が可能に

- 米国の 27 億件の個人情報がハッカーフォーラムに漏洩

- X コンテンツの偽情報。ウクライナ戦争や日本の地震を囮に使っている。

- FBI が Radar/Dispossessor ランサムウェアグループを摘発。インフラを差し押さえる

- National Public Dataがデータ侵害。社会保障番号が漏洩

- TOYOTAがサードパーティによるデータ流出

- Cannon Desing Corp. が 2023年のデータ流出を認める

この記事の著者

OSS/ セキュリティ / 脅威インテリジェンスエバンジェリスト

面 和毅