2020 年 09 月 07 日

コロナ禍を背景に増加するフィッシングメールや攻撃メール、企業側の対策は SureMail で

新型コロナウイルスに便乗して増加する、なりすましメール

新型コロナウイルス感染症(COVID-19)の世界的な広がりに伴い、Web 会議サービスなどを活用して業務をテレワークに切り替える企業が増加したほか、日常の生活においても外出を控えるため、今まで以上にオンラインショッピングを利用する人が増えてきました。このようにインターネット上の活動が活発化した反面、サイバー犯罪やフィッシング詐欺も増加傾向にあります。

COVID-19 が感染を広げ始めた時期には、「コロナウイルスに有効な薬の情報です」「マスクを販売します」といった内容でメールの受信者を騙そうとするメールが盛んに送られました。

また、宅配便の不在通知を装い、「お荷物のお届けに上がりましたが、不在のため荷物を持ち帰りました。確認してください」という内容でフィッシングサイトへの誘導を図るショートメッセージサービス(SMS)なども確認されています。

フィッシング対策協議会からは、金融機関やショッピングサイト、あるいはオークションサイトのようなサービスを装い、アカウント情報やクレジットカード情報の入力を求めるフィッシングサイトにアクセスさせようとするフィッシングメールへの注意が呼びかけられています。

同協議会によると、フィッシング報告件数 は 2020 年 3 月以降増加傾向にあり、2020 年 6 月には 1 万 6811 件、7 月も 1 万 6767 件と、1 月の 2.5 倍という高水準で推移しています。

サービスを提供する企業側にとってこれは、ユーザーを危険にさらし、信頼を毀損しかねない問題であり、そのつど「自社の名前をかたったフィッシングメールにご注意ください」と呼びかけていますが、なかなか根本的な対策には至らないのが実情です。

もう一つ注意が必要なのが、実在する企業や組織の名前をかたってマルウェアへの感染を試みるサイバー攻撃の横行です。

注目すべきは、7 月以降急増している「Emotet」でしょう。このウイルス感染すると、ターゲットがやりとりしているメールの情報も含めてさまざまな情報が盗み取られます。そして、過去に実際にメールをやりとりしたことがある実在する人物の氏名やメールの内容を流用し、まるで自分が送ったメールへの返信メールのように見える攻撃メールを作成し、感染を広げていくのです。このため、本文や送信元を確認しても、受信側が見破るのは非常に困難です。

Emotet の第一波は 2019 年末から到来し、2020 年 1 月には、日本の保健所の名前をかたって COVID-19 への警戒を呼びかける内容の攻撃メールが確認されました。2 月以降、その活動は小康状態となっていましたが、7 月に入ってから「第二波」が到来しており、情報処理推進機構(IPA)などが注意を呼びかけています 。

残念ながら Emotet に感染してしまい、取引先などに攻撃メールを送付してしまった企業では、お詫びのプレスリリースを公表する事態になっています。

ユーザー側の対策や意識にばかり頼るのは非現実的、事業者としての責任とは

メールという経路は以前から、詐欺やサイバー攻撃、標的型攻撃に悪用されてきました。COVID-19 の感染拡大以降もその傾向は変わらず、むしろますます増加の傾向に捉えられます。

もちろん、対策がないわけではありません。OS やアプリケーションを最新の状態に保って脆弱性を修正し、Office などのマクロ機能は基本的に無効にしておくといった基本的な対策は、ユーザーが身を守る役に立つでしょう。

また、しばしば挙げられる対策が「疑わしいメール、身に覚えのないメールを受け取っても、リンクや添付ファイルを安易にクリックしないよう注意する」ことです。

しかしながら攻撃者は心の隙を狙い、COVID-19 や給付金のような「時事ネタ」を盛り込みながら、何とかしてユーザーにクリックさせようと工夫を凝らしてきます。先ほど紹介した Emotet の手口が示すように、中にはユーザーがどれだけ注意を払っても、見破るのが困難なフィッシングメールや攻撃メールも登場しており、ユーザーのセキュリティ意識だけに頼るのは難しいとも言えます。

こうした状況を踏まえると、消費者とオンライン上で接点を持つ企業側にも何かできることがあるのではないでしょうか。

S/MIME でなりすましメールを見破る手がかりを提供

メールセキュリティという言葉から思い浮かぶのは、メール受信時にフィルタリングやアンチスパムといった製品を導入し、手元に届くスパムメールやフィッシングメール、攻撃メールを水際でブロックする手法があり、導入している企業やユーザーも多いでしょう。

しかし、自分たちの名前を騙って送信されるフィッシングメールへの対策となるとなかなか困難です。

そこを見破る手段としてあらためて注目したいのが、S/MIME 方式でメールに電子署名を付与する方法です。

S/MIME(Secure / Multipurpose Internet Mail Extensions)とは、電子メールのセキュリティを向上する技術で、メールの暗号化による機密保護や、発信元の電子署名などを行うものです。

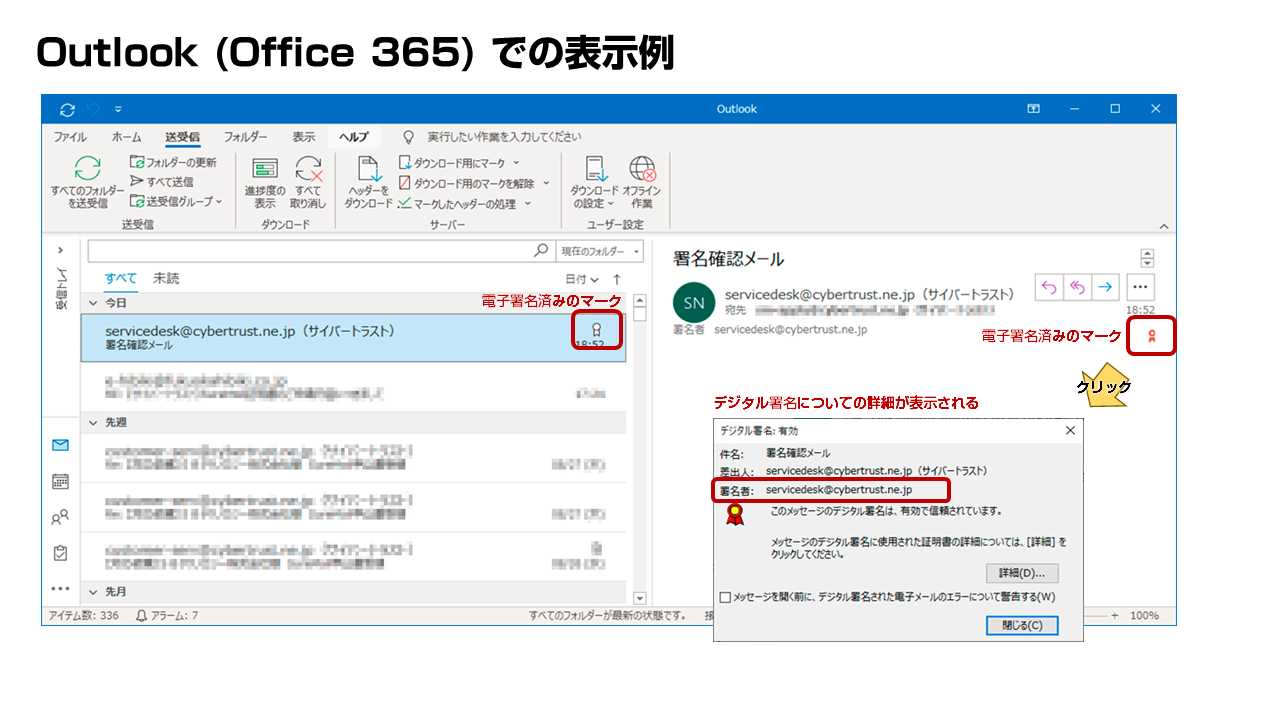

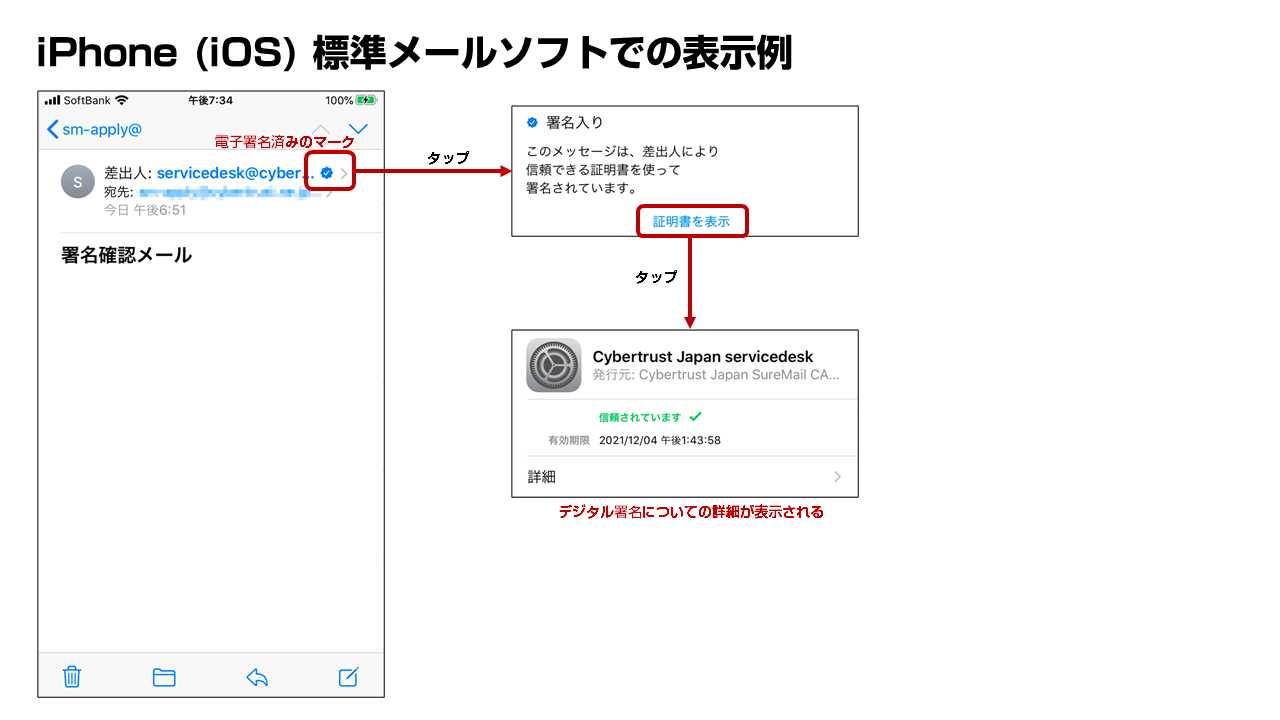

S/MIME で保護された電子メールを受け取った受信者は、メールの電子署名を確認することで、そのメールが本当にその当人から送られてきたものかどうかを確認できます。発信元が確かなメールには証明書マークが表示され、万が一なりすましされていたり、内容に改ざんが加えられていたりすると、警告が表示され、すぐ見破ることができます。

サイバートラストでは、S/MIME 向けの電子証明書「SureMail」を提供しています。発行先となる企業・組織の実在性や、本物の企業・組織であることを厳格な基準に基づいて審査のうえ、発行しています。企業が SureMail を電子メール送信に用いることで、メールの受信者が安全性を確認できるようになります。

企業活動の一環として、「info@example.co.jp」や「support@example.co.jp」といったメールアドレスから顧客向けに一斉配信を行うケースは少なくありません。SureMail はそこに S/MIME の電子署名を付与することで、受信者が本当に発信元企業からの連絡事項であることを確認できるようにします。

利用者がメールを読む環境は、今や専用メールクライアントだけではありません。Web メールが広く普及し、スマートフォンをはじめとするモバイルデバイスが活用されるようになりました。そして、Gmail や Microsoft Outlook といった主要な Web サービスでも、また iOS や Android といったスマートフォン向け OS でも、S/MIME が標準でサポートされ、受け取った側が容易に署名を検証し、偽のメールかどうかを見破れるようになっています。

政府のサイバーセキュリティ戦略本部が昨年まとめた「政府機関等の情報セキュリティ対策のための統一基準(平成 30 年度版) においても、「暗号化機能・電子署名機能の導入」は遵守事項の 1 つとなっています。

メールを介した詐欺やサイバー攻撃が激化している昨今、なりすましメールを見破る手がかりとなる S/MIME は、より大きな役割を果たすはずです。顧客や取引先とのコミュニケーションに「安心」を加える手段として、SureMail をぜひご検討ください。

SureMail にご興味をお持ちになられた場合、認証・セキュリティ 製品サービス お問い合わせフォーム よりお問い合わせください。