2026 年 02 月 06 日

IPA 発表「情報セキュリティ10大脅威2026」で AI の利用をめぐるサイバーリスクが初選出

〜続くランサムウェア攻撃、サプライチェーンを狙った攻撃、AI 利用におけるセキュリティリスク ... 上位選出の脅威への対処法を一挙解説〜

最新版「情報セキュリティ 10 大脅威 2026」が今年も発表

2026 年 1 月 29 日、独立行政法人情報処理推進機構(IPA)より情報セキュリティ 10 大脅威 2026 が公開されました。「組織」向け脅威では、昨年の情報セキュリティ 10 大脅威 2025 と大きな変化はなく、「ランサム攻撃による被害(1 位)」、「サプライチェーンや委託先を狙った攻撃(2 位)」となりましたが、「AI の利用をめぐるサイバーリスク(3 位)」が初選出されました。

(出典)独立行政法人情報処理推進機構(IPA)「情報セキュリティ 10 大脅威 2026」

「ランサム攻撃による被害(1 位)」、億単位の被害に発展することも

BLOG:サプライチェーンリスクと認証方法の課題で解説しましたが、2025 年を振り返ってみると、多くの企業・組織でサイバー攻撃に遭った年でした。

2025 年 10 月、通販サービス事業者を狙ったサイバー攻撃が発生した事案では、業務委託先のアカウントで例外的に多要素認証(MFA)が適用されていなかったことから、漏洩したアカウント情報が悪用され不正アクセスされたことが原因でランサムウェア攻撃の被害が発生しました。約 74 万件の顧客・取引先情報(氏名、住所、電話番号、メールアドレスなど)の流出の可能性を公表したほか、2025 年 11 月中間決算でサイバー攻撃によるシステム障害対策費用として、約 52 億円の特別損失を計上したと発表しています。

なお、「ランサム攻撃による被害」(1 位)の対処法については、代表的な事例とともに紹介していますので参考にしてみてください。

「サプライチェーンや委託先を狙った攻撃(2 位)」への対処は?

通販サービス事業者で発生したランサムウェア被害のように、サプライチェーンや委託先のアカウント情報が漏えいしたことに起因するインシデントが近年多発しています。多くの企業・組織では ID・パスワードによる認証を行っているケースが多いためアカウント情報が漏えいすると、このようなサイバー攻撃に遭う可能性が高まります。業務委託先にシステムの構築や運用を委託しているケースが多いと思いますので、自組織における認証強化だけに注意するのではなく、サプライチェーンや委託先を含めたアカウント管理とその統制を実施し不正アクセス対策を講じることが重要です。BLOG:NIST の最新ガイドラインに見る「認証とパスワード」の新常識で解説していますが、認証保証レベル(AAL:Authenticator Assurance Level)の AAL1~3 うち、不正アクセスに耐性が高いものは AAL3 であり、多要素認証を適用する場合は、FIDO2/パスキー※1/クライアント証明書のいずれかを利用することが推奨されます。

- ※1

- FIDO2/パスキーとは:パスワードを使わずに、指紋認証や顔認証などの生体認証や物理キーを使って安全にログインできる「パスワードレス認証」を実現するための最新の国際標準技術規格です。

「システムの脆弱性を悪用した攻撃(4 位)」への対処は?

オープンソースソフトウェア(OSS)を含む、オペレーティングシステム(OS)やミドルウェアなどのシステム、ソフトウェアに脆弱性が発生しない保証はありません。商用で提供されているシステムやソフトウェアは、脆弱性が発見されると修正プログラム(セキュリティアップデートとも言う)を公開し、利用者がアップデートできる仕組みを提供しています。ゼロデイ攻撃※2や N デイ攻撃※3によるリスクが高まるなか、利用するシステムやソフトウェアの脆弱性を放置した場合、その脆弱性を悪用されシステムに侵入されるリスクがあり、不正侵入されるとランサムウェアによる被害に遭う可能性が高くなります。利用するシステムやソフトウェアにはサポート期限があり、そのサポート期限以降は修正プログラムが提供されなくなりますので、最新のバージョンなどに移行することが重要になります。

- ※2

- ゼロデイ攻撃とは:ソフトウェアやハードウェアの脆弱性が発見・公表され、開発元が修正パッチを提供・公開する前(0 日目=Zero Day)に、その未修正の欠陥を突いて行われるサイバー攻撃です。対策が存在しないか、修正が間に合わないため防御が極めて難しく、情報漏えいやウイルス感染の被害に繋がる重大なセキュリティ脅威です。

- ※3

- N デイ攻撃とは:ソフトウェアの脆弱性が公開され修正パッチが提供された後、そのパッチが適用されていない期間を狙うサイバー攻撃です。既知の脆弱性を悪用するため、技術力が低い攻撃者でも容易に実行可能で、近年急増しています。迅速なパッチ適用、資産管理、脆弱性情報の監視が最大の防衛策です。

「AI の利用をめぐるセキュリティリスク(3 位)」、被害を防ぐカギとなる C2PA 技術

今回の情報セキュリティ 10 大脅威 2026 で初選出となった「AI の利用をめぐるセキュリティリスク」について解説したいと思います。生成 AI は個人・組織においてさまざまな分野で利活用が進んでいます。企業・組織においては、データ活用や業務自動化(AI・IoT・クラウドなど)を最大化しビジネスモデルや業務変革に役立てることができます。しかし、AI で生成されたものが必ずしも正しいものである保証はありません。AI のセキュリティリスクは大きく 2 つに分けられます。

- AI システムが攻撃を受けて生じるセキュリティリスク

- AI サービスが悪用されて生じるセキュリティリスク

生成 AI は自然言語を入力して利用することができ、分野を限定せず汎用性があるため、誤りや誤動作の原因を調べることや、生成された情報やデータを修復することが難しくなっています。ディープフェイク※4のように、フェイク画像や音声を合成する性能が高く、悪意ある第三者によって利用されることで、詐欺やなりすましが発生しやすくなっている現状があります。

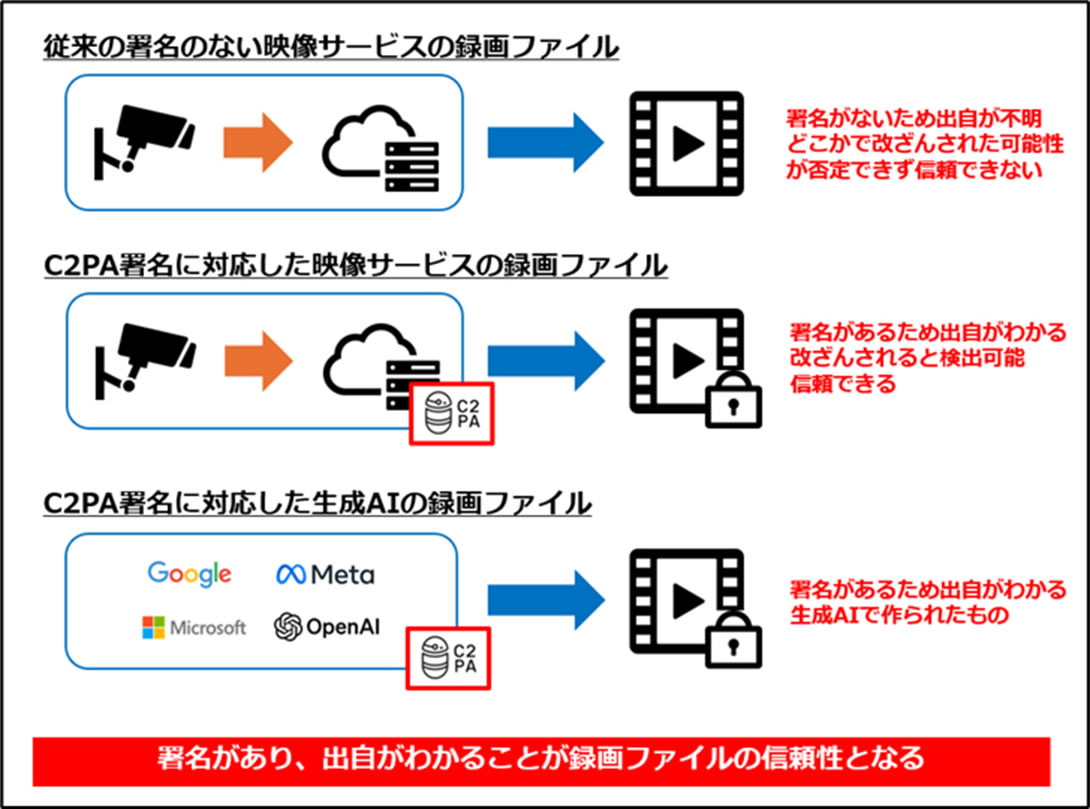

これらの対策にあたっては、生成 AI で作成されたデジタルコンテンツの出所や真正性を検証可能にするため、標準的な技術を策定する C2PA※5という国際的な業界連合があります。C2PA 技術は、コンテンツの透明性確保やフェイクコンテンツ対策の基盤技術として先進的な領域で採用が進んでおり、消費者側でも映像コンテンツの真正性を検証可能にし、フェイクコンテンツが混入するリスクを抑制し、産業分野における映像データの信頼性を向上することができます。

C2PA 署名による信頼性の判別例

- ※4

- ディープフェイクとは:AI(人工知能)の深層学習(ディープラーニング)を用いて、実在する人物の顔や声を精巧に合成・改変する技術のことです。 「Deep Learning(深層学習)」と「Fake(偽物)」を組み合わせた造語で、本物と見分けがつかないほどリアルな映像や音声を作り出すことができます。

- ※5

- C2PA とは:「Coalition for Content Provenance and Authenticity」の略で、デジタルコンテンツの出所や真正性を検証可能にするための技術標準を策定する国際的な業界連合です。画像・動画・文書などに対し、作成者や編集履歴、生成 AI の使用有無などを含むクレデンシャル情報を暗号的に付与することで、改ざんの有無や信頼性を確認できる仕組みを規定しています。

サイバートラストが提供する対策ソリューション

「サプライチェーンや委託先を狙った攻撃への対処は?」で解説しましたように、認証保証レベルの AAL3 を利用することを NIST が推奨しています。サイバートラストが提供する「サイバートラスト デバイス ID」は、認証保証レベル AAL3 に適合しフィッシング耐性がある「公開鍵暗号方式」によって高いセキュリティレベルの認証方法を提供しています。「サイバートラスト デバイス ID」では、無償で 1 ヶ月間、10 台までの機器で評価いただけるトライアルキットをご提供しております。

システムの脆弱性を悪用した攻撃に対しては、利用するシステムやソフトウェアに脆弱性が存在していないか常に確認しアップデートする必要があります。しかし、システム規模が膨大になればなるほど人的リソースのみで対応することは難しくなります。企業・組織がインターネット上に公開している IT 資産を攻撃者の視点から調査しリスクや脆弱性を特定・管理する「ASM サービス」を提供しています。ASM で外部から見える攻撃面を可視化した後の次のステップとして、サイバーキルチェーンの各フェーズに基づいた脆弱性診断やペネトレーションテストの実施が重要なため、「脆弱性診断サービス」および「ペネトレーションテスト」を提供しています。また、利用するすべてのソフトウェア部品表(SBOM)を備えることで、内在する脆弱性を可視化することで日々新たに発見される脆弱性に対応することを支援する「MIRACLE Vul Hammer(ミラクル バル ハンマー)」を提供しています。

最後に、AI のセキュリティリスクに対しては、C2PA 技術を活用した映像真正性保証ソリューションの共同開発についてスリーフィールズ株式会社と技術提携しています。スリーフィールズの映像クラウドサービス「TStocker」で提供する映像データに、サイバートラストの「iTrust C2PA 用証明書」を組み合わせることで、「いつ、どこで、どのように撮影し、編集されたか」という映像の来歴情報(プロビナンス)を C2PA 技術で第三者にも検証可能な形で記録・保管できる、先進的なソリューションの実現を目的としています。

本記事に関連するリンク

- NIST の最新ガイドラインに見る「認証とパスワード」の新常識

- まずはここから!ASM(Attack Surface Management)ではじめるセキュリティ対策の第一歩|BLOG| サイバートラスト

- C2PA とは:最新動向と適用例|BLOG| サイバートラスト