2025 年 08 月 19 日

EdgeTech + West 2025 に出展しました ~セミナー編~

はじめに

本記事では、2025 年 07 月 24 日 〜 25 日にグランフロント大阪にて開催されたEdgeTech+ West 2025(以下、ET+ West) でのセミナーの講演について紹介します。

サイバートラストとリネオソリューションズ社が登壇し、EU サイバーレジリエンス法(以下、EU CRA)に焦点を当て、組込み Linux 製品における SBOM(Software Bill of Materials)作成や脆弱性管理のポイントと対応策について解説を行いました。

立ち見が出るほど盛況だったセミナー会場! CRA や JC-STAR などサイバーセキュリティに対する法規制や制度の整備が進む中、SBOM・脆弱性管理への関心度が高まっているのを感じました

なお、本セミナーの内容は 2024 年 10 月に公開されたREGULATION (EU) 2024/2847 OF THE EUROPEAN PARLIAMENT AND OF THE COUNCILをもとに構成されています。

EU CRA の適用開始目前!組込み Linux の SBOM/ 脆弱性管理を解説

EU CRA の概要

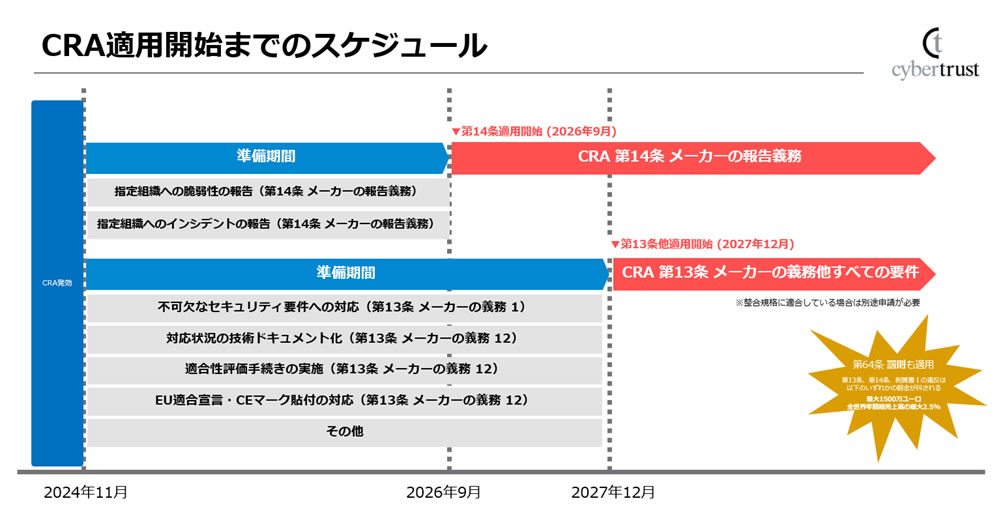

EU CRA は、EU 市場で販売されるデジタル要素を持つ製品に対し、セキュリティ要件の適合性評価を義務付ける法律です。EU CRA は 2024 年 10 月に発行され、「第 14 条メーカー(製造業者)の報告義務」は 2026 年 9 月から適用が開始されます。全面適用となるのは 2027 年 12 月からとなります。対象製品はノート PC やスマートフォン、センサー、ファームウェア、OS、ソフトウェアライブラリなど多岐にわたり、製品クラスごとに適合性評価手続きが異なります。

より詳しい解説や、適合性評価については以下のブログでも解説しています。

EU CRA の中でメーカー(製造者)への要求事項として主に規定されているのが「第 13 条 メーカーの義務」「第 14 条メーカーの報告義務」です。「第 13 条 メーカーの義務」では、付属書Ⅰにて規定されている不可欠なセキュリティ要件への対応や、セキュリティ対応状況のドキュメント化、適合評価に関する規定が示されています。「第 14 条 メーカーの報告義務」では、悪用されている脆弱性が検知された場合、インシデントが発生した場合に指定組織やユーザーへの報告が必要となります。「第 13 条」「第 14 条」のいずれも脆弱性への対応が必要となっており、製造する製品の脆弱性管理の体制を準備することは必要不可欠です。

SBOM とは?EU CRA における要件

EU CRA では、「第 13 条 メーカーの義務」から参照される「附属書 I PART2 脆弱性処理要件」にて、製品に含まれるコンポーネントと脆弱性を特定・文書化するために、少なくとも最上位の依存関係を含む SBOM の作成が義務付けられています。

SBOM はソフトウェアの部品表であり、製品やシステムを構成するコンポーネントを機械可読形式で一覧化したものです。SBOM を活用することでソフトウェアサプライチェーンの透明性を高め、脆弱性管理やリスク評価を効率化します。

SBOM については以下のブログで解説しています。

EU CRA における脆弱性処理要件

EU CRA では、「第 13 条 メーカーの義務」から参照される「附属書Ⅰ PART2 脆弱性処理要件」にて、SBOM の作成を含む、脆弱性の把握と対応が求められています。製造者は脆弱性情報を開示し、遅滞なくセキュリティアップデートを提供しなければなりません。さらに、定期的なテストやレビューの実施、脆弱性開示ポリシーの導入、潜在的脆弱性に関する情報共有や連絡先の提供も求められます。悪用可能な脆弱性に対しては、安全なアップデート配布メカニズムの整備と、無料かつ迅速なセキュリティパッチの提供、ユーザーへの助言が重要です。これらにより、製品の安全性と信頼性を継続的に確保することが目的とされています。

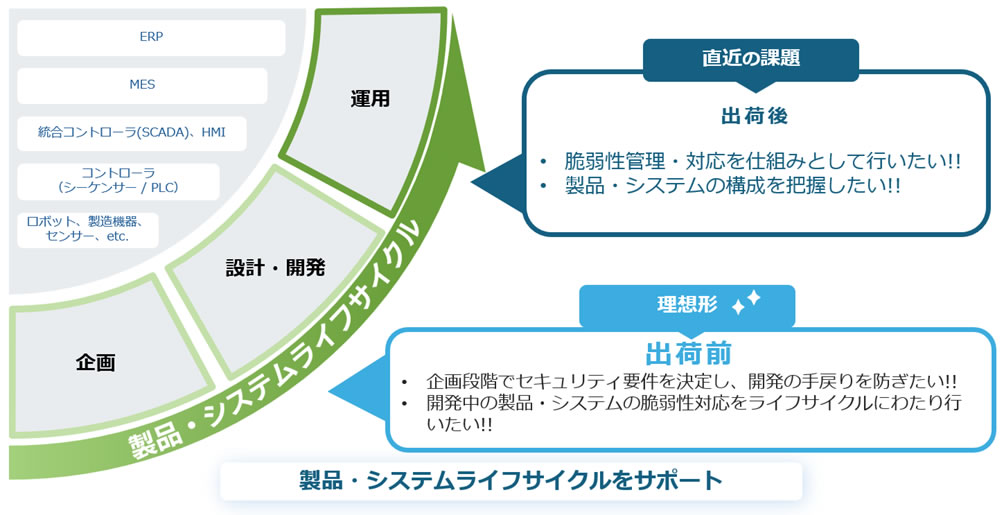

また、「附属書Ⅰ第 1 部 デジタル要素を有する製品の特性に関するサイバーセキュリティ要件」においても、製品は既知の悪用可能な脆弱性なしに利用可能であることや、脆弱性がセキュリティアップデートによって対処されることを保証することが求められています。つまり、EU 市場に製品を出荷する前も出荷後においても脆弱性を検知し、分析を行い、悪用されている脆弱性に該当する場合は報告し、セキュリティアップデートを提供する一連の対応が義務付けられます。

SBOM・脆弱性管理対応のためのポイント

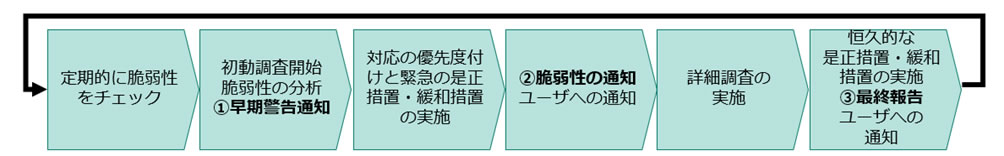

開発ベンダーが作成した SBOM を最終製品メーカーが統合管理し、製品のバージョンごとに適切に管理することが重要です。「第 14 条 メーカーの報告義務」では、悪用されている脆弱性が発見された場合は 24 時間以内の早期警告、72 時間以内の詳細通知、14 日以内の最終報告が義務付けられています。さらに、CVSS や KEV、EPSS など複数の指標を用いて脆弱性を総合評価し、専任の管理者を製品ごとに配置して組織的に対応する体制構築が求められます。これにより、迅速かつ的確なリスク対応が可能となります。

CVSS や KEV などの脆弱性の分析に有効な評価指標については以下のページで解説しています。

EU CRA 対応のためのソリューション

製品の企画・設計からセキュリティ対策

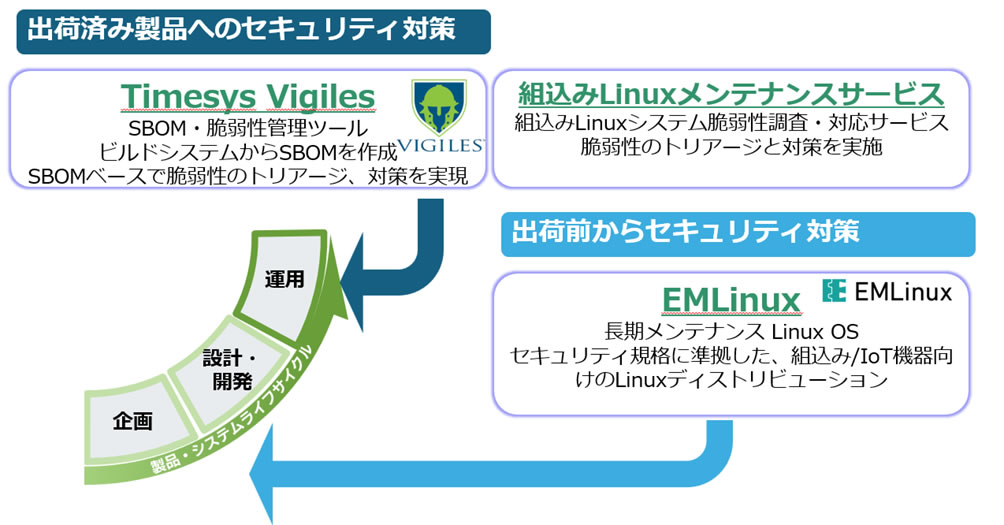

長期運用可能な Linux ディストリビューション:EMLinux

EMLinux は、10 年以上の超長期サポートを提供します。また、SBOM 生成や脆弱性検査機能を備えており、EU CRA や IEC 62443-4-2 準拠支援も行っています。カスタム開発部分にも対応し、CI/CD による整合性テストを実施することで品質を確保することが可能です。経過年数による費用上昇がなく、長期に渡る安定したサポートを提供します。

製品詳細はこちら

出荷済み製品へのセキュリティ対策

開発環境と連携して利用可能な SBOM・脆弱性管理ツール:Vigiles

Vigiles は SBOM・脆弱性管理ツールで、主要な Linux ビルドシステムから正確な SBOM を自動生成します。複数の脆弱性データベースを統合し高精度な検査とトリアージを実現し、リアルタイムでチーム共有が可能です。また、誤検知を 95% 以上削減し技術者の負担軽減に貢献します。

製品詳細はこちら

組込み Linux メンテナンスサービス

組込み Linux メンテナンスサービスは、Vigiles を活用して脆弱性レポートの提供からトリアージ、パッチ適用、動作テストまで一貫してサポートします。BSP の長期的なセキュリティアップデートとメンテナンスを実施し、製品の安全性維持に寄与します。

サービス詳細はこちら

まとめ

EU CRA は EU 市場で販売されるデジタル製品に対し、セキュリティ適合性評価や脆弱性報告を義務付け、違反時には高額な罰金が科されます。脆弱性処理要件では、製品に含まれる脆弱性やコンポーネントを特定し、機械可読形式の SBOM(ソフトウェア部品表)を作成・文書化することが義務付けられています。製造者は脆弱性情報を開示し、遅滞なくセキュリティアップデートを提供しなければなりません。悪用可能な脆弱性に対しては、迅速なセキュリティパッチの提供、ユーザーへの情報提供が必要です。これに対応するためのツールやサービスとして、サイバートラストとリネオソリューションズでは長期サポート可能な EMLinux、開発環境における脆弱性管理ツール Vigiles、組込み Linux メンテナンスサービス、ソフトウェアサプライチェーン統合管理における SBOM 活用の MIRACLE Vul Hammer などのソリューションを提供しています。

最後に

会場には多くの方々にご来場いただきました。ご来場いただいた皆様ありがとうございました。サイバートラストとリネオソリューションズでは今後もお客様のセキュリティ法案・規格への対応を支援するソリューション・サービスを提供します。