ステップを踏んで効果的な情報セキュリティ対策が行えます。

情報セキュリティ対策が必要なことは承知しているが、何から始めたらいいのかわからない----。

こんなお悩みを持つ企業は少なくないでしょう。サイバートラストはこうしたお悩みを解消するため、5つのステップを用意しています。ステップを踏んで作業を進めることで、効果的な情報セキュリティ対策を行うことができるのです。

確実な対策を行うための5つのステップ

ステップ1業務フロー分析業務フローを分析し、情報資産を洗い出します。

- ロードマップの作成

- ○すべての個人情報と機密情報を洗い出します。

○業務フローを分析し、見落とされがちな運用面におけるセキュリティホール(脆弱性)の発見と、情報資産のライフサイクル(発生・導入から廃棄まで)を分析・調査します。

- 納品物

- ◎情報資産台帳(詳細な情報資産台帳シートを用意します)

ステップ2リスクアセスメント現状調査に基づく課題抽出、リスク分析を行います。

- 分析・評価

- ○ステップ1で洗い出したすべての情報資産に対し、詳細な脅威分析を実施します。

○それぞれの情報資産に対する脅威を評価していきます。

- 納品物

- ◎リスクアセスメントシート

◎リスクアセスメント報告書

ステップ3対策方針の検討対策方針案の検討および立案を行います。

- 分析・対策案提示

- ○ステップ2のリスクアセスメントの結果を基に、「リスク値が高い」「資産価値が高い」といった情報資産に対するリスクを抽出し、効果的なセキュリティ対策を立案します。

○ステップ2のリスクアセスメントシートを利用し、実施するセキュリティ対策の効果を数値化します。

- 納品物

- ◎実施シミュレーション報告書(ステップ1の情報資産台帳を活用します)

ステップ4有効性評価費用対効果などによる対策の優先順位を立案します。

- 有効性の分析・算出

- ○ステップ3で実施した対策シミュレーションに対し、効果および機器などの費用を算出します。

○対策によって実現するリスク値の低減と必要となるコストバランスから、優先順位を立案します。

- 納品物

- ◎有効性評価報告書およびエグゼクティブサマリー

ステップ5ロードマップ策定セキュリティ対策の優先順位とロードマップを立案します。

- 有効性の分析・算出

- ○ステップ4で評価したセキュリティ対策の優先順位に対し、費用面およびテストを含む導入までの時間的・人的コストからロードマップを作成します。

○可及的速やかな対応が求められる優先度の高いセキュリティ対策を優先的に実施し、年単位および中長期のプランを提示します。

- 納品物

- ◎有効性評価報告書およびエグゼクティブサマリー

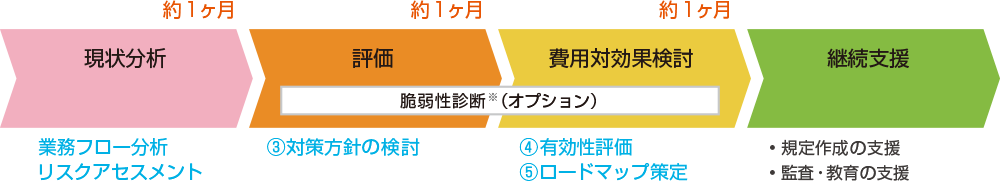

標準的なコンサルティングスケジュール

「現状分析」と「評価」「費用対効果検討」にそれぞれ約1ヶ月間の作業を想定していますが、期間に関しては可能な限りご相談に応じます。

※ 脆弱性診断とは、専門の技術者により、お客様の構築・運用管理しているネットワークやシステムに対して、内在する問題点(脆弱性)の有無を調査するサービスです。