2022 年 08 月 26 日

サーバー証明書における AIA の役割

~ 信頼できるサーバー証明書と有効性を確認できる仕組みとは? ~

「AIA」とは「Authority Information Access(機関情報アクセス)」の略で、サーバー証明書の検証に用いられる情報です。AIA がどのように使われるのか、サーバー証明書の有効性検証の仕組みなどについて解説します。

サーバー証明書の有効性

ユーザーが Web サイトなどを安心して利用するために必要なサーバー証明書ですが、サーバー証明書が導入されている Web サイトであれば 100%安全かと言うと、そうではありません。

ユーザーが Web サイトにアクセスする時点で、そのサーバー証明書が有効であるかがポイントになります。

- サーバー証明書の有効期間は過ぎていないか

- サーバー証明書は失効していないか

- サーバー証明書はそもそも信頼できるか

こういったサーバー証明書の有効性を判定する必要があり、OS やブラウザーではそれを自動的におこなっています。その結果、OS やブラウザーで有効性の判定が NG となれば、警告メッセージを表示させ、Web サイトの閲覧を止めています。

今回のブログでは、サーバー証明書の有効性を判定する中で「サーバー証明書はそもそも信頼できるか」に焦点を当てていきます。

サーバー証明書の信頼性

「サーバー証明書はそもそも信頼できるか」を判断する材料としては、発行者は誰なのか、またそこは信頼できる認証事業者なのか、ということがあげられます。

ではどういった認証事業者であれば信頼できると言えるのでしょうか。

OS ベンダーやブラウザーベンダーでは、どの認証事業者の証明書なら信頼できるかをいくつもの基準により決めています。信頼できると判断された認証事業者は、OS やブラウザーで信頼できるルート認証局として登録されています。

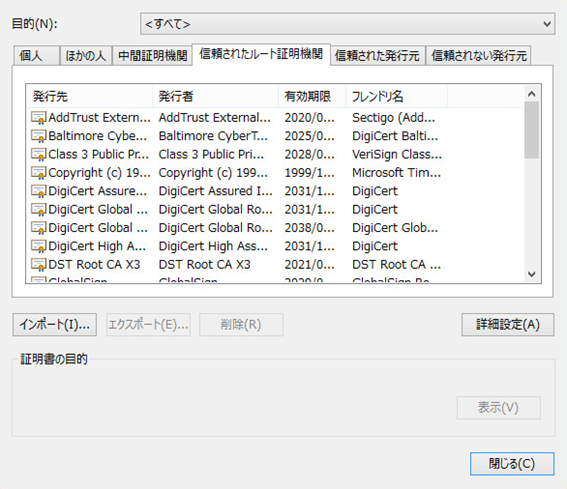

Windows に登録されたルート認証局(例)

認証事業者が、OS ベンダーやブラウザーベンダーに信頼できると判断されるためには、

- 認証事業者が、サーバー証明書を申請する組織をどのように審査しているか。

- 認証事業者が、どのように認証局を運用しているか。

などいくつもの基準を満たしている必要があります。

これらの監査項目をすべてクリアーして初めて、信頼できる認証事業者と判断され、信頼できるルート認証局として登録されています。

証明書の階層構造

サーバー証明書は一般的に階層構造になっており、階層の最上位にある認証局がルート認証局です。

サーバー証明書に関する規制により、ルート認証局から直接サーバー証明書は発行できないため、認証事業者はルート認証局の配下に別の認証局を設けています。これを「中間認証局」と呼んでいます。

サーバー証明書は、この中間認証局から発行されています。

証明書チェーンの検証

OS やブラウザーには、いくつかのルート認証局があらかじめ登録されていますが、中間認証局については登録されていません。この登録されていない中間認証局は、どのようにして「信頼できる」と判断されるのでしょうか。

OS やブラウザーが、Web サイトにアクセスするとき、Web サイトは OS やブラウザーに対して、サーバー証明書を送信します。このとき、そのサーバー証明書を発行した中間認証局の証明書も一緒に送信しています。

こうすることで、

- サーバー証明書はどの中間認証局が発行したものか

- 中間認証局の証明書はどのルート認証局が発行したものか

- ルート認証局は OS やブラウザーに登録されているか(信頼できるのか)

ということをチェックする仕組みとなっています。

ルート認証局が信頼できると判断できたら、その配下の中間認証局の証明書も信頼できるということになり、最終的にその中間認証局が発行したサーバー証明書も信頼できるということになります。この一連の検証を「証明書チェーンの検証」と呼んでいます。

中間認証局の証明書に関するトラブル

Web サイトが OS やブラウザーに対して、サーバー証明書と一緒に中間認証局の証明書を送っていると説明しましたが、もしも間違った中間認証局の証明書が送られてしまった場合はどうなるのでしょうか。

OS やブラウザー側で正しくない中間認証局の証明書を受け取った場合、信頼性のチェックができない、つまり、証明書チェーンの検証が成立しない状態となり、OS やブラウザーは以下のような、証明書の発行者が無効な旨の警告を表示します。

「Google Chrome の警告画面例 」

これは、中間認証局の証明書に関するよくあるトラブルで、Web サイトに正しい中間認証局の証明書が設定されていないときに発生します。

この原因のひとつとしては、中間認証局の証明書の更新漏れが考えられます。

サーバー証明書は一年に一回更新しなければいけない一方、中間認証局の証明書は複数年に一度と、更新のタイミングが異なるため、中間認証局の更新を失念してしまいがちなのかもしれません。

AIA の役割

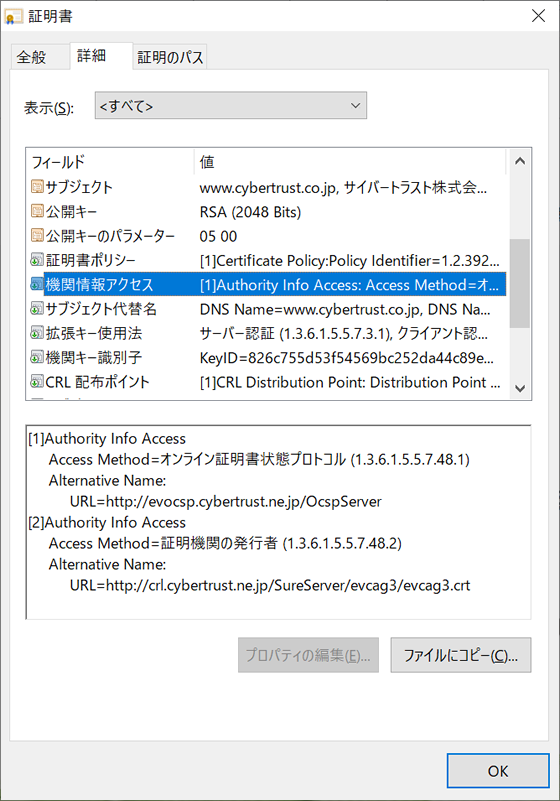

サーバー証明書には「機関情報アクセス」という情報が含まれていて、英語では「Authority Information Access(AIA)」と表記されます。ここには、中間認証局の証明書を公開する場所が記載されています。

「サーバー証明書の AIA 表示例」

最近の PC の OS やブラウザーにおいては ※1 、間違った中間認証局の証明書がサーバーに設定されていたとしても、この AIA で示された URL を参照し、自ら正しい中間認証局の証明書を取得して証明書チェーンの検証をおこなっており、警告表示を回避しています。

この AIA を活用した OS やブラウザーの仕組みが有効に機能しているため、中間認証局の証明書が正しく設定されていないことに起因するトラブル発生を回避でき、結果的にユーザーからの問い合わせも減少傾向にあります。

- ※1

- AIA を用いて証明書チェーンを検証するのは、PC の OS やブラウザーに限ったことであり、スマートフォンでは現在のところ対応していません。

SSL サーバー証明書 導入サポートツール

サイバートラストでは、Web サイトから OS やブラウザーへ送信されているサーバー証明書や中間認証局の証明書の情報を確認し、証明書が正しく設定されているかを判別できるサポートツールを提供しています。

サーバー証明書が正しく設定されているかを確認する際にご活用ください。