2021 年 08 月 18 日

そのシステム、脆弱性対策できてる?

DX( デジタルトランスフォーメーション ) に向けて、システムの安全な運用を課題としている企業は少なくないのではないでしょうか。

安全なシステムを構築する上では欠かせないのがネットワークのセキュリティ対策です。

では、一般的なネットワークのセキュリティ対策を施すだけで、システムの脆弱性対策となっているのでしょうか。今回は外部のインターネットに接続する環境と、閉域網の 2 つの環境を例に挙げて紐解いていきます。

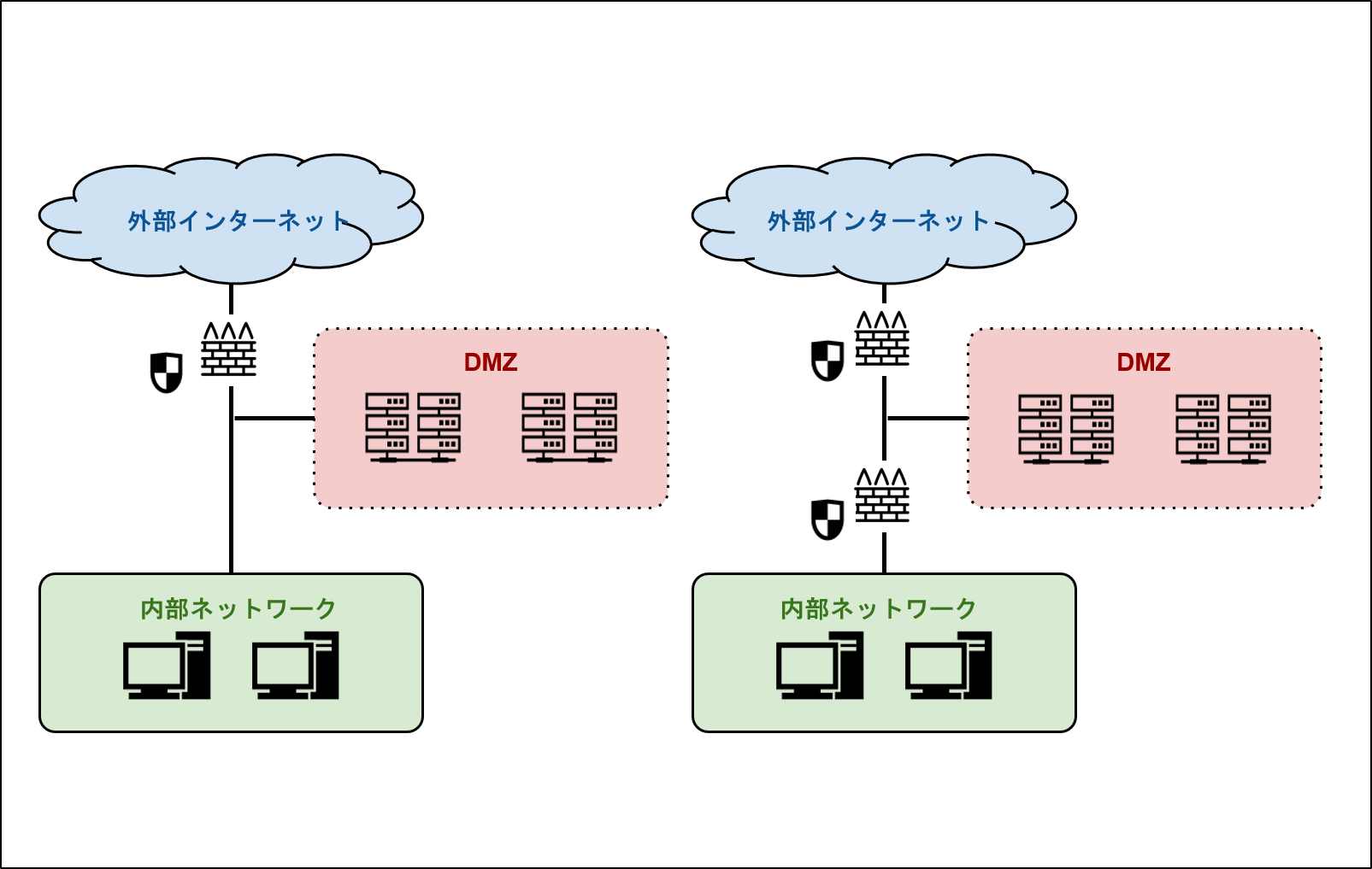

ファイアウォールがあれば安心なのか?

外部ネットワークへ接続するシステムでは、ファイアウォールや IPS/IDS などのネットワークセキュリティツールを利用するのが一般的です。しかしながら、近年ではファイアウォールだけでは防げない多様な脆弱性が増えています。

以下のような問題が起こりうる可能性があります。

外部からの攻撃

- ファイアウォール自体に脆弱性がある場合

- web アプリケーションに脆弱性がある場合

- DMZ 内のホストに脆弱性がある場合

2018 年には、産総研が外部からの不正アクセスを受け、情報を漏えいした問題が起きています。※1 これは、攻撃者がリモートからのコード実行が可能な Apache Struts2 の脆弱性を悪用し、バックドアを仕込んで起きた事件です。産総研は、この事件について報告書を公開しています。

報告書によると、この脆弱性の通知は行われていたものの、危険度までは把握できていなかったとしています。

このように、外部のから脆弱性を突いた攻撃による問題が多数起きています。また、システムに脆弱性が存在することが判明した場合、どの程度の影響があるのか、セキュリティ担当者が把握できる体制を用意することも重要なポイントです。

内部からの攻撃

- メールなどを利用したフィッシング攻撃

- USB 経由で接続される機器などからのマルウェア感染

実際に、2020 年にギフトを装って郵送された USB にマルウェアに感染させるスクリプトを持ったマイコンが仕込まれていたという事件が発生しています。この事件は受け取った企業の人物が、攻撃に気づいたため被害はありませんでしたが、もし PC に接続していた場合、スクリプトが起動し、PC 上の情報がすべて外部へ抜き取られてしまいます。この事件については Trustwave が解説を公開しています。※2

また、外部からの攻撃で内部ネットワークに侵入された場合、内部ネットワークのホストに脆弱性があると、それらが悪用されて更に被害が広がる可能性もあります。このため、ファイアウォールなどのネットワークの対策を行っているだけでは安心とはいえません。

外部ネットワークからの攻撃を考慮した脆弱性対策とは、ファイアウォールや IPS/IDS などのネットワークセキュリティツールを一つ導入すればよいのではなく、これを多層防御する必要があり、これらの「ネットワークセキュリティツールで攻撃者からの攻撃を足止めしている間に、原因となる脆弱性の対策を取る」という考え方です。

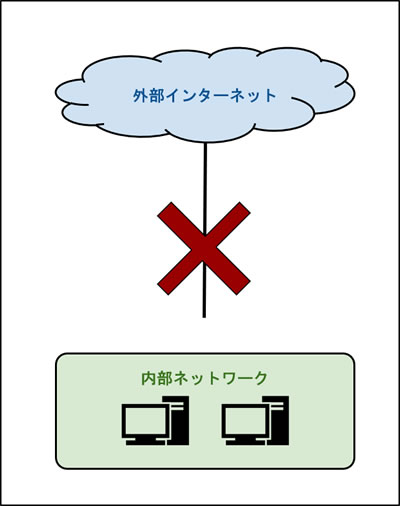

外部に接続されない閉域網ならば安全なのか?

機密情報を扱う企業によっては、外部に接続されない閉域網(クローズドネットワーク)での環境でシステムを利用する場合もあるでしょう。結論から述べると、閉域網だからといって安心はできません。以下のような原因からシステムに問題が起きてしまう可能性があります。

- アップデートを行っていない場合に起こる、既知の脆弱性によるインシデント

- システムのメンテナンスなどの場合に起こる、USB 経由で接続される接続機器などからのマルウェア感染

2018 年には、SBテクノロジーとサイバートラストが社竹中工務店と共同でビルディングオートメーションシステムにおける設備環境を対象としたセキュリティ脆弱性診断の実証実験を実施しました。ビル設備の閉域網に対して、時間をかければ侵入可能であるというテストの結果を報告しています。 ※3 テストでは、対象となる社内情報系ネットワーク経由、閉域網での運用を前提とした制御ネットワーク自体からのサイバー攻撃で、システムの脆弱性が検出されています。

これらの対策として、エンドポイントに存在する脆弱性を把握し、脆弱性のある OS やソフトウェアのアップデートを定期的に行うことが必要となります。また、対策を施すだけで終わりではなく、本当に必要な脆弱性は何なのか、何を優先的に対処しなければならないかという全体の評価を行い、改善を繰り返すことが重要です。

サイバートラストはこのようにシステムの脆弱性の管理を支援するための Linux 脆弱性メンテナンス・サービスを提供しています。

サイバートラストの Linux 脆弱性対策メンテナンス・サービス

サイバートラストは長年のディストリビューターのノウハウを活かし、以下のメンテナンスサービスを提供します。

- 運用する各所サーバに対し、ヒアリングとログデータから脆弱性アセスメントを実施

- その過程での潜在脆弱性リスクを洗い出し、リスク・ 優先度・対策を提示

- アセスメント結果に基づいた安全に運用するための緊急脆弱性へのトリアージ

| 対象 | CentOS5.x 系 , CentOS6.x 系 , CentOS7.x 系 |

|---|---|

| 標準メニュー | スポット: 脆弱性アセスメント 年間サービス:脆弱性アラートメール通知 |

| オプション | スポット:脆弱性トリアージ ( 脆弱性管理の優先順位と適切な対策検討 ) の設定支援 スポット:MIRACLE Vul Hammer(Zabbix 連携脆弱性管理ツール ) の導入支援 年間サービス:個別脆弱性サポート ( アセスメント結果に基づき未知の脆弱性に対応 ) の提供 |

詳細は以下のお問い合わせフォームからお問い合わせください。

- ※1

- https://www.aist.go.jp/aist_j/news/announce/au20180720.html

- ※2

- https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/would-you-exchange-your-security-for-a-gift-card/

- ※3

- https://www.cybertrust.co.jp/pressrelease/2018/0410-building-security.html