2023 年 09 月 19 日

Cisco VPN を標的にしたランサムウェア「Akira」について

Cisco は、2023 年 8 月 24 日に公開した Cisco Blogs で、「ランサムウェア「Akira」の攻撃者が 多要素認証(MFA) を設定していない Cisco VPN をターゲットにして組織に侵入しているという報告を認識し、また、攻撃者が 多要素認証(MFA) を設定していない組織をターゲットにしていると思われる事例を観察している」旨を発表しました。

ランサムウェア「Akira」とは?

ランサムウェアは、マルウェア(悪意のあるソフトウェア)の 1 種です。

ランサムウェアは、ユーザーが同意することなしにパソコンやサーバーなどに感染し、オフィスドキュメントなどのファイルを、勝手に暗号化処理を行い読みとれない状態にします。その後に「ファイルの復元」( 復元用キーの提供 ) を条件に金銭 (=身代金 ) を要求するウィンドウが表示されます。

このランサムウェアの一種である「Akira」に感染し、そのコンピューターで実行された場合、そのコンピューターに保存されているデータやファイルを暗号化して使用できなくしたうえで「.akira」拡張子を末尾に追加、その後、復号して再度使用できるようにするためのキーと引き換えに身代金の支払いを要求します。

その際、感染したコンピューターからデータやファイルを盗み出したうえで、本件の事象説明とデータ漏洩サイトおよび交渉サイトへのリンクが含まれるメモがコンピューター内に保存されます。

機密情報や個人情報が漏洩してしまう可能性があるため、感染しないような対策が必要です。

「Akira」の感染経路について

一般的に、ランサムウェアの感染経路としては、VPN 機器の脆弱性を悪用する方法やランサムウェアを仕込んだメール・添付ファイルを開かせる方法などがあります。

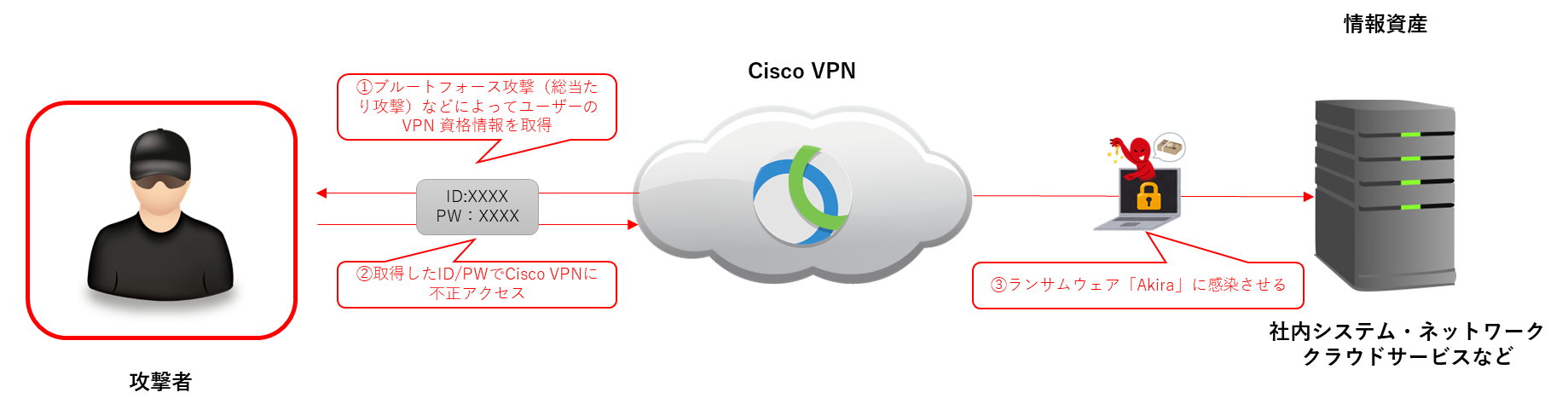

本記事の冒頭でも書いた通り、「Akira」に感染した実例としてはランサムウェア「Akira」の攻撃者が 多要素認証(MFA) を設定していない Cisco VPN をターゲットにして組織に侵入するという感染経路が確認されています。

攻撃者がブルートフォース攻撃(総当たり攻撃)などによってユーザーの VPN 資格情報を取得、不正アクセスに成功した場合、ランサムウェア「Akira」に感染させることが可能となります。

Cisco VPN と多要素認証(MFA)

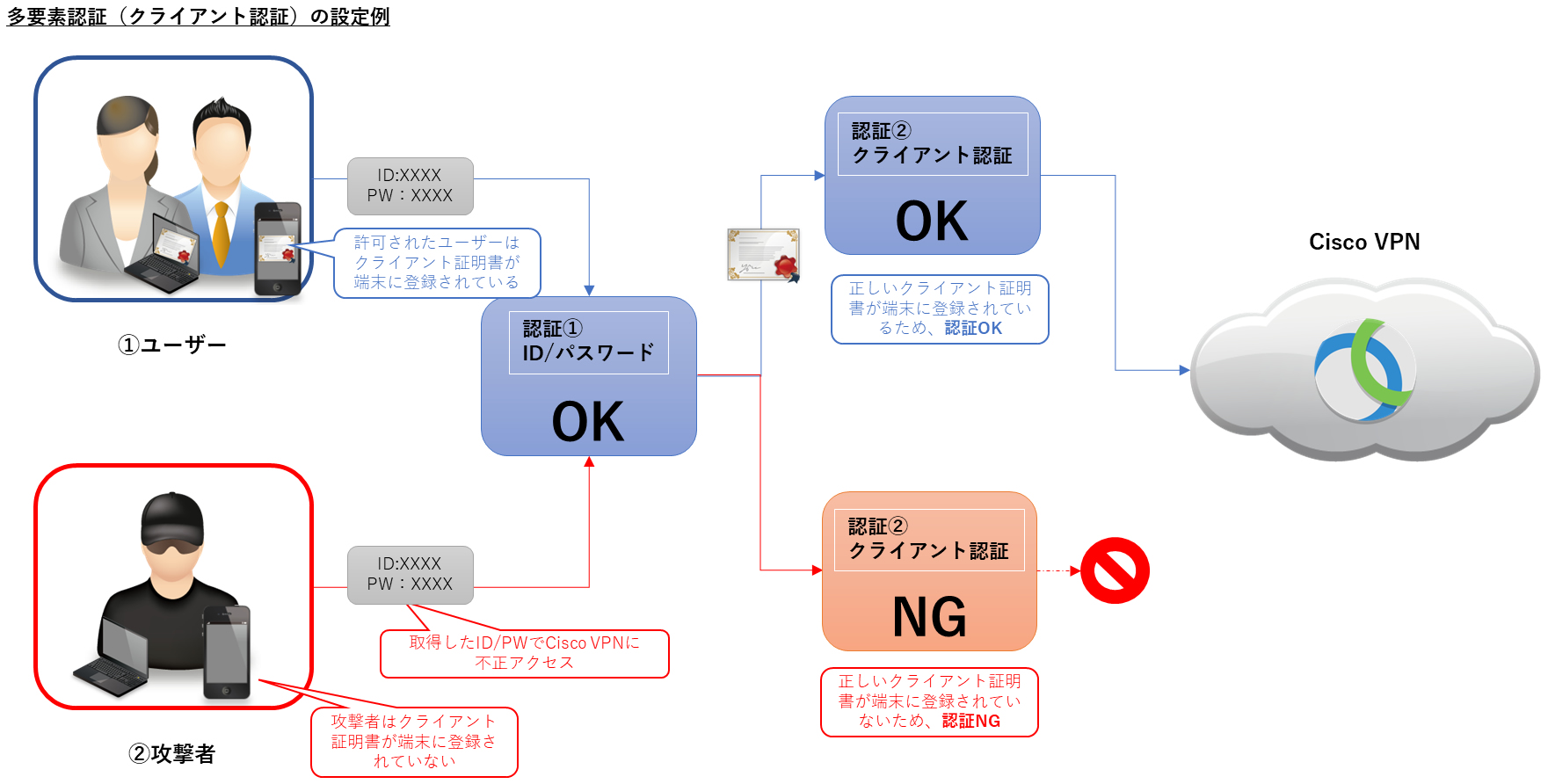

攻撃者がユーザーの VPN 資格情報を取得したとしても、 多要素認証(MFA) を設定することで、攻撃者はほかの認証要素も突破しなくてはならなくなるため、ランサムウェア「Akira」感染の可能性を含む、不正アクセスのリスクを大幅に軽減できます。

なお、「Microsoft が多要素認証を回避するフィッシング攻撃 「Adversary-in-the-Middle(AiTM)」について発表 」でも紹介しましたが、 多要素認証(MFA) を利用していても AiTM フィッシングにより不正アクセスされる可能性があるため、「Fast ID Online (FIDO) v2.0」や「証明書ベースの認証」をサポートするソリューションの導入を推奨します。

「サイバートラスト デバイス ID」のご紹介

当社では AiTM フィッシングに有効な「証明書ベースの認証」に加え、許可した端末からのアクセス許可を実現する " 厳格 " な 端末認証(デバイス認証) が可能な「 サイバートラスト デバイス ID」を提供しています。

1. 「サイバートラスト デバイス ID」の特長

一般的なクライアント証明書を用いた「証明書ベースの認証」に加えて、端末識別情報(MAC アドレス、IMEI、UDID、シリアル番号、Wi-Fi Mac)を遠隔で確認した上で管理者が許可した端末に登録を実施してクライアント証明書を端末に登録することで、よりセキュアにクライアント認証をご利用いただけます。

多要素認証(MFA)の導入を検討いただく際には、ぜひ認証要素の 1 つとして、「 サイバートラスト デバイス ID」の導入もご検討いただけますと幸いです。

2. 「サイバートラスト デバイス ID」のお申し込みとトライアル

初期費用なし、10 ライセンスからご利用可能で、WEB 申し込みから 10 営業日以内の短期間で導入可能な「サイバートラスト デバイス ID」の導入をぜひご検討ください。

また、「サイバートラスト デバイス ID」では、無償で 1 ヶ月間、10 台までの機器で評価いただける トライアル をご提供しております。

「使用感を実際に体験してみたい」、「既存の環境で運用できるか検証したい」などのご要望に、是非ともトライアルを通じてデバイス ID をお試しください。

「サイバートラスト デバイス ID」トライアルの詳細・お申し込みはこちら

最後に

ランサムウェアの事例と対策、対応策については以下のブログでも解説しておりますので、ご覧いただければ幸いです。