2023 年 10 月 10 日

IDaaS とは?

IDaaS(アイダース / アイディアース)とは「Identity as a Service」の略称で、ID の管理をクラウド上で行うサービスです。

本記事では、ゼロトラストの重要な構成要素でもある IDaaS の機能や仕組みについて、わかりやすく解説します。

IDaaS の機能と仕組み

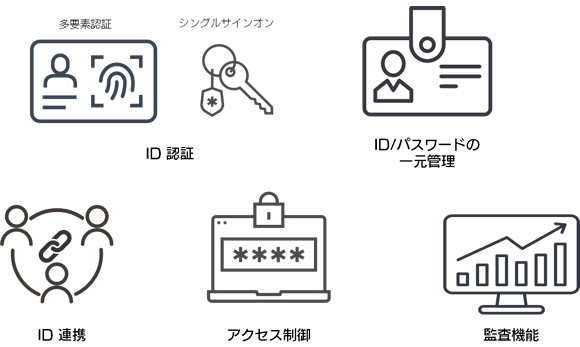

IDaaS の機能としては、以下のようなものがあります。

- ID 認証

① シングルサインオン(SSO)

② 多要素認証(MFA) - ID 管理

- ID 連携

- アクセス制御

- 監査機能(レポートやログ出力) など

1. ID 認証

ID 認証は、「ユーザーを特定するための情報(ログイン ID など)」と秘密の情報 ( クレデンシャル ) を認証する二者間で事前に共有し、認証時にユーザーが正しく提示できれば、「本人」であると認証する機能です。秘密の情報 ( クレデンシャル ) としては、パスワードや暗証番号などが該当します。

加えて、IDaaS は「シングルサインオン(SSO)」や「多要素認証(MFA)」という機能も備えています。

① シングルサインオン(SSO)

シングルサインオン(SSO)は、1つの ID/ パスワードでログインを1度行うことで、ログイン先として登録・連携している独立した複数のサービスやシステム(Web サービスやアプリケーションなど)を利用可能とする仕組みです。

② 多要素認証(MFA)

多要素認証(Multi-Factor Authentication:MFA)とは、「知識情報」、「所持情報」、「生体情報」という認証の三要素のうち、2 つ以上の異なる認証要素を組み合わせて認証することを指す、本人確認方法の1つです。

2. ID 管理

IDaaS では、IDaaS 自体の ID/ パスワードの管理はもちろん、ログイン先として登録・連携している複数のサービスやシステムの ID/ パスワードも一元管理できます。

「ID プロビジョニング」により、複数のサービスやシステムでも自動的に ID が追加・削除されるため、ID 管理の手間や工数が大幅に削減されます。

3. ID 連携

IDaaS は、複数のサービスやシステムとの「ID」の連携が可能です。

本機能は、「ID フェデレーション」とも呼ばれています。

連携するための認証方式の例としては、SAML(Security Assertion Markup Language)や OpenID Connect(OIDC)などのプロトコルを用いる方法があり、IDaaS と連携先のサービスやシステムの双方がこのプロトコルに対応していると、簡単に連携が可能です。

4. アクセス制御

IDaaS 自体や連携先のサービスやシステムへのアクセス権の付与およびそのアクセスを許可・拒否するためのルールやポリシーを複数設定することが可能です。

例えば、社外のネットワークからのアクセスや IP アドレスの制限、端末種別(PC やスマートフォンなど)による制限などがあります。

5. 監査機能(レポートやログ出力)

だれがどのように IDaaS 自体や連携先のサービスやシステムへログインしているかを知るためのレポートやログを出力する機能があります。

IDaaS のメリット

IDaaS は、従来の認証方法と比較して、以下のようなメリットがあります。

1. シングルサインオン(SSO)による認証・管理の手間軽減

ユーザーは複数のサービスやシステムの ID/ パスワードをそれぞれで認証を行う必要がなくなるため、たくさんの ID/ パスワードを覚えておく必要がなくなり、大幅に手間と負担が減ります。

2. ID 管理・ID 連携により管理の手間軽減

「ID プロビジョニング」と「ID フェデレーション」により、管理者は複数のサービスやシステムの ID の管理・登録作業をする必要がなくなり、組織変更や人事異動などが発生した場合などでも、IDaaS の作業だけで完結できます。

3. アクセス制御や多要素認証(MFA)によるセキュリティ強化

適切なアクセス制御を行うことで、悪意を持った第三者の不正アクセスはもちろん、許可されたユーザーであってもアクセスする時間帯、条件を満たさない端末・アプリケーションを用いたアクセスなどを防ぐことが可能です。

また、多要素認証(MFA)により複数の認証要素を組み合わせることで、一般的な ID/ パスワードによる認証が突破されてしまったとしても、さらに他の認証要素が必要となるため、不正アクセスやなりすましの防止に効果があり、セキュリティの向上が期待できます。

なお、セキュリティという観点では、「Cisco VPN を標的にしたランサムウェア「Akira」について」や「Microsoft が多要素認証を回避するフィッシング攻撃 「Adversary-in-the-Middle(AiTM)」について発表 」でも紹介した通り、様々な攻撃によるセキュリティリスクがあります。

これらの対策として、今回紹介した IDaaS や多要素認証(MFA)と、上記の記事で紹介している「Fast ID Online (FIDO) v2.0」や「証明書ベースの認証」をサポートするソリューションの導入を検討されてはいかがでしょうか。

「サイバートラスト デバイス ID」のご紹介

1. 「サイバートラスト デバイス ID」の特長

「 サイバートラスト デバイス ID」は、 デバイス識別情報(MAC アドレス、IMEI、UDID、シリアル番号、Wi-Fi Mac)を遠隔で確認 した上で管理者が許可したデバイスに登録します。

厳格なデバイス認証を実施してクライアント証明書をデバイスに登録することで、本人が所持しているという「所持情報」に加えて、" どの " デバイスからのアクセスを許可するかも制限可能です。

つまり、アクセスを許可していないユーザーはもとより、アクセスを許可しているユーザーであっても、デバイスの私的利用や持ち込みを防ぐことが可能です。

また、クライアント証明書を所持していれば、クライアント認証に対応している IDaaS の認証要素として使用可能なため、ユーザーの利便性向上が期待できます。

IDaaS の導入を検討いただく際には、ぜひ「サイバートラスト デバイス ID」の導入もご検討いただけますと幸いです。

なお、「サイバートラスト デバイス ID」をご利用いただける IDaaS については、以下をご覧いただければ幸いです。

ご利用環境:https://www.cybertrust.co.jp/deviceid/multi.html

2. 「サイバートラスト デバイス ID」のお申し込みとトライアル

初期費用なし、10 ライセンスからご利用可能で、WEB 申し込みから 10 営業日以内の短期間で導入可能な「サイバートラスト デバイス ID」の導入をぜひご検討ください。

また、「サイバートラスト デバイス ID」では、 無償で 1 ヶ月間、10 台までの機器で評価いただけるトライアルキット をご提供しております。

「使用感を実際に体験してみたい」、「既存の環境で運用できるか検証したい」などのご要望に、是非ともトライアルを通じてデバイス ID をお試しください。