2022 年 12 月 15 日

正式リリースされた Azure AD CBA で動作確認してみた

以前、「Azure Active Directory で証明書ベースの認証を行ってみた 」で、Azure AD CBA※ のパブリック プレビュー版の動作検証の結果、「サイバートラスト デバイス ID」の証明書を問題なくご利用いただけることをお伝えしました。

先日、Azure AD CBA が正式リリースされたため、あらためて動作確認を行ってみました。

※ Azure AD CBA:Azure Active Directory の証明書ベースの認証

関連記事

事前準備

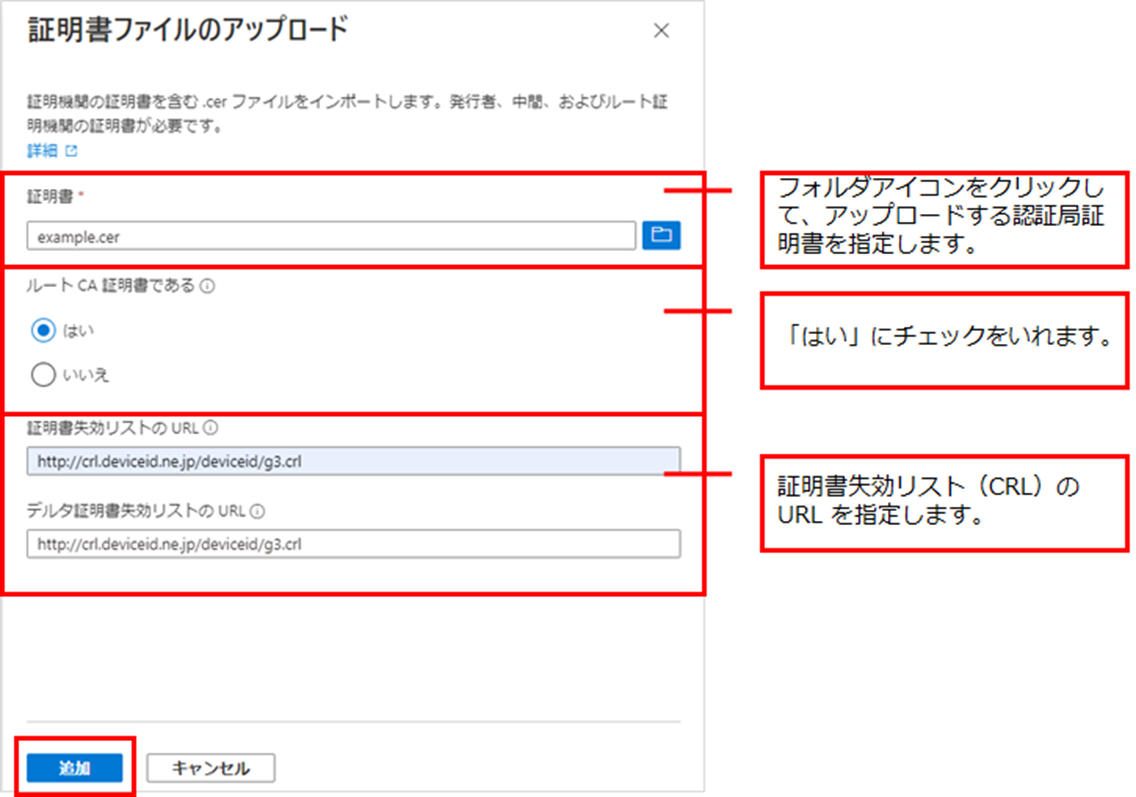

- 「サイバートラスト デバイス ID」の認証局証明書をあらかじめダウンロード

- Azure AD ポータルサイトから認証局証明書を登録

※前回は「Windows PowerShell」を使用しましたが、Azure AD ポータルサイト上から登録を行いました。

Azure AD CBA の設定

結論から申し上げますと、Azure AD CBA 正式版の設定手順は、 パブリック プレビュー版の手順 から変更はなく、同様に設定が可能でした。

デバイスから接続(ログインエラー)

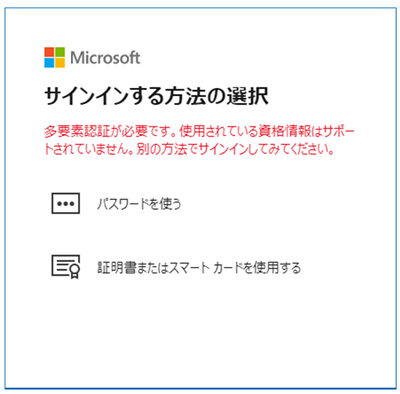

正式版であらためて設定を行った後、「サイバートラスト デバイス ID」の証明書を保持したデバイスだけがアクセス可能となっているか、再度 https://office.com へ接続して確認しましたが、以下のエラーが表示されてログインできませんでした。

結論からお伝えしますと、 初回のサインインから 14 日経過後に MFA(多要素認証、以下 MFA)が必須となり、ID / 証明書認証だけではログインができなくなります。

前回は新規作成したアカウントにて問題なく動作確認が完了しており、こちらの仕様については特に気づきませんでした。

今回も前回と同じアカウントで検証を行ったのですが、新規作成から 14 日以上の日数を経過していたために MFA が必須となり、上述のログインエラーが表示されました。

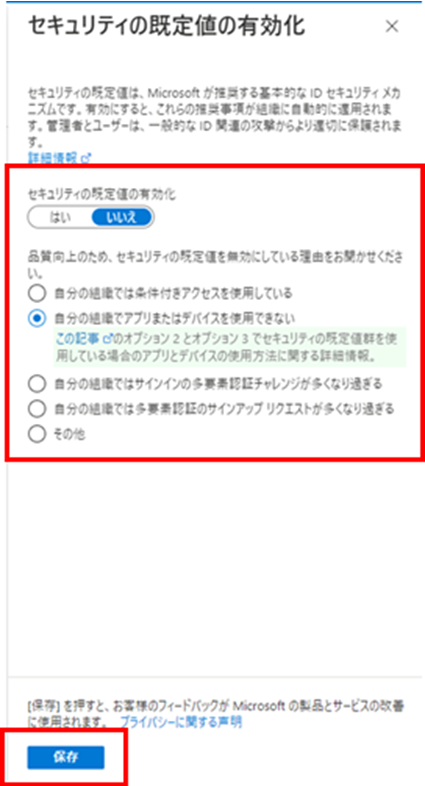

以下の設定変更(デフォルト設定の MFA を使用しない設定)を行うことで、ID / 証明書認証のみでログイン可能となりました。

本記事で紹介した上記の設定については、MFA を使用せずに ID / 証明書認証を行う場合にお試しいただければと思います。

より強固なセキュリティ確保のため、ユーザーの利便性も考慮いただきつつ、「証明書ベースの認証(CBA)」に加えて、「条件付きアクセス」などと組み合わせて運用いただくことを推奨します。

最後に

正式版対応の Azure AD CBA における設定手順の詳細は、「サイバートラスト デバイス ID」のご契約者様専用の WEB サイト「サイバートラスト デバイス ID 運用ポータル」にて公開しております。

「サイバートラスト デバイス ID」は、 無償で 1 ヶ月間、10 台までの機器で評価いただける無償トライアル を提供しており、トライアルのお申し込み完了時点から本ポータルをご覧いただけますので、ご興味がありましたら、是非ともお申し込みください。