2022 年 09 月 15 日

Azure Active Directory で証明書ベースの認証を行ってみた

Azure Active Directory(以下、Azure AD)で証明書ベースの認証(以下、CBA)のパブリック プレビュー版が公開されていますので、早速、CBA の設定を行い、「 サイバートラスト デバイス ID」の証明書を保持したデバイスだけがアクセス可能となっていることを確認してみました。

なお、今回使用したエディションは Premium P1 です。Free やその他のエディションでは動作が異なる場合がありますのでご留意ください。

関連記事

事前準備

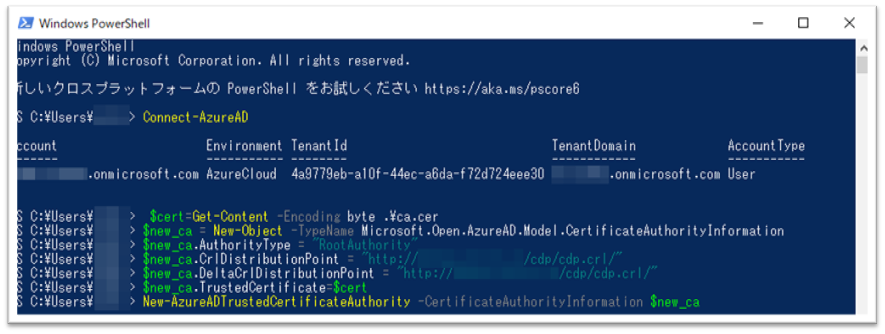

管理者権限で PowerShell を起動し、Azure AD モジュール バージョン 2.0.0.33 を事前にインストールしました。

そして、「 サイバートラスト デバイス ID」の認証局証明書をあらかじめダウンロードしておき、「Windows PowerShell」を使用して、そのファイルを Azure AD に登録しました。

Azure AD CBA の設定

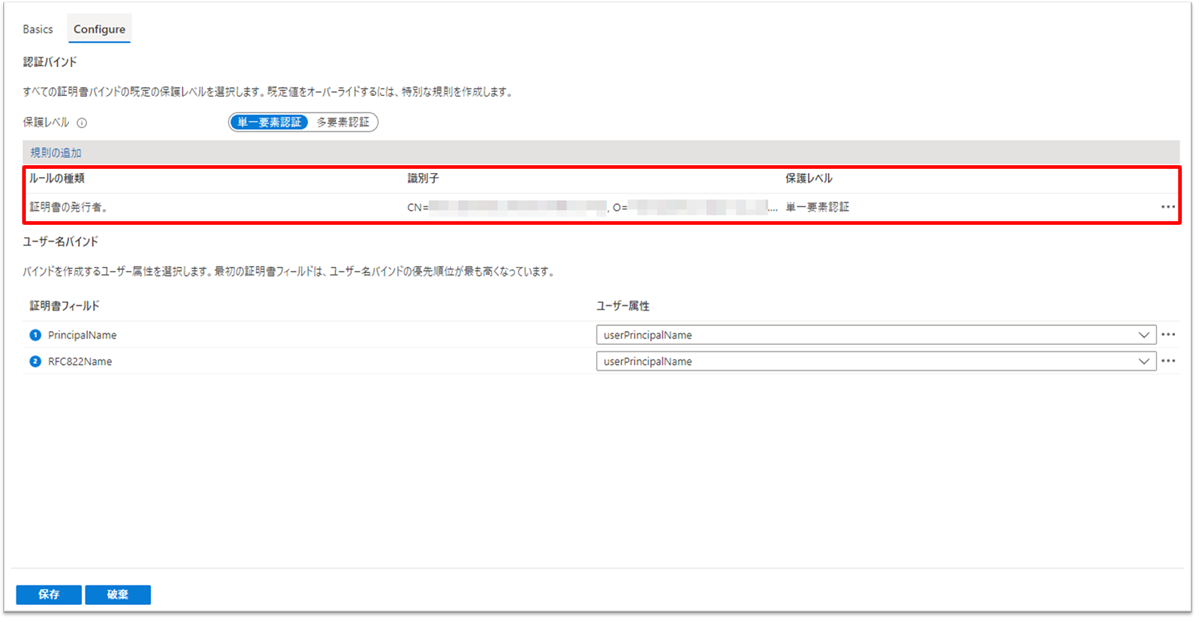

Azure AD のポータルサイトにログインし、「証明書ベースの認証(プレビュー)の設定」で、Azure AD CBA の設定を有効にしました。

加えて、「証明書の発行者」が「 サイバートラスト デバイス ID」の認証局である場合にアクセス制限をする設定を「規則」として追加しました。

Azure AD CBA の設定はこれだけで完了です。

デバイスから接続

Azure AD CBA の設定が完了したので、「 サイバートラスト デバイス ID」の証明書を保持したデバイスだけがアクセス可能となっているか、実際に https://office.com へ接続して確認します。

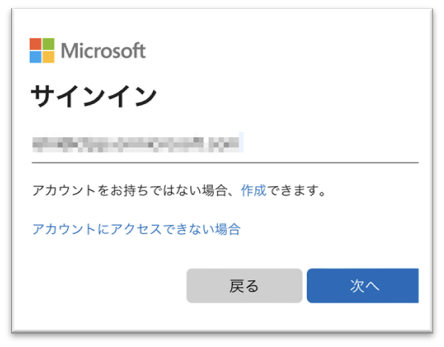

まずは、従来と同様にログイン画面でメールアドレスを入力します。

続いて、パスワード入力画面に「証明書を使用してサインインする」が表示されるようになっているので、こちらをクリックします。

ログインするためのクライアント証明書を要求されるので、正しい証明書を提示することで、パスワードを入力しなくてもログインが完了します。

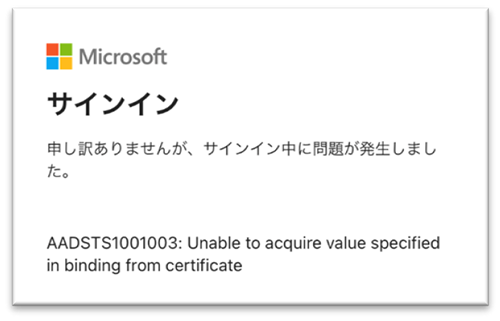

また、正しくないクライアント証明書を提示した場合にどうなるかも確認してみます。

上の画像のように、ログインが拒否されることも確認できました。

最後に

「 サイバートラスト デバイス ID」の証明書を保持したデバイスだけをアクセスさせたい場合、Azure CBA がクラウドでサポートされる前は、オンプレミスで Active Directory フェデレーションサービス ( 以下、ADFS) の環境を構築する必要があり、構築には専門知識や工数が必要となるため、とてもハードルが高いものでした。

しかしながら、CBA の機能が追加されたことにより、Azure AD を導入済みの環境であれば、簡単に実現可能となりました。

なお、Azure AD CBA における設定手順の詳細は、「 サイバートラスト デバイス ID」のご契約者様専用の WEB サイト「サイバートラスト デバイス ID 運用ポータル」にて公開しております。

「サイバートラスト デバイス ID」は、 無償で 1 ヶ月間、10 台までの機器で評価いただける無償トライアル を提供しており、トライアルのお申し込み完了時点から本ポータルをご覧いただけますので、ご興味がありましたら、是非ともお申し込みください。