プラットフォーム診断について

当社ではネットワーク診断を主体としてプラットフォームにおける脆弱性に対したリスクアセスメントを提供してまいりました。

それに加え、外部からの調査だけでなく内部からもインストールされたパッケージ・ソフトウェアを調査するホスト診断、クラウドサービスにおける設定不備を確認するためのクラウド診断、これら一通りの診断を終えたのちに、実際の攻撃シナリオに則した手法で検査を行うペネトレーションテストなどのメニューを拡充してご用意いたしました。

プラットフォーム診断を通じ、プラットフォームにおけるセキュリティの問題を 360°網羅的にチェックさせて頂きます。

ネットワークレイヤーのセキュリティ状況を

360°網羅的にチェック

サイバートラストのおすすめプラン

新規サービスのリリース前

新サービス、新システムのリリース前に、最終的な構成でシステム侵入のリスクがないかどうか、360度の視点で最終確認する事をお勧めいたします。

診断に加えペネトレーションテストも実施することで、実際の攻撃に対する耐性および影響範囲も把握することが可能です。

- plan 01

-

ネットワーク診断

ホスト診断

クラウド診断

ペネトレーションテスト

年に一度の定期健診

新たな脆弱性は日々発見されます。そのため前回の診断から期間を開けてしまうと以前では発見されなかった脆弱性が悪用されるリスクもございます。その中には緊急度の高いものが含まれる可能性もありますので、定期的な実施を推奨いたします。

- plan 02

-

ネットワーク診断

ホスト診断

定期診断が終わったら

定期診断後に改修までが完了。定期的にペネトレーションテストにて攻撃ベースの脅威分析を行うことをお勧めします。

運用フェーズに入り、多くのアップデートを重ねると以前は成立しなかった攻撃が可能となる可能性も否めません。

- plan 03

-

ペネトレーションテスト

ホスト診断

従来のネットワーク診断だけでは検出が困難なOSにインストールされているソフトウェア・パッケージの脆弱性を網羅的に洗い出します。ホスト端末でスキャンを直接実施するので通信経路から見える情報とは異なり、より多くの問題を発見することが可能となります。

ペネトレーションテスト

実際の攻撃シナリオに基づいて侵入可否を調査します。脆弱性診断の工程を使い攻撃可能な糸口を見つけ出した上で、疑似的な攻撃を行いながら侵入を試みます。攻撃シナリオを立てることで、より現実的な攻撃に対しての耐性を測ることが可能です。

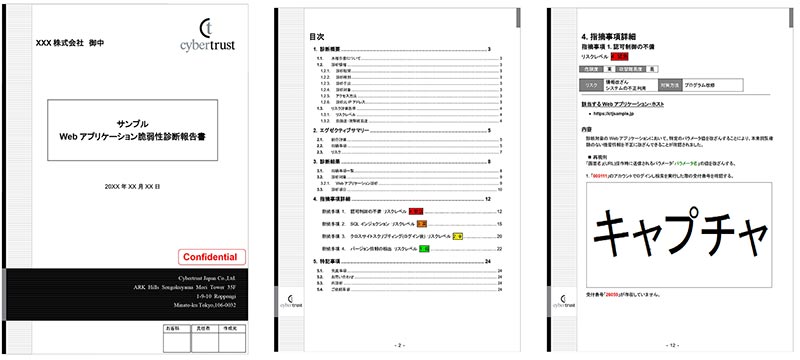

診断レポート

診断結果は「診断報告書」として提出いたします。診断報告書は、経営層向けのエグゼクティブサマリー(5段階の評価ランクを含む)と技術者向けに詳細レポートとして、確認された脆弱性および対策などを記載し、お客様が改善すべき事項を明確にご提示します。

| エグゼクティブサマリー | 診断対象のリスクを一目で把握できるように、5段階評価(A~E)とレーダーチャートによる分析で提示します。 |

|---|---|

| 詳細レポート | 検出された脆弱性の状態やリスク、対策案を提示します。開発者が改修しやすいように再現例と発見箇所について詳しく報告。対策案として、根本的対策と保険的対策の2種類を提示します。 |

確認された脆弱性の影響の度合いについては、下図の通り、「攻撃難易度」と「危険度」の2つの軸による評価を行います。それにより、公開中のシステムにおいて、「危険度が高いがその脆弱性を攻撃することは難しい」場合や、「危険度は低いが容易に攻撃できてしまう」場合などを把握できるため、リスクの高さを相対的に判断することが可能になる、といったメリットがあります。

この脆弱性の2軸評価は、サイバートラストならではのサービスであり、多くのお客様に高く評価されています。

| リスク評価基準 | ||||

|---|---|---|---|---|

| リスク評価 マトリクス |

攻撃難易度 | |||

| 易 | 中 | 難 | ||

| 危険度 | 高 | 4:緊急 | 3:高 | 2:中 |

| 中 | 2:中 | 2:中 | 1:低 | |

| 低 | 1:無 | 1:低 | 1:低 | |

| 無 | 0:無 | 0:無 | 0:無 | |

| 危険度評価基準 | |

|---|---|

| 高 | システムの侵入やページの改ざん、機密情報漏洩につながる指摘事項(SQLインジェクション・クロスサイトスクリプティングなど) |

| 中 | システムの停止やシステム設定情報の漏洩につながる指摘事項(DoS攻撃・設定パラメータの漏洩など) |

| 低 | システムのバナー情報等、直接的にシステムへの侵入につながらない指摘事項(サーバサービスのバージョン取得・不要なオープンポートなど) |

| 攻撃難易度評価基準 | |

|---|---|

| 高 | 簡単に手に入るツールなどによって、用意に攻撃を行うことが可能 |

| 中 | 特定の条件をクリアすることによって攻撃を行うことが可能 |

| 低 | 攻撃を行うためには非常に複雑な条件をクリアする必要がある |

4:緊急3:高が確認された場合は、診断期間の終了まで待たずに即日の速報レポートを提供します(速報レポート)。

診断報告書 詳細レポートのサンプル PDF をダウンロードいただけます

メールアドレスをご登録いただく事で、診断報告書 詳細レポートのサンプル PDF をダウンロードいただけます。下のフォームにメールアドレスをご記入の上送信ください。

※ 誤登録を防止するため、ご入力いただいたメールアドレス宛に一度確認メールを送信させていただきますので、確認メール内の URL をクリックしてください。その後、ご登録のメールアドレスにダウンロード URL をお送りします。

脆弱性診断の流れと各段階で行う内容

脆弱性診断の流れは、大きく4 つの段階に分かれます。それぞれの段階で最上のメニューを用意し、お客様が納得できる、ワンランク上の「脆弱性診断サービス」を提供します。

- ヒアリング

-

迅速かつ的確に診断内容とお見積りを提供

- お申込み前に必ずお客様へのヒアリングを行います。

- ヒアリングでは、お客様の抱える課題や希望する診断サービスの種類、希望するオプションサービス、契約前に開示していただける情報、日程などについて伺い、後日、お見積りを提出します。

- お申込

-

じっくりと内容を協議した上でのお申込み

- お申込み前に、見積書と利用規約(契約内容)を確認していただきます。

- 診断日程の調整を行います。

- 診断

-

ヒアリングシートに基づいた的確な診断

- お客様から提示された「ヒアリングシート」に記載された診断対象にについて、診断作業を実施します。

- 「ヒアリングシート」の受領と確認

「ヒアリングシート」記載の診断対象に事前アクセスを行い、診断対象の確認と接続の確認を行います。 - 診断作業

ヒアリングシートに基づき、診断作業を実施します。診断作業は平日 9 時 ~ 18 時に行います。診断期間中は、作業開始時と作業終了時にメールにて連絡します。 - 速報レポート

診断中に高いリスクが確認された場合は、診断期間の終了まで待たずに即日の「速報レポート」を提供します。

- 報告

-

利用目的に合わせて2種類の報告書を用意

- 診断終了後に「診断報告書」を提出します。また、要望によって報告会や再診断といったオプションサービスも提供可能です。

- 診断報告書

診断作業の終了日からおよそ 5 ~ 10 営業日をめどに診断報告書をメールで送信します。診断報告書には、確認された脆弱性やその対策などを記載し、お客様が改善すべき事項を明確に提示します。なお、ハードコピーの診断報告書については、別途、郵送あるいは報告会開催日に提出します。診断報告書には、経営層向けの「エグゼクティブサマリー」と管理者向けの「詳細レポート」の 2 種類があります。診断報告書の内容に関する質問は、メールや電話などで受け付けています。 - 報告会(オプションサービス)

脆弱性診断のスペシャリストによる報告会を実施します。診断によって確認されたリスクや対策方法などについての報告を行います。 - 再診断(オプションサービス)

お客様が修正した脆弱性に関して再診断を実施し、根本的な改修が行われているかどうかを確認します。

サイバートラストの Web アプリケーション診断は、経済産業省 「情報セキュリティサービス基準」適合

経済産業省では、情報セキュリティサービスについて、一定の品質の維持・向上に努めていることを第三者が客観的に判断し明らかにするための基準として、情報セキュリティサービス基準 を設けて公表しています。

サイバートラストの脆弱性診断サービスは、この「情報セキュリティサービス基準」に準拠し、認定登録されています。