2009 年 11 月 18 日

SSL/TLS サーバー証明書の基礎知識

動画で解説!

PKI (Public Key Infrastructure)「公開鍵暗号基盤」とは

Eコマース(電子商取引)が日常的になった今日、便利さの反面、顔が見えない相手との取引に起因するリスクも同時に存在しています。

取引情報を他人(第三者)が盗み見る「盗聴」、取引データ等の内容を書き換えてしまう「改ざん」、他人が当事者の振りをして取引を行う「なりすまし」、更にはこれら「改ざん」や「なりすまし」が生じたと思われる際に、「それは誰か他人が行ったものだ」と自らの商行為を否定する「否認」などが主なリスクとして挙げられます。

| なりすまし | なりすましとはサイトの運営者や、関係者等相手になりすますことです。例えば、ECサイト運営者になりすまし、クレジットカードの番号や住所等の顧客情報等を取得し、悪用されたりする。 |

|---|---|

| 改ざん | 情報の送信元と送信先以外の第三者により、情報の内容を書き換えられること。ECサイトなどで、商品の注文数が書き換えられてしまう。 |

| 盗聴 | 情報の送信元と送信先以外の第三者により、情報を盗み見られること。ECサイト等で個人情報のやりとりを行っている際に盗聴されると、住所やクレジットカード番号等が漏れてしまう。 |

| 否認 | 否認とは、自分の行った行為を否定するということ。ECサイトが注文を受付けて商品を配送したのに、購入者が注文をしたことを否定したり、個数が違う等の主張をするといったこと。注文内容が間違いなく Web サイト経由で送られた保証がないと対処のしようがない。 |

※勿論、E コマース以外でも使用可能ですが、ここでは例として E コマースを挙げて説明します。

PKI は認証局(CA)、登録局、リポジトリなどから構成されています。認証局から発行される電子証明書は、取引相手が自ら提示する身分証明書のようなものです。認証局は安価なプロダクトで構築することも可能であるため、運用面も含めたセキュリティ対策が必須であり、認証局自体の信頼性を高め維持することが重要な意味を持ちます。発行された電子証明書に信頼性を持たせるためには、信頼のおける認証局から発行された電子証明書であることを明示的に利用者に伝える必要があります。

では実際に、この電子証明書を用いた電子商取引はどのように行われているのでしょうか。

例えば A さんがインターネット上の店舗 B で買い物をするとします。A さんは買い物の情報(データ)を入力しますが、この時、入力画面には店舗 B からの電子証明書が送られてきています。この店舗 B の電子証明書には送信するデータを暗号化するための鍵が含まれており、A さんから送信されるデータはその鍵により暗号化され店舗 B に安全に送信されます。

このデータは店舗 B に到達した時点で解読する必要がありますが、この時、店舗 B だけが持つ固有の鍵により解読(復号化)がなされます。つまり、電子商取引では鍵が2種類類存在していることになります。この2つの鍵を「鍵ペア」と呼んでいます。

A さんに店舗 B から送られた鍵は、A さんが店舗 B にデータを送信する際、暗号化するために必要な鍵です。店舗 B は多くのお客様に安全に買い物のデータを送信してもらうため、この鍵をなるべく広く配布する必要があります。この電子証明書を広く配布するための仕組みをリポジトリといい、この鍵を「公開鍵(Public Key)」といいます。

また、A さんに渡した店舗 B の公開鍵により暗号化された買い物のデータは、店舗 B だけが復号できることで安全な取引が実現します。このため店舗 B だけが持つ固有の鍵を第三者に知られることなく安全に保持しておく必要があります。この鍵のことを「秘密鍵(Private Key)」といいます。

この仕組みにより、例え A さんの送信した買い物データを第三者に見られることがあっても、店舗 B の秘密鍵がない限り、その内容を見られてしまうことがなくなるのです。

このように、1人のユーザー(ここでは店舗 B)が1組の鍵ペア、すなわち「公開鍵」と「秘密鍵」を持つ電子認証の仕組みを、PKI (公開鍵暗号方式)といいます。

SSL/TLS サーバー証明書とは

サイバートラスト社に代表される信頼された認証局が、情報通信先のサーバーのサイト運営組織が実在していることを証明し、Web ブラウザと Web サーバー間(サーバー同士でも可能)で SSL(Secure Socket Layer)/ TLS (Transport Layer Security) 暗号化通信を行うための電子証明書です。SSL/TLS 証明書には以下の2つの機能があります。

| サイトの実在証明 | サイトの運営組織が実在し、ドメイン名の使用権があることを、サイバートラストが信頼される第三者機関として証明します。 |

|---|---|

| 暗号化通信 | Web ブラウザと Web サーバー間で暗号化通信を行い、個人情報、クレジットカード番号などが第三者に盗み見られないようにします。 |

企業の実在証明 「実在証明」はなぜ必要なのか?

前述の通り、SSL/TLS サーバー証明書には、実在証明と暗号化通信という、2 つの機能があります。

「SSL/TLS 暗号化通信」によりインターネット経路上での情報漏えいは防げますが、サイト運営を行う企業が悪意を持っている場合は情報漏えいを防止するとができません。このため、信頼される認証局が、サイト運営企業に対して審査を行い、その実在性を証明したうえで SSL/TLS サーバー証明書を発行します。

このように顧客に安心してサイトをご利用いただくためには、「実在証明」を行った SSL/TLS サーバー証明書を使用する必要があります。

サイバートラストの SSL/TLS サーバー証明書は、以下の方法で審査を行い、ドメインを所有している企業の実在性証明しています。

- 登記簿謄本など公的機関が発行する書類

- 社会的に信頼された第三者機関が管理するデータベースの登録情報

- 企業の代表電話番号から申請責任者(SSL/TLS サーバー証明書申請の責任者)を辿り本人の在籍と申請意思などを確認する

上記の1つでも確認が取れない場合は、証明書を発行しません。

サイト運営企業から考えると「書類の提出や電話に応答する審査が面倒」「自分の会社のことは自分が一番わかっているので第三者から証明してもらう必要はない」との発想もあります。しかし、顧客側の立場で考えると、実在証明されていないと「アクセス先のサーバ(Web サイト)が本当に実在する信頼の置けるものかどうかを判断できなくなる」という問題がでてきます。

証明書ベンダーの中には、サイト運営企業の実在確認審査を行わない SSL/TLS 暗号化通信のみのサービスを販売しているところがあります。これを不特定多数の顧客向けのサイトに使用すると、サイトの持ち主の実在性が証明されていないため、サイト利用者がフィッシング被害の不安をいだき、顧客から支持されず、企業姿勢を問われ会社のイメージダウンとなる恐れがありますので注意が必要です。

顧客に安心してサイトをご利用いただくために、ぜひ実在証明を審査するサイバートラストの SSL/TLS サーバー証明書をご使用ください。

SSL/TLS 暗号化通信とは

SSL/TLS 暗号化通信の確認

SSL/TLS 暗号化通信が確立されているかどうかは、Web ブラウザに表示される鍵マークやアドレスバーで確認できます。また、URL が""http://~""ではなく、""https://~""で表示されていることでも確認することができます。

| SureServer | Internet Explorer |

|

|---|---|---|

| FireFox |

|

|

| SureServer EV | Internet Explorer |

|

| FireFox |

|

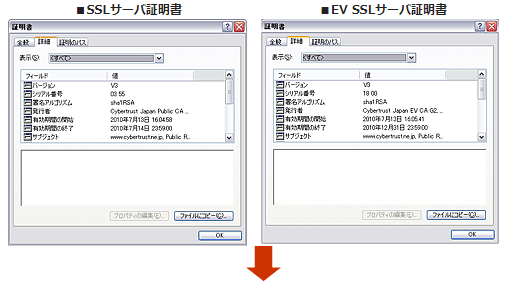

電子証明書の内容を確認するには?

ブラウザに表示された鍵マークやアドレスバーをクリックすると SSL/TLS サーバー証明書の内容を確認することができます。

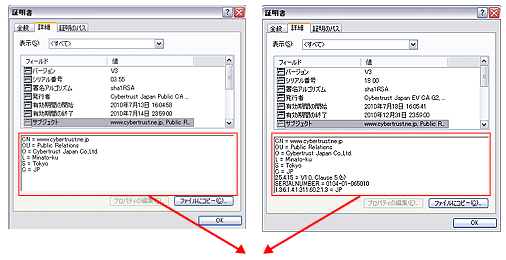

Internet Explorer

ブラウザの鍵マークをクリック → 証明書の表示 → 「詳細」タブ内に証明書情報が表示されます。

サブジェクトをクリックするとサーバー名と証明書の所有者の情報が表示されます。

| CN | サーバー名 www.cybertrust.ne.jp |

|---|---|

| OU | 法人の部署名 Public Relations |

| O | 法人名 Cybertrust Japan Co., Ltd. |

| L | 法人の住所(市区町村名) Minato-ku |

| S(ST) | 法人の住所(都道府県名) Tokyo |

| C | 国の名前 JP |

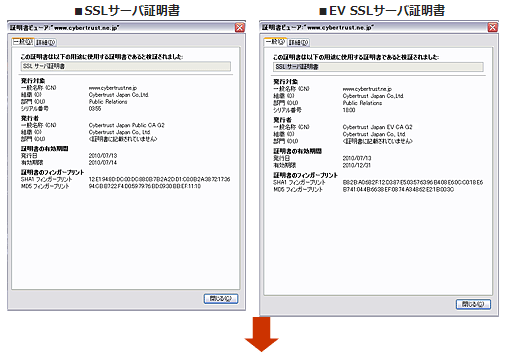

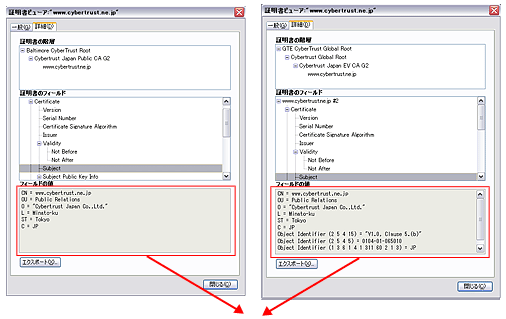

FireFox

Web サイト名をクリック →「詳細を表示」→「セキュリティ」タブ内→「証明書の表示」ボタンをクリックすると証明書情報が表示されます。

「詳細」タブ内→「Subject」をクリックするとサーバー名と証明書の所有者の情報が表示されます。

| CN | サーバー名 www.cybertrust.ne.jp |

|---|---|

| OU | 法人の部署名 Public Relations |

| O | 法人名 Cybertrust Japan Co., Ltd. |

| L | 法人の住所(市区町村名) Minato-ku |

| S(ST) | 法人の住所(都道府県名) Tokyo |

| C | 国の名前 JP |

SSL/TLS 暗号化通信までの流れ

Web サーバーと Web ブラウザの間では以下のような流れで SSL/TLS 暗号化通信が開始されます。

- SSL/TLS 暗号化アルゴリズムの合意(SSL/TLS 暗号化仕様交渉)

Web ブラウザと Web サーバー間の両者が使用できる一番安全な SSL/TLS 暗号化の仕様を決めます。 - SSL/TLS サーバー証明書提示

Web サーバーは Web ブラウザへ SSL/TLS サーバー証明書を送信します。Web ブラウザは受信した SSL/TLS サーバー証明書を確認します。 - 共通鍵の元データ交換・共通鍵の生成

Web ブラウザは共通鍵の元となるデータを作成し、SSL/TLS サーバー証明書の公開鍵で暗号化して Web サーバーへ送信します。

両者は同じ元データを使用し、共通鍵を生成します(全く同じものを生成します)。 - SSL/TLS 暗号化通信開始

以降、実際のデータの SSL/TLS 暗号化通信が開始されます。

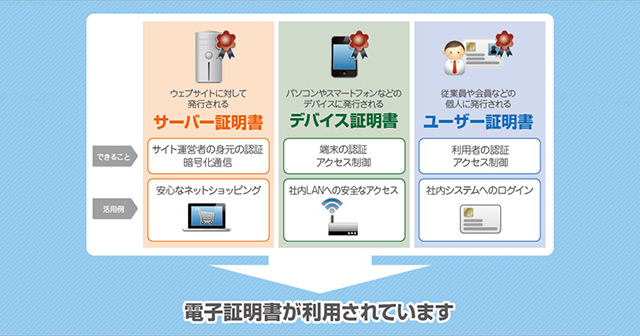

電子証明書とは

電子証明書とは一言で言うと、以下のように身分証明書と同じような特徴を持っています。

所定の形状をしている

電子証明書のデータフォーマットは X.509 という国際標準規格に準拠しています。

身分を示す情報が記載されている

電子証明書には電子メールアドレス、有効期間、発行した電子認証局名、利用用途などを記載することができます。

証明書の偽造が難しい(=偽造を識別できる)

電子証明書には数学的な情報が含まれており、この情報を利用して計算することで偽造を検知することができます。電子証明書には発行した電子認証局による電子的な署名が施されており、この署名情報により信用できるかどうかを判断することができます。多くのアプリケーションは信用できる電子認証局かどうかを確認する人に対してわかりやすく通知してくれます。 上記の特徴を持っている電子証明書は、インターネットにおいて身分証明書として利用することができます。

身分証明書以外の機能

電子証明書は、自らの身元(送付先や文書制作日時など)を証明できるばかりでなく、以下の用途も兼ね備えています。

- 電子メールや電子データの暗号化による保護

- 捺印と同等の意味をもつ電子署名

|

|

|

| 電子社会での身分証明 | 電子文書の暗号 | 電子文書への署名(捺印) |

暗号化の仕組み

電子証明書を利用すると、本人確認ができると同時に、電子データや通信の暗号化も実現できます。これは、電子証明書内に情報を暗号化するための「 鍵 」が含まれており、「 鍵 」によって暗号化された内容は、その人が持つ「 特別な鍵 」だけでしか解読できないという仕組みを利用しています。たとえ誰かが通信内容を盗聴しようとしても、情報が漏れることはありません。電子証明書に含まれている「 鍵 」を相手に配っておけば、相手にしか開けられない鍵をかけることができます。この電子証明書に含まれる鍵のことを「 公開鍵 」といいます。

| 電子データ + 相手の公開鍵 = 暗号化 | (相手の「特別な鍵」でしか開けられない) データが守られる! |

|---|

電子署名の仕組み

電子証明書を使い電子署名をすることで、誰が作成したデータであるかを確認できます。これは暗号化と逆の原理を利用したもので、本人が持つ「特別な鍵」は、電子証明書に含まれる「鍵」で開けられるという仕組みを利用します。このように本人しかもっていない「特別な鍵」であることを確認することで、電子署名を行った相手を特定することができます。この特別な鍵のことを「秘密鍵」といいます。

| 電子データ + 自分の秘密鍵 = 署名 | (自分の証明書に含まれる鍵で開けられる) 相手が特定できる! |

|---|