2016 年 10 月 10 日

SSL/TLS サーバー証明書の認証レベルとは?

高まる「認証」の必要性

インターネット通信の道中が安全でも、たどり着いた先が安全でなければ意味はないため、暗号化と認証は、切り離すことができません。

Web サイトの管理者にとって、Web サイトの訪問者に安心してもらいながら利用いただくためには、SSL/TLS サーバー証明書は不可欠なものです。一昔前は、個人情報を入力するページにだけサーバー証明書が使用されていましたが、今では個人情報を含まない Top ページ、あるいは、サイト内の全ページに証明書を使う Web サイトを見かけるようになりました(「常時 SSL」と呼ばれることもあります)。

これは、SSL/TLS サーバー証明書を暗号化のためだけでなく、認証にも重点を置いた使用例です。

なお、SSL/TLS サーバー証明書の組織の認証のレベル(認証局が調査するレベル)があります。 証明書が市場に登場した 90 年代はひとつしかなかった認証レベルが、今では三段階にわかれています。 レベルの低い証明書の場合、偽サイトでも本物のような内容の証明書が使われたりします。本ページでは、認証レベルの違いについて説明します。

SSL/TLS サーバー証明書の認証レベル

SSL/TLS サーバー証明書の認証レベルは 3 つに分けられます。

それは、暗号の強さ(どれだけ破られにくいか)で分類されるのでなく、どこまで詳しく証明書の名義の人(組織)を調べるかという認証のレベルによって分けられるのです。従って、暗号の強度は共通で、各レベルの証明書にどのような暗号や署名アルゴリズムを使うかは、認証局の判断に任せられます。

※ 業界規制やブラウザの仕様によって、証明書の種別によらず最低限使わなければならない強度の制約はあります。

EV、OV、DVとは?

認証レベルの違いにより、証明書の呼び方が異なります。業界では、Extended Validation (以下、EV)、Organization Validation (以下、OV)、Domain Validation (以下、DV)という呼び方で分けられています。Validation は、「認証」と捉えてください。

DV は、証明書が使われる Web サイト(サーバー)のドメインについて、確かに使用する権利(ドメインの使用権)があることのみを認証したものです。OV は、ドメイン使用権の認証に加え、サーバーを運営する組織の存在を認証したものです。そして EV は、OV よりもさらに踏み込んで組織の存在を厳格に認証するものです。

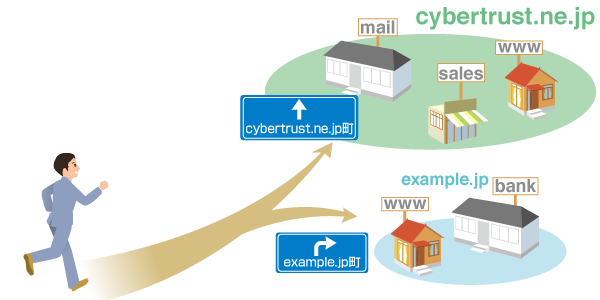

そもそもドメインやその使用権とは

まず、ドメインとは、インターネットの世界における住所です。現実の世界に住所が存在するように、インターネットの世界にも住所が存在します。住所が存在しないと、Web サイトにアクセスできませんし、メールを送ることもできなくなってしまいます。また、現実の世界で好き勝手に住所をつくれないように、インターネットでも同様につくれません。例えば同じメールアドレスが幾つも存在してしまうと、コンピュータはどこにメールを送ればよいか判断がつきません。そのため、ドメインを取得するには、しかるべき機関に届け出て、自分しか持てないように登録する必要があります。

では、当社を例に説明しますと、サイバートラストは、cybertrust.ne.jp というドメインを持っており、当社のホームページ用に www という名のサーバーを使用しています。 この www という名のサーバーに cybertrust.ne.jp を付け加えて、www.cybertrust.ne.jp をホームページの住所としています。

さて、DV 証明書では、証明書を申請した人が、使おうとしているドメインの持ち主であるか、あるいは、持ち主から借りて使用する権利を得ているのか(使用権)を認証(証明)します。使用権が確認できれば DV 証明書を取得して Web サイトで使用できるので、ここでの証明書の認証の範囲は、例えば www.example.jp のサイトの場合、確かに example.jp ドメインを使用できる人が運営しているということです。

DV (ドメイン認証)のリスク

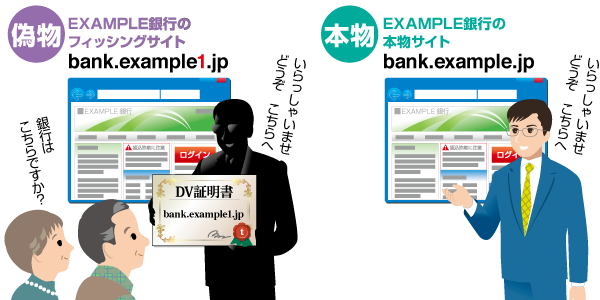

DV 証明書でリスクとなるのは、ドメインの使用者が、Web サイトの「本物」の運営者であることまでが関連付けられていないということです。

例えば、まだ誰も取得(登録)していないドメインであれば、自分のものとして登録することができます。 例え、そのドメインが現存する他の人や組織(A 社)の名前であっても、よく似た紛らわしいものであっても登録が可能であるため、このドメインを用いて、A 社のサイトによく似たデザインの偽サイトを立てることもできます。

A 社の偽サイトを立てて、アクセスしてきた人から個人情報やカード情報を収集して、詐欺行為を働くこともできてしまうわけです。DV 証明書だと、このように本物に酷似したサイトを立てることができるということを覚えておいてください。

EV、OV(実在認証)の意義

ここまで説明してきた DV 証明書に潜むリスクは、EV や OV 証明書にはありません。

EV と OVでは、ドメイン使用権に加え、以下の 2 点を確認します。

- Web サイトを運営する組織の実在

- 本物の組織が申請しているか否か

確認した結果は、証明書の中に情報として含まれます。

情報とは、FQDN(cybertrust.ne.jp だけでなく、www.cybertrust.ne.jp のような完全なドメイン)、運営者の組織名、住所等です。他方、DV 証明書には、組織名や住所は基本的に含まれません。

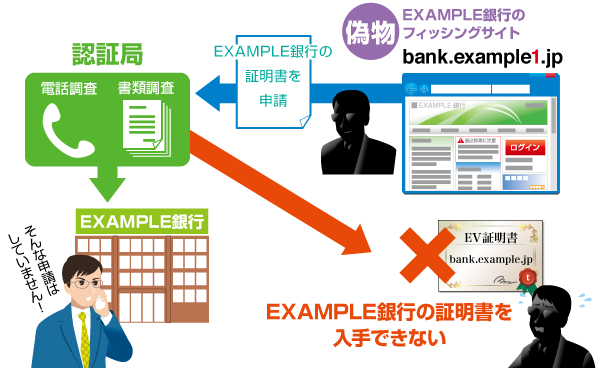

「実在の確認」と「本物の確認」の重要性について、具体例でもって説明します。

- EXAMPLE 銀行に似たドメインを既に取得している人が、そのドメインを用いて、かつ、その人が EXAMPLE 銀行の人間であるとなりすました上で、EV か OV 証明書を認証局へ申請します。認証局は、EXAMPLE 銀行の実在を民間信用調査会社の調査結果や、あるいは自ら現地に赴くなどの方法で実在していることを確認し、実際に存在している銀行であるため、実在確認は問題なく完了します。

- 次に認証局はその申請が本物の組織に所属する人によって行われたか否かの確認をするため、「その人が EXAMPLE 銀行として証明書を申請してきたが、間違いないか」という確認を本物の組織へ必ず連絡します。

- 本物の組織により申請した事実が否定されるため、証明書は発行されません。

結果として、EXAMPLE 銀行の「偽物の Web サイトを立てよう」という悪事は防がれます。

最も認証レベルの高い EV 証明書

このように、自らを本物と知らしめるためには、EV や OV 証明書が有効です。しかし、Web サイトにアクセスするユーザーにしてみたら、どのレベルの証明書がその Web サイトで使われているかを確認するのは困難です。PC であれば、ブラウザのアドレスバーに表示される南京錠をクリックして証明書の詳細を確認すればわかりますが、現実的ではありません。

そこで、EV 証明書の出番です。

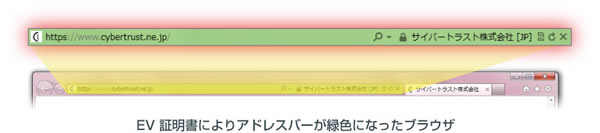

EV だけが特別に組織の実在が認証されたことをブラウザ上でわかりやすく表現されます。ブラウザによって細かな表現方法は異なりますが、例えば Internet Explorer の場合、EV であればアドレスバーが緑色になります。また、主要なブラウザでは、証明書の名義人(Web サイトの運営者)の名前が表示されます。

アドレスバーが緑で証明書の名義人が表示されていれば、「実在が確認され、また、本物のサイト」と視覚的に瞬時に判断できるわけです。

ブラウザベンダーは、認証のレベルを表す時に信号機の概念を取り入れており、最も認証レベルの高い EV に限り、ブラウザ上で緑を使用しているのです。

なぜ EV だけ特別なのか

90 年代に OV が登場し、2000 年代の前半から DV が追加され、最後に EV が2007 年頃より市場に提供されるようになりました。DV の登場により、偽サイトでも証明書が使われ始めてしまったため、SSL/TLS サーバー証明書の業界では、認証の重要性が議論されるようになりました。

その結果、「サイト運営者が誰であって、そして、その Web サイトは本物である」ということを、当時存在していた OV や DV よりも厳しく認証するための新たな基準を設けよういう動きになりました。Extended とは、拡張という意味ですが、「より厳しく」と意訳するとわかりやすいと思います。また、当時は OV も DV も、証明書の名義人に関する認証(実在の確認方法、ドメイン使用権の確認方法、本物か否かの確認方法)の仕方については、業界で統一されたものはなく、証明書を発行する各認証局が裁量で考えて実施していました。

しかし、業界として決めたこの新しい EV の基準については、証明書業界で初めて、認証局が必ず従って発行する統一の規格となりました。

そうしたところ、認証レベルが高く、また、どこの認証局が発行してもレベルが同じということであれば、ブラウザ上でも特別な表現をしようと、ブラウザベンダーが協力してくれるようになり、EV だけが緑になりました。 なお、EV が規格化された時に OV と DV は議論の対象から外れていたため、OV と DV の表示を変えるという動きは、ブラウザベンダー側ではありませんでした。

EV と OV の違い

EV と OV はともに本物の確認をしますが、証明書の名義となる組織の実在は EV の方が厳しく行われます。例えば、OV では組織の設立日は確認しませんが、EV では確認し、設立から日が浅い会社で、かつ規格が定める基準を満たさない場合は、長年存在している会社よりも詳しく、例えば銀行口座の保有情報を調べたりしするなどして、実在を確認します。

目的に応じた証明書の使い分け

このように SSL/TLS サーバー証明書は、その種類に応じて認証レベルが異なるため、Web サイトや通信の目的に応じて、使い分けることをお勧めします。

例えば、イントラネットにあるサイトや、サーバーとサーバーの間の通信といった外部と遮断された環境であれば、DV でもよいかもしれませんが、不特定多数のユーザーが利用する公開サイトであれば、認証レベルが高い EV や OV がよいでしょう。認証レベルが高いサーバー証明書を使うことで、ユーザーに対して安心・安全を提供することができ、ひいては組織の信頼につながります。

なお、サーバー証明書は、インストールすれば、それでおしまいといったものではありません。申請→発行→設定→更新というライフサイクルがサーバー証明書にはあります。時には SSL/TLS 関連技術脆弱性が発見されたり、証明書の仕様が変更されることもあります。それらに適宜対応するとなると、手間も含めた管理・運用コストがかかるわけです。

従って、サーバー証明書は、そのライフサイクル管理のために必要な情報を発信し、電話、メール、チャット等による手厚いカスタマーサポートを提供する認証事業者から調達することが非常に重要となります。

その点、サイバートラストでは、証明書関連の動向や技術を含め、ライフサイクル管理に必要となる情報をメールや WEB で発信しています。

加えて、コミュニケーション手段として電話、メール、チャットなどを用意し、お客様の個別の疑問やお悩みに、その都度、わかりやすく対応いたします。

「もっと丁寧に」「もっとわかりやすく」をモットーに、きめ細やかなカスタマーサポートを提供しております。