2023 年 02 月 06 日

3 階層? 4 階層? サーバー証明書が正しく設定されているかを確認する二つの方法

Mozilla Root Store Policy の改定により、サーバー証明書において署名アルゴリズム SHA-1 による署名が禁止となります。iTrust SSL/TLS サーバー証明書に関しては、クロスルート用中間 CA 証明書 ※ がこれに該当するため、失効となる 2023 年 4 月 18 日までにクロスルート方式の 4 階層設定を 3 階層設定へ変更いただく必要があります。こういった機会やサーバーを運用していくうえで、サーバー証明書の設定が 3 階層で設定されているのか、またはクロスルート用中間 CA 証明書を含む 4 階層で設定されているのかなど、現在のサーバー証明書の設定状況がどうなっているかを確認したいことがあるかと思います。また、サーバー証明書の新規導入や更新、設定変更などをした際に、正しく設定できたかを確認したいこともあるでしょう。このような場合、どうすればサーバー証明書の設定を確認できるのでしょうか。

今回は、2 パターンのサーバー証明書の設定確認方法について、ご紹介していきます。そのなかで、クロスルート方式の 4 階層設定でご利用の場合の対応方法にも触れていきます。

- ※

- クロスルート用中間 CA 証明書とは従来の証明書階層で使用するルート証明書に加えて、別のルート証明書にも接続可能とする仕組みです。3 階層の設定では、「ルート証明書」→「中間 CA 証明書」→「サーバー証明書」の階層設定となり、クロスルート用中間 CA 証明書を設定している場合は、「ルート証明書」→「クロスルート用中間 CA 証明書」→「中間 CA 証明書」→「サーバー証明書」の 4 階層となります。

クロスルート用中間 CA 証明書の失効については、以下のお知らせをご覧ください。

「SSL サーバー証明書 導入サポートツール」による設定状況の確認方法

現在の設定状況が不明な場合や、設定変更後に証明書が正しく設定されているかを確認したい場合は、以下の「サーバー証明書の設定確認」ツールに FQDN を入力することで確認できます。

3 階層で設定されている場合、設定確認結果は以下のように表示されます。

設定確認結果 3 階層

iTrust EV SSL/TLS サーバー証明書[SHA-2] が 3 階層で正しく設定されています。

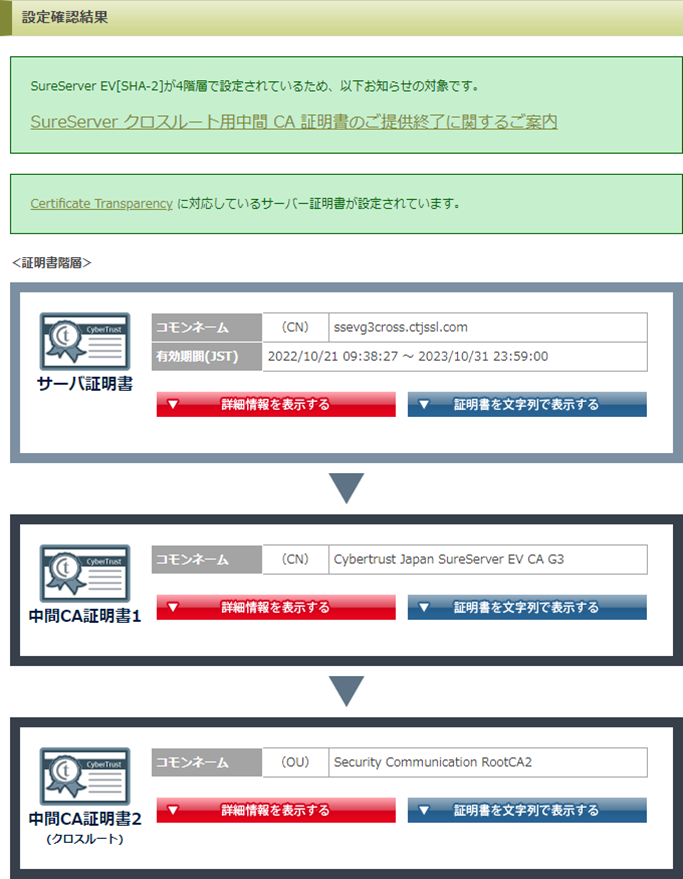

クロスルート用中間 CA 証明書をご利用で、4 階層で設定されている場合は、設定確認結果は以下のように表示されますので、案内に従って設定変更を行ってください。

設定確認結果

iTrust EV SSL/TLS サーバー証明書[SHA-2] が 4 階層で設定されているため、以下お知らせの対象です。

アクセス制限などにより「SSL サーバー証明書 導入サポートツール」が使えない場合

サーバーに対してインターネットからのアクセスがブロックされている場合は、「SSL サーバー証明書 導入サポートツール」での確認ができません。この場合は、対象のサーバーへのアクセスが可能な環境で、以下の OpenSSL コマンドを実行することでも確認ができます。

openssl s_client -connect < 確認先 FQDN>:443 -showcerts[ 例 ]

>openssl s_client -connect ssevg3.ctjssl.com:443 -showcerts

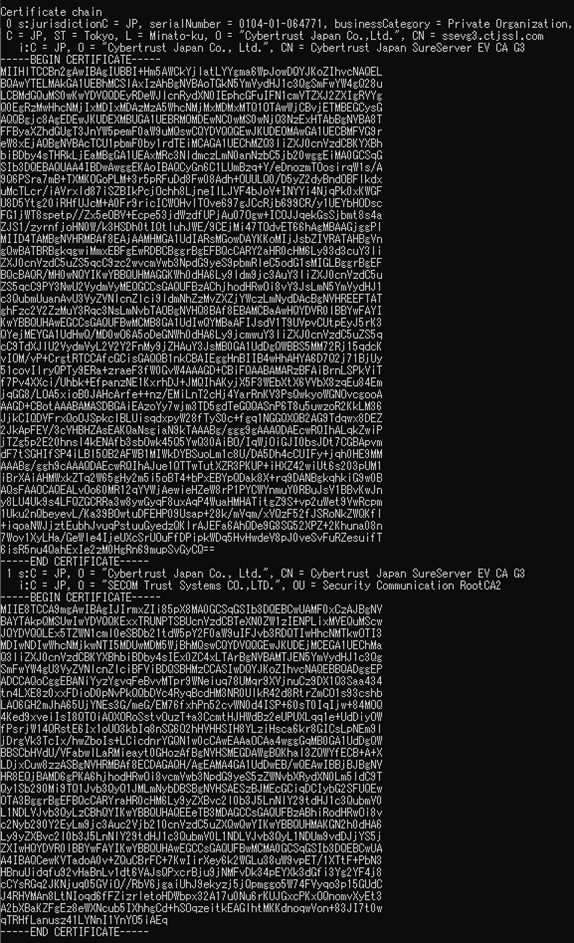

上記のコマンドを実行すると、以下のようなテキストが表示されます。

こちらの文字列は、サーバーに設定されている証明書の詳細を表示しています。行頭の数字は、それぞれの証明書が設定されていることを意味していて、階層によって下記のようなテキストが表示されています。

「0」:サーバー証明書

「1」:中間 CA 証明書

「2」:クロスルート用中間 CA 証明書

3 階層で設定されている場合

Certificate chain

0 s:C = JP, ST = ********* 以下証明書詳細 **********

1 s:C = JP, O = ********* 以下証明書詳細 **********

「0」~「1」までの記載なので、サーバー証明書と中間 CA 証明書が設定されていて、ルート証明書を含めて 3 階層設定であることがわかります。

4 階層で設定されている場合

Certificate chain

0 s:C = JP, ST = ********* 以下証明書詳細 **********

1 s:C = JP, O = ********* 以下証明書詳細 **********

2 s:C = JP, O = ********* 以下証明書詳細 **********

「0」~「2」までの記載なので、サーバー証明書と中間 CA 証明書に加え、クロスルート用中間 CA 証明書が設定されています。ルート証明書を含め、4 階層設定であることがわかります。

クロスルート方式の 4 階層から 3 階層への設定変更手順

4 階層設定から 3 階層設定への変更手順は、サーバーの環境によって異なります。ご利用のサーバーの種類をご確認のうえ、それぞれの環境のマニュアルなどを参考にして設定変更を行ってください。一部、Windows Server 上の IIS につきましては、手順書を用意しておりますので、以下のファイルを参照してください。

中間 CA 証明書 設定変更手順書(Microsoft IIS)はこちら

なお、Apache や nginx など、OpenSSL を利用するサーバーで、設定ファイルに中間 CA 証明書、およびクロスルート用中間 CA 証明書を連結したファイルを指定されている場合は、クロスルート用中間 CA 証明書を含まないファイルに差し替えてサーバーを再起動することで、3 階層設定への変更が完了します。

また、ロードバランサーなどのネットワーク機器にサーバー証明書を設定されている場合は、機器のマニュアルをご確認いただくか、ベンダー様にご相談ください。