2021 年 08 月 19 日

Web スキミングの危険性

~ EC サイト運営者がとるべき対策とは ~

EC サイトをはじめとするウェブサービスを狙った、ランサムウェア、SQL インジェクションによるサイバー攻撃やミドルウェアの脆弱性を悪用した不正アクセスなどの事案があります。

これらのサイバー攻撃の対策として、Web アプリケーションの脆弱性診断、OS やミドルウェアのセキュリティアップデートの適用、Web アプリケーションファイアウォールなどの利用が広がっています。

2021 年 3 月に、情報処理推進機構(IPA)が公表しました「情報セキュリティ 10 大脅威 2021」では、組織における脅威として「ランサムウェアによる被害」「標的型攻撃による機密情報の窃取」が上位にあがっており、共通点として脆弱性を狙った攻撃という点があります。

Web スキミングとは?

Web スキミングは、JavaScript を用いる手法で不正なスクリプトを Web アプリケーションに仕組み、EC サイトなどの利用者のクレジットカード番号や名義、有効期限、セキュリティコードなどの情報を窃取する攻撃手法です。2018 年に British Airways が被害を公表して世の中に知られるようになり、ウェブサイトやモバイルアプリから予約した約 40 万人分のカード情報が不正に収集されていました。日本国内においても同様と思われる被害が確認されています。

Web スキミングは、EC サイト運営事業者側に痕跡が残りにくく、カード会社や EC サイト利用者からの問い合わせではじめて発覚するケースがあり、被害が長期間におよぶ恐れがあります。

ウェブサイト運営者の脆弱性対策に関する BLOG で解説しましたが、ウェブサイトのセキュリティ対策については過半数以上が外部委託しており、ソフトウェアの定期的なアップデートやセキュリティ対策製品の利用などは過半数が実施しているものの「脆弱性(脅威や手口など)の最新情報取得」は半数が実施したことがありません。

Web スキミングによる攻撃だけではなく、脆弱性を悪用してシステムに侵入されて情報漏えいの被害に遭う恐れがありますので、適切な脆弱性への対応が行われなければ、すべてのウェブサイトに危険性があると言えます。

- ※

- ランサムウェア

「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせて作られた名称で、マルウェアの一種です。これに感染するとコンピュータ内のデータを暗号化しシステムを使用不能にして、この制限を解除するために攻撃者が身代金を支払うように要求します。 - ※

- SQL インジェクション

アプリケーションのセキュリティ上の不備を意図的に利用し、アプリケーションが想定しない SQL 文を実行させることにより、データベースシステムを不正に操作する攻撃方法のことです。

Web スキミングの仕組みとは?

Web スキミングの攻撃には幾つかの手法があります。1 つ目は、EC サイトを改ざんし、偽の決済ページに誘導してクレジットカード情報を窃取する方法です。この場合、決済ページでエラーメッセージが表示されますが、その後正規の決済サイトに戻され正規の決済手続きが行われ、購入商品が届くことでクレジットカード情報が盗まれたことに気づきにくいという点があります。

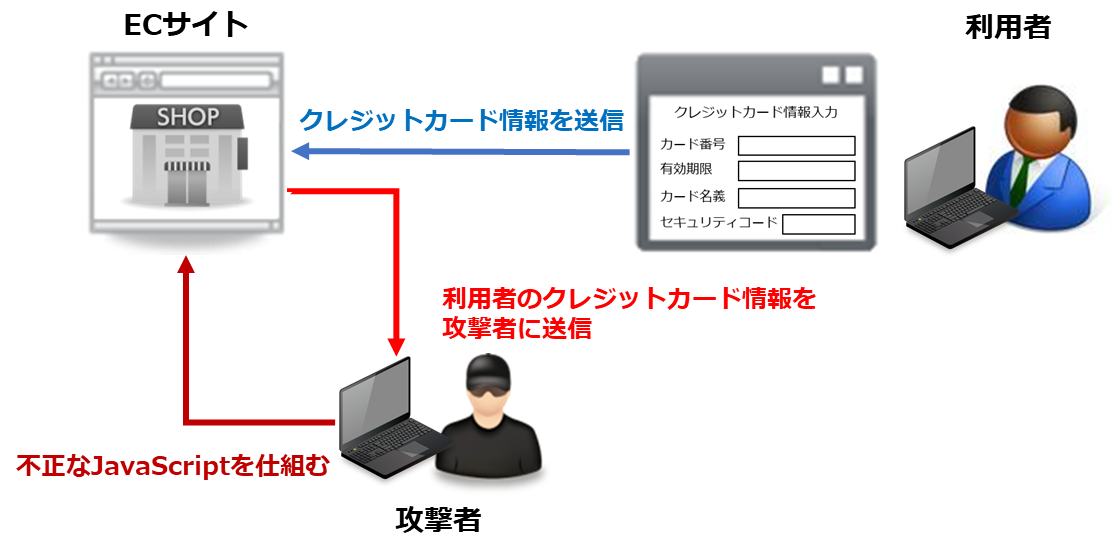

2 つ目は、EC サイトの脆弱性を悪用して侵入し不正な JavaScript を仕組み攻撃者へ情報を送信する手法です。

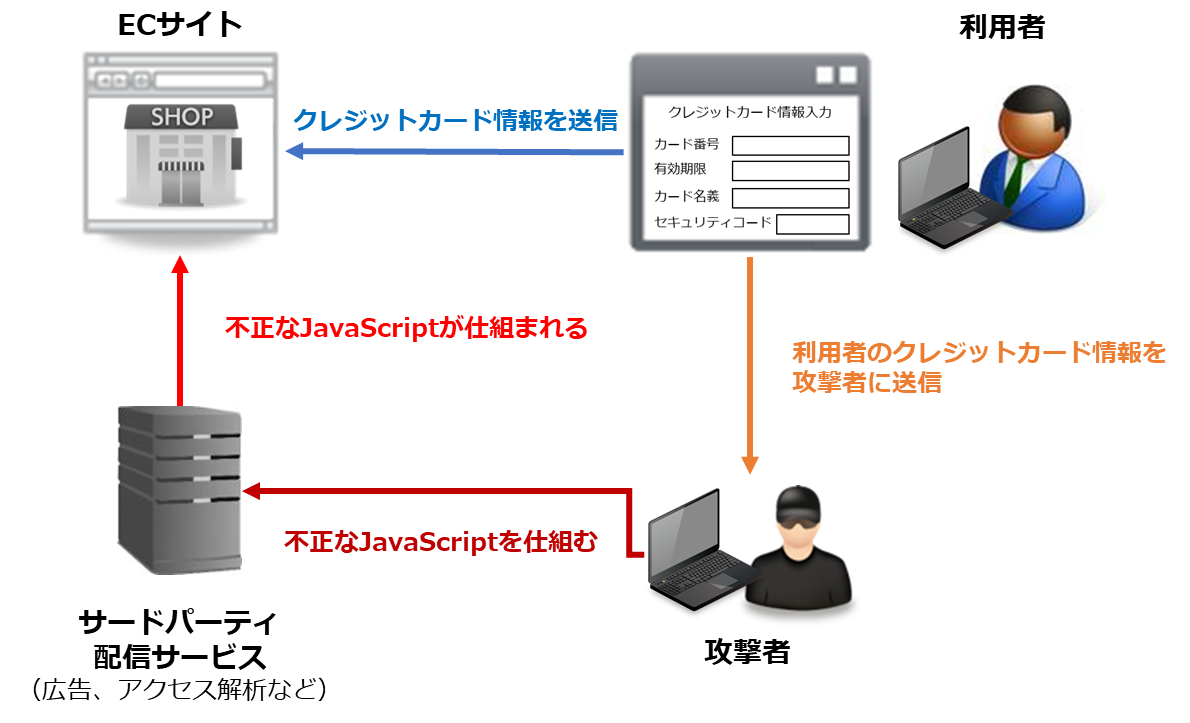

3 つ目は、広告やアクセス解析などの配信サービスなどの JavaScript スクリプト(サードパーティスクリプト)を呼びだす場合です。攻撃者はサードパーティの配信サービスなどに侵入し不正なコードを仕組みます。JavaScript は利用者のウェブブラウザ上で動作、送信されるもののため、EC サイトや決済代行サービスには痕跡が残らないため、被害に気づきにくい恐れがあります。

【EC サイトを改ざんし不正なスクリプトを仕組む】

攻撃者は、EC サイトのウェブサーバーに脆弱性を悪用する方法などによって侵入し JavaScript を改ざんして、Web スキミング用の不正な JavaScript を仕組みます。

【サードパーティの配信サービス等に不正なスクリプトを仕組む】

攻撃者は、サードパーティの配信サービスのサーバーに侵入し JavaScript を改ざんして、Web スキミング用の不正な JavaScript を仕組みます。

Web スキミングの対策とは?

Web スキミングは、OS やミドルウェア、Web アプリケーションなどの脆弱性を狙ってシステムに侵入され改ざんされるため、常に最新の状態にしておくことや、利用しているネットワーク機器に脆弱性が存在しないかを定期的な点検や診断をしておくことが重要です。また、管理者アカウントの認証強化も重要です。ID とパスワードのみによる認証ではセキュリティ対策として万全ではなく、パスワードリスト攻撃やブルートフォースアタックなどの攻撃手法を用いて入手した ID とパスワードが悪用されて不正アクセスに繋がる事案もあります。総務省が公開している「 テレワークセキュリティガイドライン 」では、システム・セキュリティ管理者が実施すべき対策として「多要素認証」の利用を基本対策として示しています。

サイバートラストでは、「SSL / TLS サーバー証明書 SureServer シリーズ 」をご利用中のお客様向けに、クラウド型自動脆弱性診断サービス「 サイバートラスト Web スキャナー 」をご提供しています。また、テレワークセキュリティガイドラインで、管理者が実施すべき基本対策にあげている多要素認証を実現する、 端末認証サービス「サイバートラスト デバイス ID」 を提供しています。

本記事に関連するリンク