2025 年 01 月 24 日

SaltTyphoon による米国の通信ハッキング

~ 2024 年 11-12 月の脅威動向と代表的な攻撃(前編) ~

2024 年 11-12 月の脅威動向を見るために、記事末尾で 11-12 月の代表的なインシデント・攻撃等を羅列しています。もちろんこれらは代表的なものであり、その他にも多くのインシデントが発生しています。

今回は 11-12 月に発生した中でも以下の二点を前編・後編にわけて解説します。

- SaltTyphoon による米国の通信ハッキング

- Blue Yonder がランサムウェアの攻撃に

1. 「Salt Typhoon」による米国の通信ハッキング

米国では 2024 年の 10 月以降、中国が背後にいると思われる「Salt Typhoon」による大手通信インフラの通信ハッキング・電話傍受などが行われたことが判明し、関連したアドバイザリや法律改正の話も出るなど話題になっています。本件は、日本でも「トランプ大統領候補・ヴァンス副大統領候補の電話通信が盗聴されていた」などと話題になったものですが、本質的には米国の全ての通信・電話が1年以上かけて傍受されていたというものでした。

本件は、いつもと書式を変えて時系列での出来事及び発表された物事を中心にまとめていきます。

1-1. Who(誰が)

Salt Typhoon ( 別名 Earth Estries(TrendMicro), FamousSparrow (ESET), Ghost Emperor (Kaspersky), UNC2286(Mandiant))

Salt Typhoon(別名 Earth Estries, FamousSparrow, GhostEmperor, UNC2286)は、中国が背後にいる脅威アクターだと言われています。

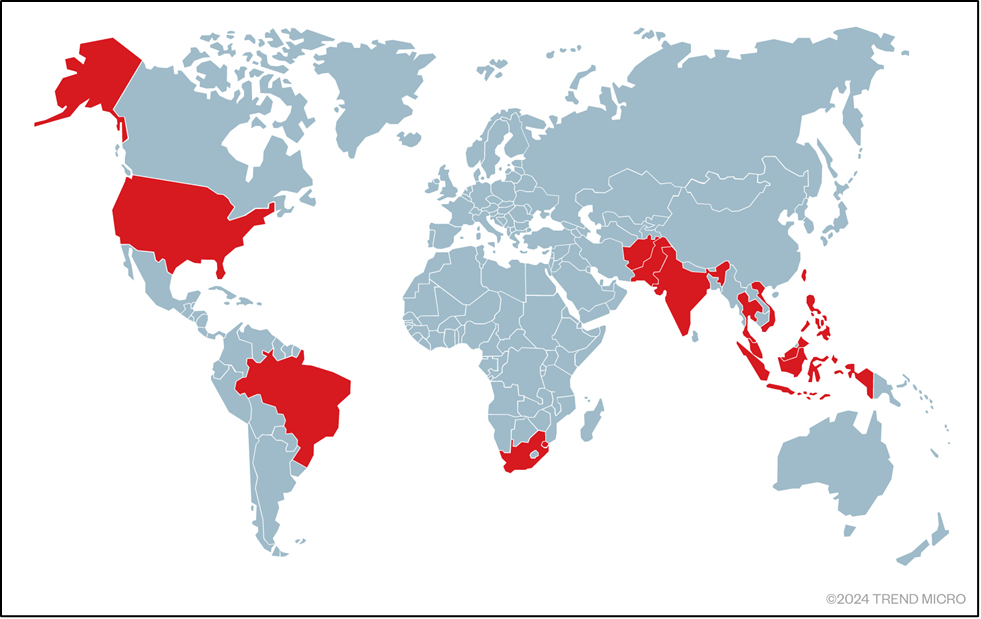

Salt Typhoon は TrendMicro の調査によると 2020 年頃から活動が観測されており、2024 年に活動が活発化しました。米国やアジア太平洋、中東、南アフリカの行政機関や通信業界に対する活動を展開しています。

Windows Management Instrumentation (WMIC) を介してコマンドを実行することや、永続性を確保するためにタスクスケジューラを利用することが観測されています。

また、TrendMicro の調査によると「GhostSpider」と呼ばれるマルウェアを活用し様々な脆弱性を悪用しています。

<参考情報>

- TrendMicro「 攻撃グループ「Earth Estries」が用いる C&C インフラやバックドア、サイバー諜報活動の実態を解明 」

- T-Mobile「An Update on Recent Cyberattacks Targeting the US Wireless Companies 」

- Picus Security「Salt Typhoon: A Persistent Threat to Global Telecommunications Infrastructure」

- Federal Communications Commission (FCC)「FACT SHEET: IMPLICATIONS OF SALT TYPHOON ATTACK AND FCC RESPONSE」

- Federal Communications Commission (FCC)「CHAIRWOMAN ROSENWORCEL ANNOUNCES AGENCY ACTION TO REQUIRE TELECOM CARRIERS TO SECURE THEIR NETWORKS」

- SecurtiyBoulevard「CISA and FCC Issue Urgent Call for Cyber Hardening for Communications Infrastructure」

- WaltStreetJournal「Dozens of Countries Hit in Chinese Telecom Hacking Campaign, Top U.S. Official Says」

1-2. When(いつ)

以下、時系列になります。

| 日時 | 内容 | 情報源 |

|---|---|---|

| 2020 年頃 | 行政機関やインターネットサービスプロバイダを長期に渡って攻撃。 | TrendMicro |

| 2022 年中頃 | 行政機関や通信事業社の提携先も標的に含めて攻撃。 | TrendMicro |

| 2023 年 | 米国連邦政府や軍事組織と提携するコンサルティング会社や NGO を攻撃。 | TrendMicro |

| 2024/09/26 | Wall Street Journal で「複数の米国プロバイダーが数ヶ月にわたって Salt Typhoon から攻撃を受けている」という記事が出された。 | Wall Street Journal |

| 2024/10/05 | Wall Street Journal で「Verizon、AT&T、Lumen Technologies など複数の米国企業が侵害された」という記事が出された。 | Wall Street Journal |

| 2024/10/07 | BleepingComputer でも「Verizon、AT&T、Lumen Technologies など複数の米国企業が侵害された」との情報が出始める。 | BleepingComputer1 |

| 2024/10/25 | FBI/CISA が「Joint Statement by FBI and CISA on PRC Activity Targeting Telecommunications」をリリース。 | FBI/CISA |

| 2024/11/13 | CISA・FBI が「Joint Statement from FBI and CISA on the People's Republic of China (PRC) Targeting of Commercial Telecommunications Infrastructure」をリリース | FBI/CISA |

| 2024/11/15 | T-Mobile が Wall Street Jounal の取材(「T-Mobile Hacked in Massive Chinese Breach of Telecom Networks」)に答える。 | Wall Street Journal |

| 2024/11/21 | Washington Post の記事で上院情報委員会の委員長で元通信ベンチャーキャピタリストのSen. Mark R. Warner 上院議員 ( 民主党 ) のインタビューを取り上げる。 | Washington Post |

| 2024/12/04 | CISA・FBI が共同で「Enhanced Visibility and Hardening Guidance for Communications Infrastructure」という、通信インフラストラクチャ管理事業者向けの共同勧告をリリース | FBI/CISA |

| 2024/12/04 | NBC ニュース「U.S. officials urge Americans to use encrypted apps amid unprecedented cyberattack」による FBI( 匿名 ) と CISA(Jeff Greene 氏 ) の記事が出る | NBC ニュース |

| 2024/12/10 | ロン・ワイデン上院議員(民主党、オレゴン州)が今回の件を受けて、米国の電話および無線通信ネットワークの安全を確保するための法案草案を発表 | RONWYDEN |

1-3. 時系列での詳細情報

ここでは、先述した時系列の詳しい情報を追っています。

1-3-1. 2023 年の調査情報

1. 概要

TrendMicro の調査によると、2023 年に SaltTyphoon(Earth Estries) が東南アジアの通信事業社を狙った攻撃において、新型バックドア「GHOSTSPIDER」の使用が確認されています。

さらに調査では、Earth Estries が用いる攻撃ツールとして、中国系 APT グループの間で共有されるバックドア「SNAPPYBEE(別称:Deed RAT)」や、クロスプラットフォーム対応バックドア「MASOL RAT」が特定されました。

Earth Estries は、2020 年頃から行政機関やインターネットサービスプロバイダを長期に渡って攻撃しています。2022 年の中頃には、行政機関や通信事業社の提携先も、標的に含めるようになりました。例えば 2023 年には、米国連邦政府や軍事組織と提携するコンサルティング会社や NGO を攻撃しました。Earth Estries の攻撃先は以下のようになります。

(画像は TrendMicro「 攻撃グループ「Earth Estries」が用いる C&C インフラやバックドア、サイバー諜報活動の実態を解明 」より引用)

1-3-2. 2024 年 9 月 -10 月の情報(Wall Street Journal/Bleeping Computer/CISA)

- Wall Street Journal の 2024/09/26 の記事 で「事情に詳しい関係者によると、Salt Typhoon がここ数カ月米国のインターネットプロバイダーに侵入している」というニュースが取り上げられました。この記事によると

- 捜査当局が「Salt Typhoon が Cisco のルータにアクセスしているか」を調査しているが、Cisco の広報担当者がこの件について調査中だと述べた上で「現時点では、Cisco のルーターが Salt Typhoon の活動に関係しているという兆候はない」と述べた

- Microsoft も捜査に協力しているが、内容についてはコメントを控えている

- Wall Street Journal の 2024/10/05 の記事 では更新情報として「Verizon、AT&T、Lumen Technologies など複数の米国企業が侵害された」としており、BleepingComputer の 2024/10/07 の記事 でも取り上げられています。

- CISA・FBI は 2024/10/25 に「Joint Statement by FBI and CISA on PRC Activity Targeting Telecommunications」をリリースしました。この中で

- 現在米国政府が、中国と関係のある脅威アクターによる商用通信インフラへの不正アクセスを調査している事

- FBI がこの分野を狙った特定の悪意ある活動を特定した後、FBI と CISA は、影響を受けた企業に直ちに通知・技術支援・情報の共有を行った事

- 調査は継続中であり、被害者の可能性があると考える場合には FBI または CISA に連絡して欲しい事

1-3-3. 2024 年 11 月の情報

- CISA・FBI が 2024/11/13 に「Joint Statement from FBI and CISA on the People's Republic of China (PRC) Targeting of Commercial Telecommunications Infrastructure」をリリースしました。この中で

- 米国政府が中華人民共和国(PRC)による通信インフラへの攻撃に関する継続的な調査を行っており、広範かつ重大なサイバースパイ活動が明らかになった。

- 中国系脅威アクターが複数の通信会社のネットワークに侵入し下記が判明した。

- 通話記録データの盗難。

- 主に政府や政治活動に携わる限られた数の個人のプライベート通信の侵害。

- 裁判所命令に基づく米国法執行機関の対象となった特定情報のコピーを可能にした。

- FBI と CISA は引き続き技術支援を提供し情報の共有と通信セクター全体のサイバー防御を強化するよう取り組んでいく。被害に遭った可能性があると考える組織は、FBI または CISA に相談して欲しい。

- T-Mobile(アメリカとヨーロッパで事業を展開している携帯電話事業者)が 2024/11/15 に Wall Street Jounal の取材(「T-Mobile Hacked in Massive Chinese Breach of Telecom Networks」)に答えました。その中で

- 現時点では T- モバイルのシステムとデータは重大な影響を受けておらず、顧客情報への影響の証拠もない

- 業界関係者や関係当局と連携し、引き続きこの攻撃を注意深く監視していく

- Cisco 製品の脆弱性から侵入が行われた可能性の指摘

- 今回の攻撃が単に Internet 回線だけに留まらず、携帯電話回線にアクセスがあった可能性もあり、攻撃者が通話記録やテキスト、一部の音声等を入手した可能性があることの指摘

- 米国と緊密な情報共有関係を維持している外国の通信会社もハッキング被害に遭っている可能性の指摘

- T-Mobile は 2024/11/27 に自社のブログ記事「An Update on Recent Cyberattacks Targeting the US Wireless Companies 」で今回の一連の攻撃に関して以下のような情報を出しています。

- 過去数週間以内に悪意のある人物により有線プロバイダーのネットワークからシステムへの侵入が試みられた事が検出された。

- これまでにこのような試みがあった例は無い。

- T-Mobile 社の防御により機密性の高い顧客情報が保護され、サービスの中断が防止され、攻撃の進行が阻止された。そのため攻撃者は機密性の高い顧客データ(通話、ボイスメール、テキストを含む)にアクセスでき無かった。

- プロバイダーのネットワークが侵害されたと判断したため、プロバイダーのネットワークへの接続を切断した。

- 現時点では、これらの攻撃者や他の攻撃者は当社のシステム内には確認されていない状態になっている。

- 攻撃者の身元が Salt Typhoon なのか他の類似グループなのかを特定はでき無いが、調査結果を政府に報告して評価を求めている。

- Washington Post の 2024/11/21 記事では上院情報委員会の委員長で元通信ベンチャーキャピタリストのSen. Mark R. Warner 上院議員 ( 民主党 ) の インタビューを取り上げました。

これによると Salt Typhoon は音声通話をリアルタイムで盗聴しており - FBI が特定し通報した被害者は 150 人未満で、殆どがワシントン DC 地域に居住していたこと

- これらの個人が電話やテキストメッセージを送った人々の記録は「数百万人」に上ること

- 今後もその数は劇的に増加する可能性があること

- Salt Typhoon はドナルド・トランプ大統領候補と J・D・バンス上院議員の携帯電話のほか、カマラ・ハリス副大統領の選挙運動関係者や国務省関係者の携帯電話も標的としていたこと。

- 通信システムに侵入したのは場合によっては 1 年以上も前だったため、今回の攻撃は選挙とは直接関係がないと思われること。

1-3-4. 2024 年 12 月の情報

- ここまでの Salt Typhoon の情報を受け、2024/12/04 に CISA・FBI が共同で「Enhanced Visibility and Hardening Guidance for Communications Infrastructure」という、通信インフラストラクチャ管理事業者向けの共同勧告を出しました。

この中では主に - デバイスのパッチ適用とアップグレードを迅速に行う。

- 未使用や認証されない・暗号化されていないプロトコルをすべて無効にする。

- 管理接続と特権アカウントの制限。

- パスワードを安全に使用し、保管する。

- 強力な暗号化のみを使用。

- すべての構成変更と管理接続をログに記録

- 構成等の予期しない変更があった場合に警告を出すようにする

- 2024/12/04 の NBC ニュース「U.S. officials urge Americans to use encrypted apps amid unprecedented cyberattack」によると FBI( 匿名 ) と CISA(Jeff Greene 氏 ) が、通信会社が侵入の危険から逃れることは不可能だと述べ、通信傍受の可能性を避けたい米国民に下記を推奨しました。

- End-to-End の暗号化されたメッセージングアプリ(Signal や WhatsApp、Google Message, iMessage など)の使用

- タイムリーな OS アップデート

- アカウントの多要素認証

- 2024/12/10 に、ロン・ワイデン上院議員(民主党、オレゴン州)が中国政府のハッカーによる米国の通信システムへの大規模な侵入を受けて、米国の電話および無線通信ネットワークの安全を確保するための 法案草案を発表しました 。

1-4 技術情報

「Salt Typhoon」は Initial Access( 初期アクセス ) では以下のように様々な脆弱性を悪用しています。脆弱なサーバを掌握した後、「WMIC.exe」や「PSEXEC.exe」などを用いて水平移動(Lateral Movement)を行いました。さらに「GHOSTSPIDER」のようなバックドア型マルウェアを実行し、長期間の持続性を担保していました。

1-4-1 脆弱性情報

| CVE | CVSS | 内容 |

|---|---|---|

| CVE-2023-46805 | NVD: 8.2 High CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:L/A:N |

Ivanti Connect Secure/Policy Security(VPN 製品 ) の認証迂回の脆弱性 |

| CVE-2024-21887 | NVD: 9.1 Critical CVSS:3.1/AV:N/AC:L/PR:H/UI:N/S:C/C:H/I:H/A:H |

Ivanti Connect Secure/Policy Security(VPN 製品 ) のコマンドインジェクションの脆弱性 |

| CVE-2023-48788 | NVD: 9.8 Critical CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H |

Fortinet FortiClientEMS でのリモートコード実行脆弱性 |

| CVE-2022-3236 | NVD: 9.8 Critical CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H |

Sophos Firewall でのコードインジェクションの脆弱性 |

| CVE-2021-26855 | NVD: 9.1 Critical CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:N | ProxyLogon(複数の脆弱性を利用することにより、Microsoft Exchange サーバ上でリモートコード実行が可能になる脆弱性) |

| CVE-2021-26857 | NVD: 7.8 High CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H | ProxyLogon(複数の脆弱性を利用することにより、Microsoft Exchange サーバ上でリモートコード実行が可能になる脆弱性) |

| CVE-2021-26858 | NVD: 7.8 High CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H |

ProxyLogon(複数の脆弱性を利用することにより、Microsoft Exchange サーバ上でリモートコード実行が可能になる脆弱性) |

| CVE-2021-27605 | NVD: 4.3 Medium CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:U/C:L/I:N/A:N |

ProxyLogon(複数の脆弱性を利用することにより、Microsoft Exchange サーバ上でリモートコード実行が可能になる脆弱性) |

1-4-2 IoC

IoC は TrendMicro のサイトの こちらから ダウンロードできます。

1-5 今回の事件の影響

今回の事件により、米国で法律が新たに追加される可能性があります。

また、End-to-End の暗号化されたメッセージングアプリ(Signal や WhatsApp、Google Message, iMessage など)の使用も実際に進んでおり、著者が知る外資系企業でも今後は会社で使用するメッセージングアプリの見直しがされるとのことでした。

他にも、今回の件で CISA から出された「Enhanced Visibility and Hardening Guidance for Communications Infrastructure」という、通信インフラストラクチャ管理事業者向けの共同勧告に関しては、一般の企業でも参考になることが多いのでは無いかと思いますので、目を通しておくことをお勧めします。

1-6. 参考情報

- TrendMicro「 攻撃グループ「Earth Estries」が用いる C&C インフラやバックドア、サイバー諜報活動の実態を解明 」

- TrendMicro「Game of Emperor: Unveiling Long Term Earth Estries Cyber Intrusions - Indicators of Compromise」

- Wall Street Journal「China-Linked Hackers Breach U.S. Internet Providers in New ‘Salt Typhoon’ Cyberattack 」

- Wall Street Journal「U.S. Wiretap Systems Targeted in China-Linked Hack」

- BleepingComputer「AT&T, Verizon reportedly hacked to target US govt wiretapping platform」

- FBI/CISA「Joint Statement by FBI and CISA on PRC Activity Targeting Telecommunications」

- FBI/CISA「Joint Statement from FBI and CISA on the People's Republic of China (PRC) Targeting of Commercial Telecommunications Infrastructure」

- Wall Street Journal「T-Mobile Hacked in Massive Chinese Breach of Telecom Networks」

- T-Mobile「An Update on Recent Cyberattacks Targeting the US Wireless Companies 」

- WashingtonPost「Top senator calls Salt Typhoon ‘worst telecom hack in our nation’s history’」

- CISA/FBI「Enhanced Visibility and Hardening Guidance for Communications Infrastructure」

- NBC News「U.S. officials urge Americans to use encrypted apps amid unprecedented cyberattack」

- RONWYDEN「Wyden Releases Draft Legislation to Secure U.S. Phone Networks Following Salt Typhoon Hack」

- Picus Security「Salt Typhoon: A Persistent Threat to Global Telecommunications Infrastructure」

- Federal Communications Commission (FCC)「FACT SHEET: IMPLICATIONS OF SALT TYPHOON ATTACK AND FCC RESPONSE」

- Federal Communications Commission (FCC)「CHAIRWOMAN ROSENWORCEL ANNOUNCES AGENCY ACTION TO REQUIRE TELECOM CARRIERS TO SECURE THEIR NETWORKS」

- SecurtiyBoulevard「CISA and FCC Issue Urgent Call for Cyber Hardening for Communications Infrastructure」

- WaltStreetJournal「Dozens of Countries Hit in Chinese Telecom Hacking Campaign, Top U.S. Official Says」

この記事の著者

OSS/ セキュリティ / 脅威インテリジェンスエバンジェリスト

面 和毅