2020 年 09 月 03 日

VPN 機器の脆弱性を悪用したサイバー攻撃 ~ ソフトウェア更新の徹底と多要素認証の活用を

約 53 %の企業や組織が「新型コロナウイルス感染拡大を機に」テレワークを実施

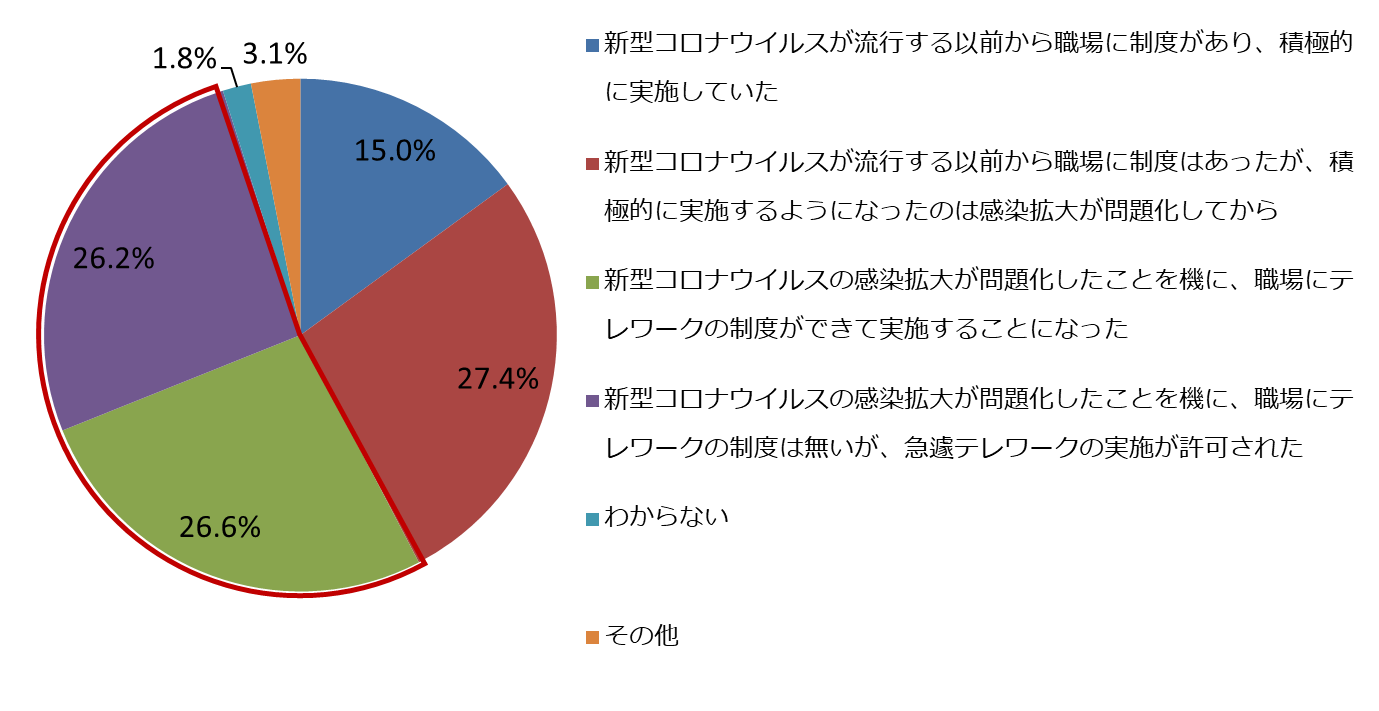

新型コロナウイルス感染症の感染防止を契機に、テレワーク(在宅勤務)を実施し、現在も継続している企業が多いのではないかと思います。一般社団法人日本スマートフォンセキュリティ協会(JSSEC)が、緊急事態宣言中の 5 月にアンケート調査した結果では、約 53 %の企業や組織が「新型コロナウイルス感染拡大を機に」、職場に「テレワーク制度ができて実施」「テレワーク制度はないが急遽テレワークの実施が許可された」と回答し、急遽テレワークを実施していることが伺えます。

(出典)2020 年 7 月:日本スマートフォンセキュリティ協会「テレワーク状況とセキュリティに関するアンケート調査レポート 」

テレワークで多くの企業が VPN 機器を利用

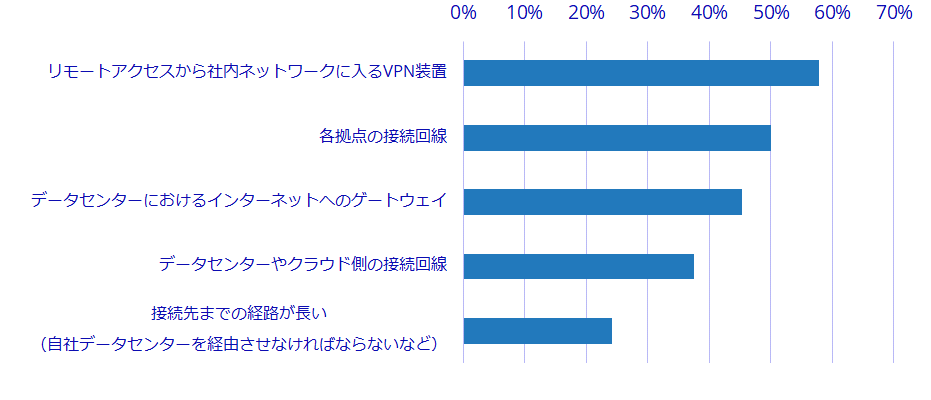

IDC Japan が 8 月に発表した「国内ネットワークサービス利用動向に関する企業アンケート調査」によると、新型コロナウイルス感染症の影響で多くの企業が在宅勤務を実施する中、リモートアクセス環境の整備が課題となっていることが明らかになりました。

約 4 社に 1 社は「トラフィックの増加」(26.0%)を挙げ、在宅勤務を行う従業員の増加によって、これらを課題と捉える企業が増加したと IDC Japan は分析しています。さらに「トラフィックの増加」を課題と回答した企業に、トラフィックの増加におけるボトルネックは何かを尋ねたところ、最も多かったのが「リモートアクセスのための VPN 装置」(57.8%)でした。

(出典)2020 年 8 月:IDC Japan「国内ネットワークサービス利用動向に関する企業アンケート調査 」

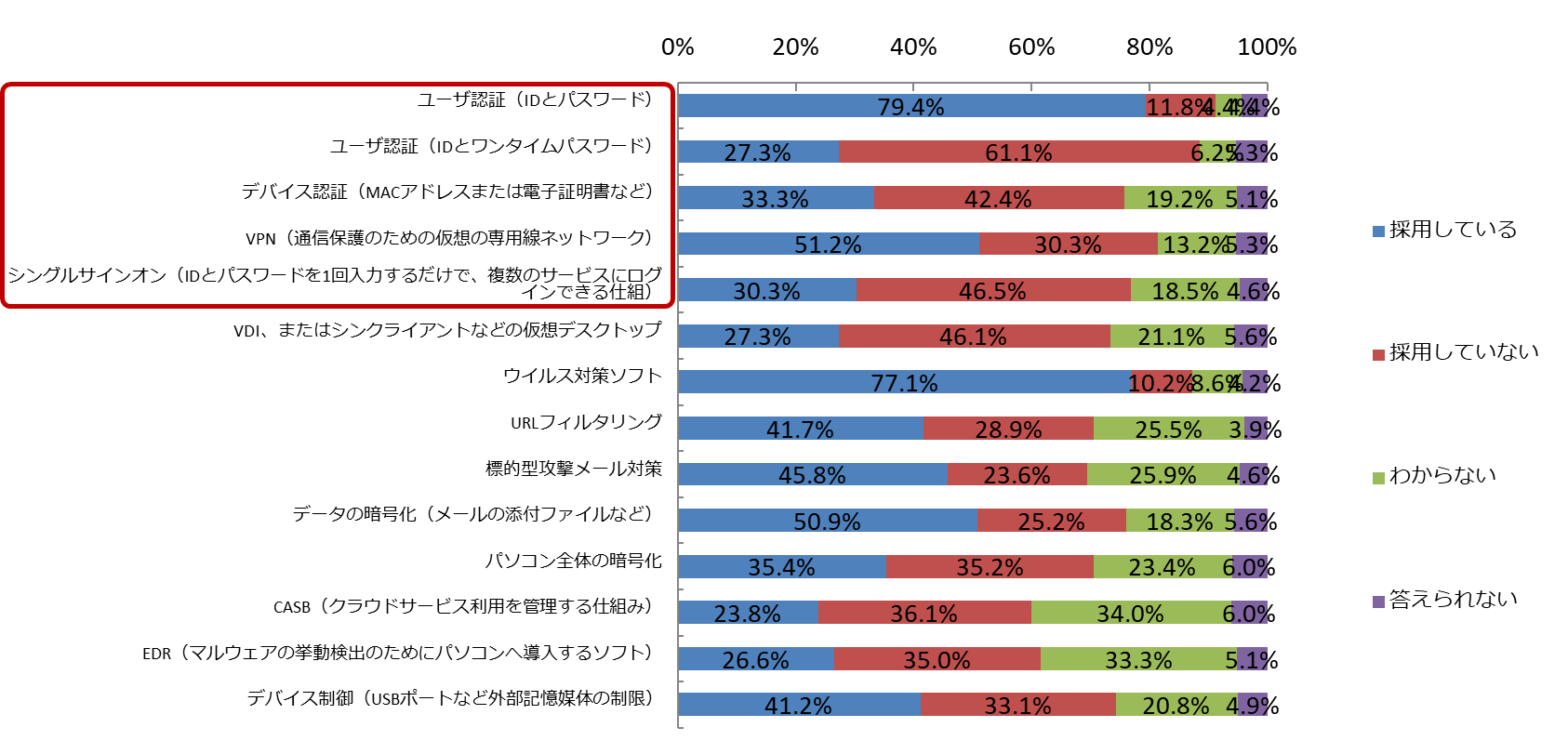

また、JSSEC のアンケート調査のテレワーク時のセキュリティ対策については、ID とパスワードによる認証が最も多く、次いで VPN を採用しているという回答が多く、急遽テレワークを実施するなかで VPN 機器を利用する企業が多かったと推測できます。

VPN 機器の脆弱性放置による情報漏えい

VPN の脆弱性を悪用するサイバー攻撃による情報流出についてのニュースでも、テレワークの拡大により VPN の広がりによるものと報道されています。該当の VPN 機器の欠陥が改修された修正プログラムは、2019 年春にすでに公開されており更新するよう求めていましたが、更新されないまま放置されていたことによって、今回不正ログインされ、ユーザー情報やパスワードが流出したようです。

ソフトウェアを常に最新の状態にしておくことや、利用しているネットワーク機器に脆弱性が存在しないかを定期的に点検しておくことが重要です。また、今回のように脆弱性を悪用されないように、ID とパスワードのみによる認証ではなく、電子証明書による多要素認証などを利用することが対策となります。

サイバートラストではこれらの課題に対応するために、脆弱診断サービスや端末認証サービス「サイバートラスト デバイス ID」などを提供しております。

ID/パスワードのみの認証方式を用いると、許可されていない端末や悪意ある第三者からの不正な接続が行われ、脆弱になりえます。

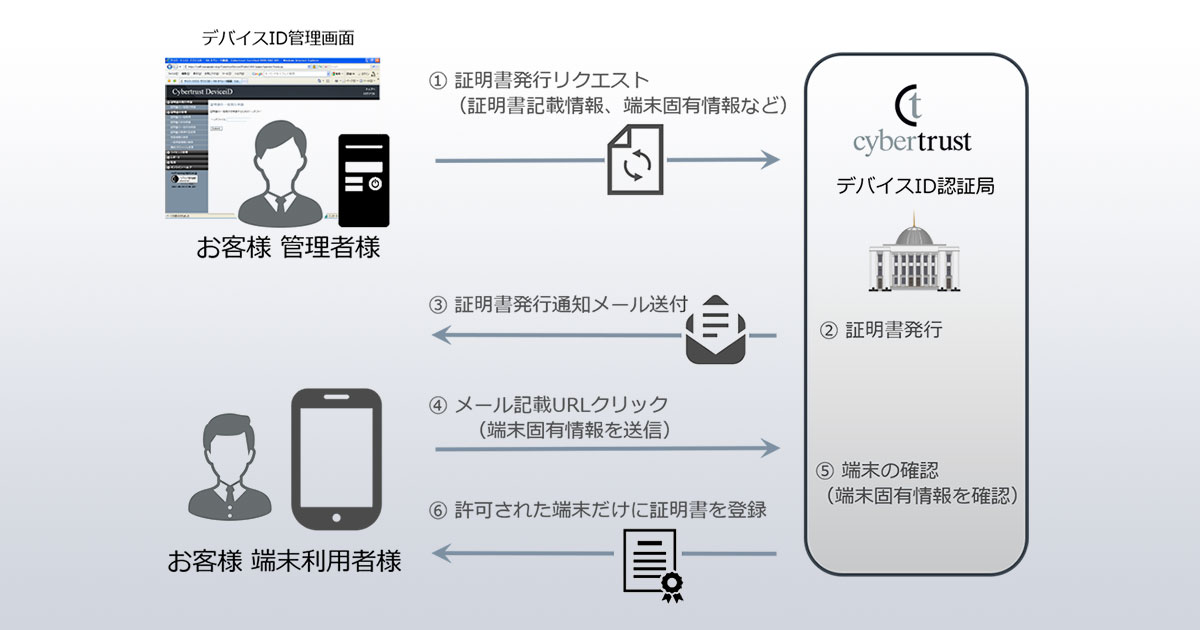

「サイバートラスト デバイス ID」は、端末識別情報を確認し、管理者が許可した端末にのみデバイス証明書を登録することによって、厳格な端末認証が可能なデバイス証明書発行管理サービスです。

Windows、Mac、iPhone、iPad、Android 搭載端末、Chromebook など幅広い端末に対応しています。

多くの VPN 機器は、デバイス証明書による認証方式に対応しています。デバイス証明書を活用した端末認証によって安全な VPN 接続を制御し、許可された端末のみがアクセス可能でき不正な機器の接続を防止。利便性を損なわずセキュリティ強度を高めることが可能です。