2020 年 12 月 07 日

電子契約サービスや特別定額給付金を騙るフィッシングメールに注意

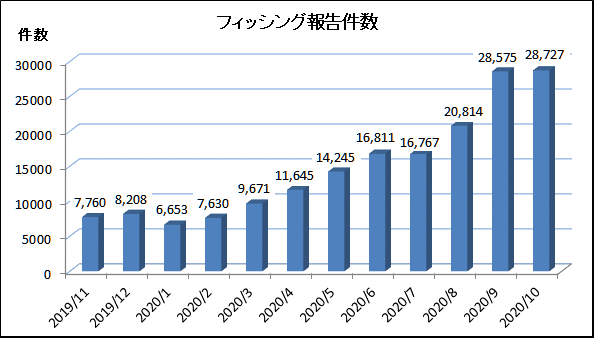

フィッシング対策協議会は、毎月同協議会に寄せられるフィッシング詐欺に関する報告を公表しています。2020 年 11 月に公表した、月次報告書「2020/10 フィッシング報告状況 」によると、報告件数は前月より 152 件増加し 28,727 件となっています。

報告内容によると、Amazon、三井住友カード、楽天、MyJCB、総務省(特別定額給付金)などを騙るフィッシングメールが繰り返し大量送信されており、なりすましに利用された企業・団体名は上位 5 つの名称で報告数全体の約 90% を占めています。また、フィッシングメールは正規ドメインをかたるものもあったと報告されています。

これら大量配信メールの 4 割近くが、差出人メールアドレスに正規サービスのドメインをかたる「なりすまし」メールでした。特に総務省になりすまして送信された特別定額給付金に関する通知を装うフィッシングについては、毎日のように新しく稼働を始めたフィッシングサイトへ誘導するフィッシングメールの送信が続いており、対象となる利用者層も非常に広いことから、今後も注意が必要です。

フィッシング対策協議会 月次報告書「2020/10 フィッシング報告状況」より引用

また、フィッシングメール対策として、送信ドメイン認証技術である DMARC ※1 を導入することで正規送信者からのメールであるか検証可能で、対策として普及が望まれると報告されています。

このようにフィッシングメールの報告が急増していますが、標的型のフィッシングである「スピアフィッシング」による事例も発生しています。スピアフィッシングはフィッシングの一種ですが、攻撃範囲や攻撃精度に違いがあります。

「スピアフィッシング」の脅威と対策とは

フィッシングは標的を絞らず広範囲に攻撃を行うのに対して、スピアフィッシングは特定の個人や組織を標的にしていることや事前に情報収集を行ったうえで標的を定めて攻撃するため精度が高いという特性を持っています。

スパムメールなど不特定多数を対象としたメールを受信者が開封する割合は 3% であるのに対し、スピアフィッシングの場合は 70% にも上ります。また、メールを開封した半数の受信者が 1 時間以内に本文中のリンクをクリックしているということです。

そして、スピアフィッシング攻撃と見抜けない場合、情報漏えいが表面化して初めて気づくという事態も起こり得ます。

FireEye「 スピア・フィッシング攻撃の実際のリスク 」より引用

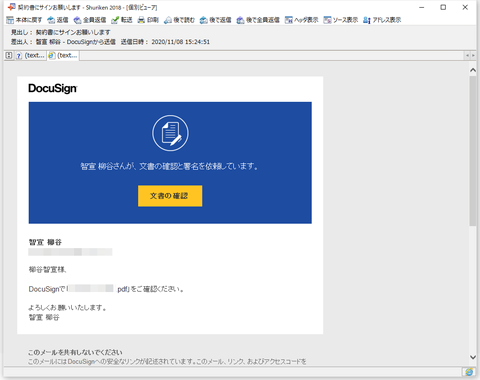

最近は、電子契約サービスのブランド名称を騙り、オンラインストレージサービスである Google ドライブを悪用したフィッシングメールも増えており、業務上と取引を装ったスピアフィッシング詐欺にも利用されています。

メールからのリンク先は、Google ドライブにあるファイルにリンクされているため、迷惑メールフィルター機能で検知されない場合があります。

(出典)Internet Watch

この Google ドキュメントには、フィッシングサイトへのリンクが貼られており、普段から利用しているサービスですとリンク先ページで ID、パスワードを入力してしまう可能性があります。

また、他のクラウドサービスで同じパスワードを使用している場合には、二次的被害を起こす可能性もありますので注意が必要です。

それでは、このようなフィッシング詐欺にはどのように対策をすれば良いのでしょうか。基本的に ID、パスワードのみでの認証ではなく、多要素認証により防ぐことが重要です。

多要素認証は、以下のようなサイバー攻撃の対策に有効です。

- フィッシング

- スピアフィッシング

- キーロガー

- クレデンシャルスタッフィング

- ブルートフォースアタック

- 中間者攻撃

クラウドサービスでは、一般的に二段階認証を提供している場合がありますが、企業や組織が扱う情報は機密性が高く、このような情報へのアクセスにはより強固で安全な多要素認証を利用することが重要です。

多要素認証とは、知識もしくは、生体情報と、所有のいずれか 2 種類以上を組み合わせて認証を行うものです。

| 認証要素 | 代表例 | 想定される攻撃や課題 |

|---|---|---|

| 知識 | PIN 、パスワード、パスフレーズ | パスフレーズ 総当たり攻撃、辞書攻撃、漏洩パスワードの悪用 |

| 生体 | 顏、指紋、静脈 | 他人誤認識があり、確率的で確定的でない、漏洩した場合の代替がない |

| 所有 | PKI、ハードウェアトークン、ワンタイムパスワード生成トークン | 盗難、紛失の際、失効する仕組みが必要 |

これらを複数組み合わせることで単一の要素の課題を補完でき、所有+知識もしくは所有+生体で多要素認証を構成する例があります。万一、パスワードもしくは生体情報が漏洩しても、所有物がなければ認証を成功させることができません。所有物で、PKI(電子証明書)やハードウェアトークンを利用する場合、必ず PIN を入力するように設定しておけば、より認証を強化することができます。また、PIN はネットワークを流れるデータではないため、PIN が外部に漏えいする可能性は極めて低く、より強固な認証を実現することができます。

サイバートラストでは、厳格な端末認証を可能にする「サイバートラスト デバイス ID」を提供しています。管理者が指定した端末にのみデバイス証明書を登録し、かつ一度登録されたデバイス証明書の複製や取り出しができない仕組みを Windows、macOS、iOS、Chromebook などで実現したデバイス証明書発行管理サービスです。

多くのシングルサインオンサービス(SSO)では、デバイス証明書による認証方式に対応しています。デバイス証明書を活用した端末認証によって安全に許可された端末のみがアクセスでき、不正な機器の接続を防止し、利便性を損なわずセキュリティ強度を高めることが可能です。

- ※1

- DMARC(ディーマーク)とは: Domain-based Message Authentication, Reporting, and Conformance の頭文字で、電子メールにおける送信者のなりすましやメール内容の改ざんといった不正を防ぐことを目的とした、送信ドメイン認証技術の 1 つ。