2026 年 01 月 15 日

BtoC で利用拡大し始めた "パスキー" は企業や組織の認証にも活用できるのか?

2025 年はインターネット経由で証券口座の不正アクセスが相次ぎ、1 月~12 月の 1 年間で 9,752 件 (7,393 億円 ※ 2026 年 1 月発表、金融庁HP より) に達し、社会問題となりました。

2025 年 10 月に金融庁が公開している「金融商品取引業者等向けの総合的な監督指針」の中で、不正アクセス対策としてフィッシング耐性のある認証方式を採用した多要素認証が義務化されたことを受け、証券会社を含む金融商品取引業者では従来のワンタイムパスワードなどの認証方式からパスキーへの移行および利用者への多要素認証を義務化する動きとなりました。

今回はパスキー認証の仕組みを織り交ぜながら、企業や組織がパスキー導入時に留意しなければならないポイントを解説します。

パスキーがあれば安心?悪用されるユースケースも ...

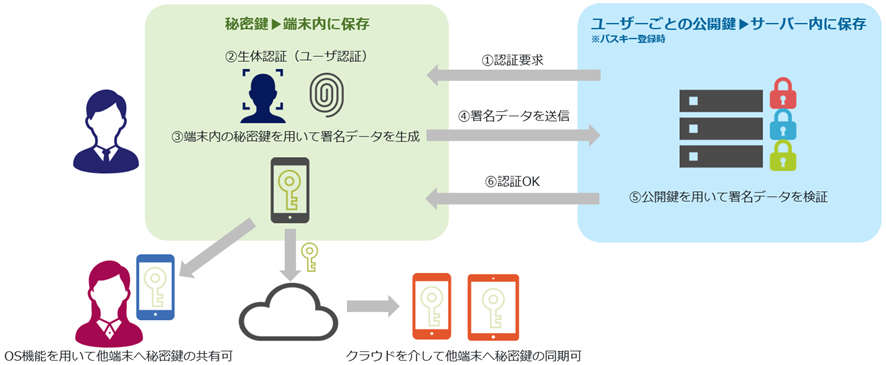

パスキーは、FIDO アライアンス※1が策定した FIDO 標準に基づく認証資格情報(FIDO クレデンシャル)の総称であり、公開鍵暗号方式を用いてアプリや Web サイトへのログインを行います。利用者は、指紋や顔認証などの生体認証や、端末の PIN・パターンロックなど、端末のロック解除と同様の操作でログインを行います。

- ※1

- FIDO アライアンスとは: Fast IDentity Online の略で、パスワードに依存しない安全で簡単なオンライン認証を実現するため、指紋や顔などの生体認証や PIN コードを用いた新しい認証規格を策定・普及させる非営利の国際団体。

従来のパスワード認証と異なり、パスワード入力・保存が不要および偽サイト(フィッシングサイト)では認証が成功しない仕組みとなっているため、不正アクセス対策として今注目を集めている認証方式です。

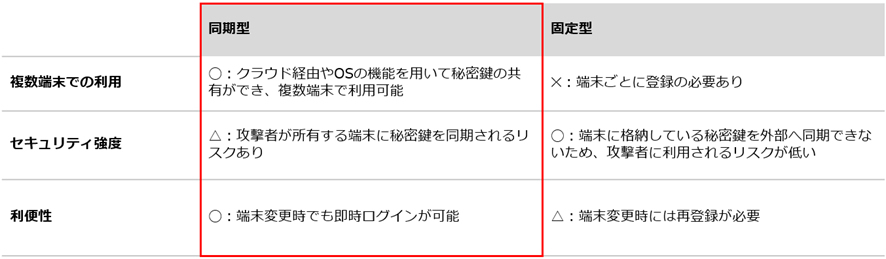

このパスキーには大きく分けて「同期型」と「固定型」の2種類があります。

同期型・固定型の違いとセキュリティ強度比較

同期型パスキーは、iCloud キーチェーン や Google パスワードマネージャー のような仕組みを通じてクラウド上で暗号化され、同一アカウントに紐づく複数のデバイス間で自動的に同期されます。そのため、スマートフォン・PC・タブレットなど端末を問わず利用でき、利便性が高いのが特長です。

一方で、固定型パスキーは特定のデバイス内に秘密鍵が保持されるタイプで、同期やクラウド共有を行いません。セキュリティキー(例:YubiKey など)や FIDO2 対応デバイスで利用されることが多く、デバイスから秘密鍵が流出しないため、より堅牢なセキュリティを実現できます。

金融庁の監督指針において、フィッシング耐性のある認証方式の一例としてパスキーが挙げられていますが、証券口座などへの不正アクセスとしては同期型パスキー利用が拡大しています。同期型のパスキーの場合、利用者の操作ミスや第三者からの不正な誘導により、意図しない端末によってパスキーが悪用されるケースがあります。

Apple、Google、Microsoft などのプラットフォーマーでは、クラウド経由で秘密鍵を同期する機能を提供しているため、端末を入れ替えても、プラットフォーマー側のアカウント設定をするだけで即時にパスキーを活用したログインを可能とします。

以下、各プラットフォーマー端末における秘密鍵の同期設定箇所を紹介します。

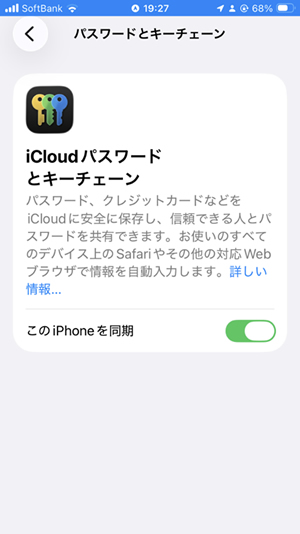

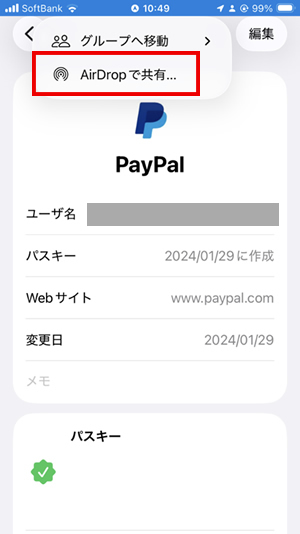

【Apple】

iCloud キーチェーンを使用することで、同じ Apple Account でサインインしている端末間でパスキーを同期することができます。

- 「設定」アプリを開き、Apple Account(自分の名前など)をタップ

- 「iCloud」->「パスワードとキーチェーン」を選択

- 「この iPhone を同期」(デフォルトでオン)

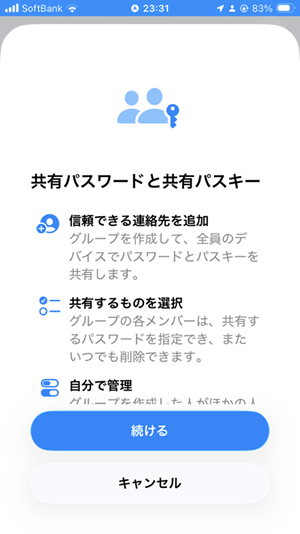

さらに OS 機能として、AirDrop などを利用して家族や友人などへ秘密鍵を共有することも可能です。

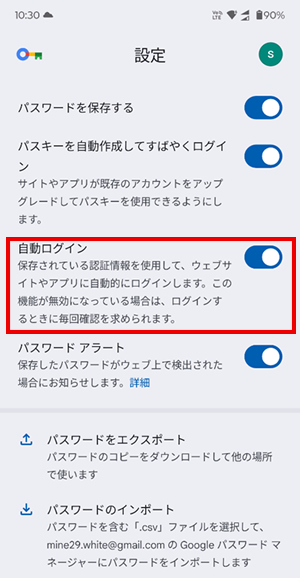

【Google】

Google パスワードマネージャーを通じてパスキーが保存・同期されます。

- 「設定」アプリを開き、「パスワード、パスキー、アカウント」をタップ

- 「Google」の「開く」をタップ

- 「Google パスワード マネージャー」->「設定」をタップ

- 自動ログイン」(デフォルトでオン)

OS 機能として、家族や友人などへ秘密鍵を共有することも可能です。

個人利用として利便性の高いパスキーですが、上記で紹介したように企業や組織が管理していない端末へ利用者が勝手に秘密鍵を共有されてしまうシャドー ITのリスクや、攻撃者がプラットフォーマー側のアカウント(Apple Account や Google アカウントなど)情報を窃取し、攻撃者の端末に秘密鍵が同期されてしまうパスキーハイジャックのリスクがあるため、対策が必要となります。

パスキーの秘密鍵の同期リスク対策とそれ以外のリスクとは?

企業や組織でパスキーによる認証を導入する場合、管理する端末以外に秘密鍵を同期されないよう、この同期機能を制限する必要がありますが、前段で紹介した同期設定がデフォルトで有効となっている設定を端末の利用者任せにしてしまうのは現実的ではないため、基本的にはMDM(Mobile Device Management)で同期機能を制限することが必要となります。

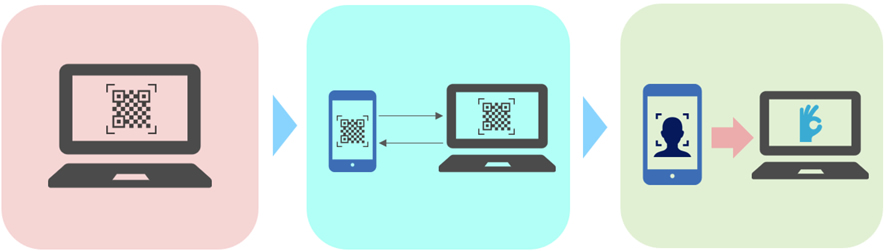

また、パスキー認証の場合、クロスデバイス認証※2という機能を悪用した不正アクセスおよび攻撃者の端末を不正に追加登録されてしまうリスクがあります。

- ※2

- パスキー認証においてパスキーを持たない PC から、認証可能なデバイス(例:スマートフォン)へ安全に認証を委譲する仕組みです。

【クロスデバイス認証のフロー例】

- PC でサービスにアクセス

銀行ウェブサイトにアクセスし、「パスキーでログイン」を選択すると、画面に QR コードが表示されます。 - スマートフォンで QR コードの読み取り

パスキーを登録済みスマートフォンのカメラアプリなどで、PC 画面の QR コードを読み取ります。 - 端末間の接続

Bluetooth が自動で検知され、スマートフォンと PC の近接性を確認します。 - スマートフォンで認証

画面に生体認証(指紋 / 顔認証)または PIN が求められるので、承認します。 - ログイン完了

認証が成功すると、PC の銀行サイトに自動的にログイン

【クロスデバイス認証の攻撃例】

- 利用者をフィッシングサイトに誘導し、そこで得た ID とパスワードを用いて正規サイトへログイン。

- 正規サイトにてクロスデバイス認証として QR コード表示。この QR コードをフィッシングサイト上で表示。

- 利用者がフィッシングサイト上で表示された QR コードをパスキーが登録されているスマートフォンで読み取り

- 攻撃者がアクセスしている正規サイトにてログイン成功

パスキー認証のリスク対策まとめ

- 秘密鍵の同期 / 共有 → 管理者が MDM の機能を用いて同期機能を制限

- クロスデバイス認証 → 近隣性の機能を用いて第三者の不正な認証を防止

管理する端末でのみ認証を可能とするサイバートラストが提供するクライアント証明書サービス

パスキーはフィッシング対策として非常に強力ですが、ここまで解説してきたように秘密鍵がクラウド経由で同期できてしまい、組織が管理していない私物端末や第三者の端末にコピーされてしまう構造的なリスクを抱えています。

これは、組織の情報資産へアクセスする端末を厳格に特定・制限したい企業にとって大きな課題と言えます。

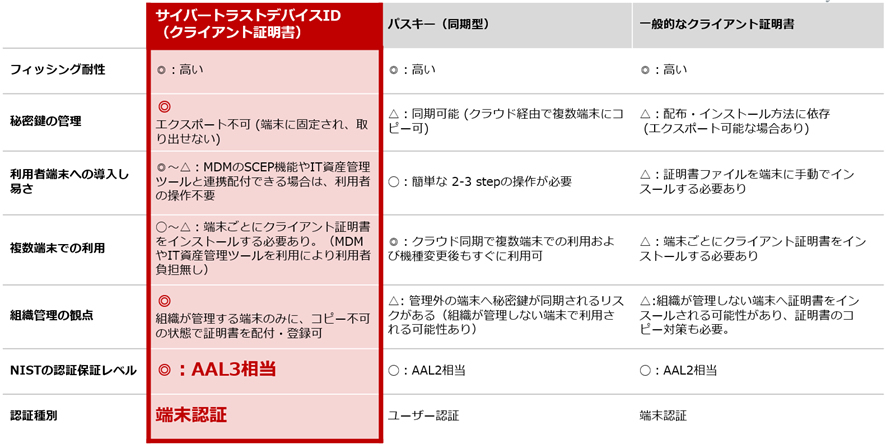

「サイバートラスト デバイス ID」は、端末を厳格に特定し、企業や組織が管理している端末のみからのアクセスを許可する証明書発行管理サービスです。パスキーの課題を補完し、より強固なセキュリティ環境を構築します。

- 秘密鍵の同期 / 共有をブロック: NIST の認証保証レベル AAL3 の要件である「秘密鍵のエクスポート不可」を満たす形で証明書をインストールします。これにより、パスキーのように勝手に他の端末へ鍵が同期・共有されることはありません。

- 管理外端末(シャドー IT)の排除: 組織が管理・許可した端末にのみ、エクスポートできない状態で証明書を配付するため、私用端末や未許可端末からの不正アクセスを防ぐことができます。

- 既存認証の強化: 現在利用している ID・パスワード認証やパスキー認証に「デバイス ID」を組み合わせることで、「フィッシング耐性」+「確実な端末認証」という、NIST ガイドラインの AAL3 相当の高いセキュリティレベルを容易に実現可能です。

「サイバートラスト デバイス ID」では、 無償で 1 ヶ月間、10 台までの機器で評価いただけるトライアルキット をご提供しております。

「パスキーの利便性は魅力的だが、セキュリティ管理の観点で鍵の同期が不安」、「絶対に管理端末以外からはアクセスさせたくない」とお考えの管理者様は、是非ともトライアルを通じてデバイス ID をお試しください。