2015 年 03 月 30 日

Certificate Transparency

近年、認証局がハッカーにより不正アクセスを受けて偽の証明書を発行されたり、認証局が誤って不適切な証明書を発行する、ということがありました。

認証局から発行された偽の証明書や不適切な証明書は、本物の Web サイトのように偽装された Web サイトで使用されていても、SSL クライアント(PC ブラウザなど)は不正な証明書であることを検知できず、フィッシングの危険性が高まります。

Certificate Transparency (CT) とは

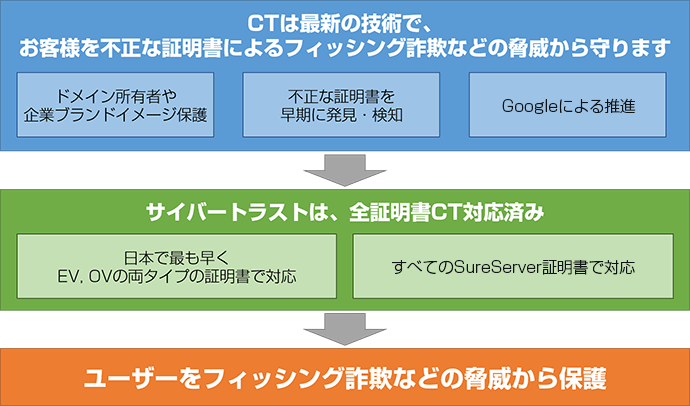

CT とは、どのようなドメインや組織に対して認証事業者が証明書を発行したのか、誰でも確認できる仕組みです。CT を使えば、ドメイン所有者や企業は、自分が申し込んだ覚えのない、あるいは許可したことのない証明書がないか、確認することができます。

誰かが勝手に証明書を得ているなら、それはフィッシングサイトのような不正な目的に使われるためかもしれません。CT は、このようなサイバー脅威の検知や防止に役立ちます。

また、認証事業者を監視する観点からも CT は重要です。2011 年、オランダの認証事業者である DigiNotar がハッキングされ、不正な証明書が大量に発行されるという事件が発生しました。 不正な証明書のなかには Google の情報が入ったものも含まれており、その証明書は、フィッシングに使用されました。

この事件をきっかけに、Google では CT が考案されました。

CT により、認証事業者が発行した証明書を第三者が確認できる意味は大きいです。なぜなら、不正な証明書を発行したことを認証事業者自らが発見するとは限りません。 DigiNotar の事例のように、ハッキングを受けていることを自らが直ちに検知できるとは限りません。 また、認証事業者内部の不正により証明書が発行された場合においても、第三者により監視されることで、それらの証明書が発見される可能性は高まるものと考えられます。

ですから、インターネット全体においてサーバー証明書の安全性を高めるという点においては、全ての証明書が CT に対応することが望まれます。

Google の Web ブラウザ Chrome では段階的に CT の必須化を進めており、Google が特定した他の認証事業者が 2018 年 4 月 30 日以降に発行した証明書については、OV や DV といった認証レベルに関係なく、CT 対応を要求する仕様となり、CT に非対応の場合は警告メッセージが表示されます。

サイバートラストの発行する証明書は、OV も EV も全て CT に対応しています。国内の認証事業者として真っ先に、商品ラインナップ全てに CT 対応しました。 これは、先に申し上げた「インターネット全体においてサーバー証明書の安全性を高める」という考えがあるためです。

CT の仕組み

CT は、不正な証明書を早期に発見・検知するための仕組みとして Google 社により考案され、2013 年に「RFC 6962」として規格化されました。

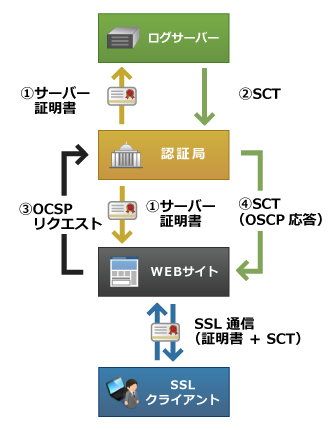

CT では、不正な証明書が発行されていないか監視するため、認証局から発行された証明書を「Certificate Logs (以下、ログサーバー)」に登録します。その際、SCT というタイムスタンプが証明書ごとに紐付られます。

このログサーバーはパブリックに公開されているため、証明書登録や内容の閲覧はだれでも可能です。

CT 対応の PC ブラウザなどから Web サイトに SSL 接続を行う際、この SCT の値を入手することで、Web サイトで使用されている証明書がログサーバーに登録されているかどうかを確認することが可能となります。

ログサーバーへの証明書登録およびログサーバーから SCT の情報を取得するための仕組みとして、以下の 3 つの手段があります。

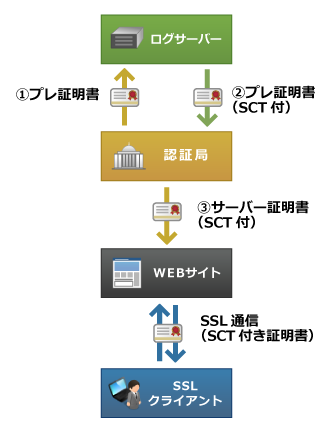

X.509v3 Extension

- 証明書を発行する認証局はサーバー証明書を発行する前にプレ証明書を作成し、ログサーバーへ送信します。

- ログサーバーは SCT 付のプレ証明書を認証局へ送信します。

- 認証局は②の情報を基に、SCT 付の証明書を発行します。

サイバートラストでは、「1. X.509v3 Extension」に対応しています。

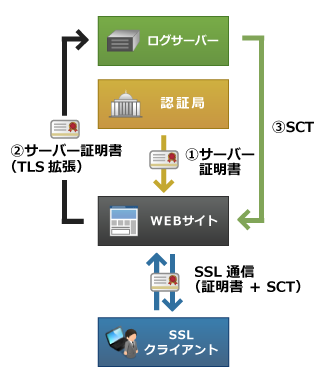

TLS Extension

- 従来と同様に認証局は証明書を発行します。

- SSL 接続時に TLS 拡張を使用して、Web サイトからログサーバーに証明書を送信します。

- ログサーバーは SCT を Web サイトへ送信します。

広く一般で使用されている機器やクライアント環境にて対応していないため、サイバートラストは対応いたしません。

OCSP Stapling

- 認証局は Web サイトへ証明書を発行するとともに、ログサーバーへ送信します。

- ログサーバーは認証局へ SCT を送信します。

- SSL 接続時、Web サイトから認証局に OCSP のリクエストをします。

- 認証局は SCT 付の OCSP 応答を Web サイトへ返します

サイバートラストでは、現時点で対応の予定はございません。

サイバートラストから発行される SSL/TLS サーバー証明書は、すべての証明書においてご選択いただいた商品に関わらず従来のお手続きのままで CT 対応の証明書が発行されます。