BLOG

2023 年 03 月 31 日

Real World PQC (Post Quantum Cryptography) Workshop 参加雑感

2023 年 3 月 26 日(日)、Real World PQC Workshop ( 以下、RW PQC) ※1 が TOC 有明 Convention Hall で行われ、NIST (National Institute of Standards and Technology) ※2 をはじめとする、PQC に中心的に関わっている人達の生の声を聞けるということで、行ってみました。

RW PQC は、翌日 3 月 27 日(月)から始まる Real World Crypto Symposium 2023 (RWC 2023) ※3 に先だって行われており、PQC(耐量子計算機暗号)への移行という課題に対して、関連する業界や学界、標準化団体が集まり、PQC に関連する最新の状況や情報、懸念、課題などを共有・意見交換する目的で開催されたワークショップです。

会場にはざっと 150 人前後の参加者が集まっており、関心の高さが感じられました。大多数は海外からの方でしたが、和気あいあいとした雰囲気の中、まる1日かけてプレゼンやトークセッション、質疑応答などが行われました。このワークショップ用の Discord も用意されており、会議とは別途、情報共有やちょっとした質疑応答なども行われていたのが少し新鮮でした。

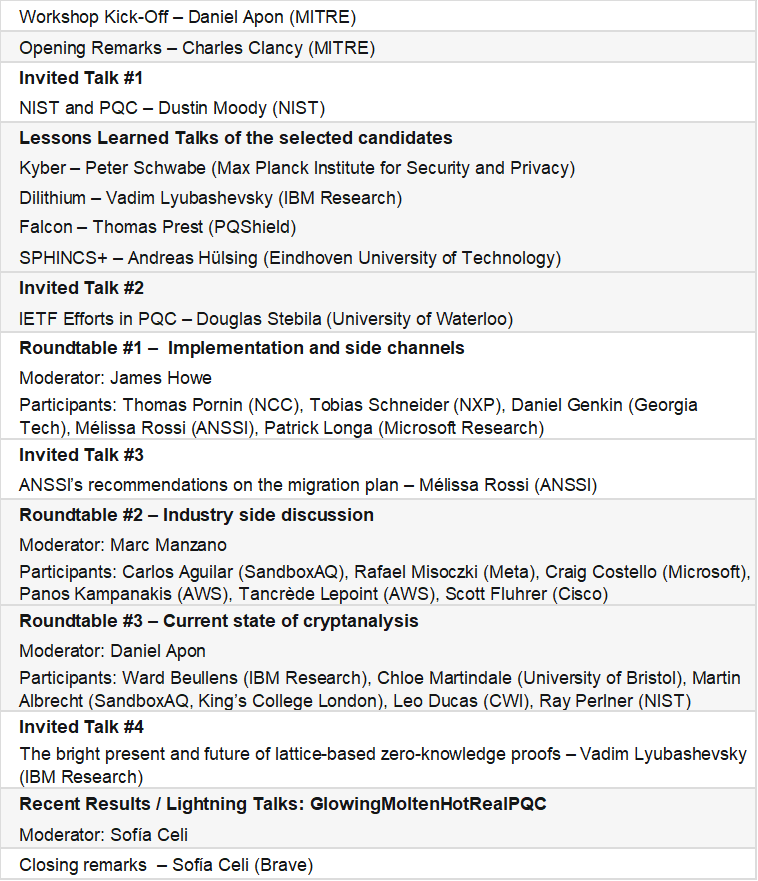

内容は次表の通りです。

スケジュール ※4

NIST が昨年 2022 年7月に Round 3 の評価結果として4種類の PQC を選定 ※5 しましたが、社会実装に至るまで、まだまだ検討課題や決めなければならないことがあり、それぞれ専門家が精力的に研究や検討を進めていることが共有されました。

併せて、登壇者の口からは、"so complex" という言葉がしばしば発せられ、一足飛びに PQC に移行できるものではないという彼らの実感も伝わってきました。移行に必要なタスクは多く時間もかかることから、今すぐ着手をという趣旨の内容も繰り返し語られていました。

その他も、いくつか耳に残った単語などからピックアップしてみたいと思います。

Immaturity(未成熟、未完成)

その技術が "mature"(成熟している、枯れている)かどうか、という表現が時々使われており、PQC はまだ十分 mature とは言えず、その利用に向けて各種課題に精力的に取り組まれていることが強く感じられました。前述の通り、昨年 7 月に NIST は幾つかの PQC を選定済みですが、選定して完了ではなく、いくつかの値が取り得る PQC のパラメータのどれを選択してデファクト値とするかの他、サイドチャネル攻撃耐性を持たせるためのインプリメント方法や、いくつかのプロトコルで PQC を利用可能とするための組み込みなど、継続して分析や検討が進められているようです。

Early Prototypes の危険性

前述の通り NIST 選定済みの PQC についてもまだ検討・改変が行われていることから、それらの初期段階のプロトタイプは、内部のデータ書式や OID(識別子)が暫定的 (ad hoc) であったり、また内部処理アルゴリズムも最新のものと非互換であったりする場合もある、と利用・参照に対して注意が促されていました。

Hybrid(ハイブリッド)

Hybrid という単語も多くのプレゼンで登場しました。Hybrid は、既存の RSA・楕円暗号と PQC の両方を同時に使うことで、一方が破られたとしても、他方で守ることができるという考え方です。この研究開発ブログでも昨年紹介しましたが ※6、Composite と表現される手法もあり、TLS の認証や電子証明書に関しては複数ドラフトが提示されていて動向が気になるところでした。しかし、今回もあるプレゼンターが post-quantum TLS の authentication(認証)手法として Hybrid/Composite と記載するなど、まだ配慮して併記しているという段階に感じられました。強いて挙げるなら、IETF hackathon on PQC certificate※7 や ietf-wg-pquip/state-of-protocols-and-pqc※8 のリンクを参照先として示していたプレゼンがありました。ここは引続き観察していく必要があるのでしょう。

Standard Draft(標準仕様ドラフト)

NIST の PQC 標準仕様ドラフトは 2023 年~2024 年に確定すると言われていますが、どうやら NIST は 2023 年夏頃に意見公募(パブリックコメント)を求め、2024 年 4 月に向けて確定させていこうとしているように思われました。

FIPS 140 や CC (Common Criteria)

FIPS 140 は、暗号モジュールに関するセキュリティ要件の仕様を規定する米国連邦標準規格 ※9 で、CC (Common Criteria) は、情報技術に関連した製品やシステムが情報セキュリティの観点から適切に設計・実装されているかを評価するための国際標準規格 ※10 です。NIST の標準仕様ドラフトが確定した後、これら規格についても PQC サポート版ができると、ようやく PQC に対応した暗号製品がこれら評価・認定を受けられるようになります。例えばパブリックな認証局は業界標準に従い、HSM(Hardware Security Module) という鍵管理デバイスを用いて認証局の秘密鍵を管理していますが、その HSM は FIPS 140-2 Level 3 以上の認定製品であることなどが求められます。仮に PQC 対応のパブリックな認証局を構築・運用しようとすると、PQC を含め FIPS 認定された HSM がまずは必要となり、NIST の標準仕様ドラフトの確定だけでは必要なパーツが揃いません。今回は、フランスの CC(Common Criteria) 認証スキームにおいて PQC をサポートする取り組みが開始されていることが紹介されていました。

Discovery(発見)

この単語もまた複数のプレゼンで耳にしました。PQC 移行にあたり、まずはそもそも、どこでどのような暗号が使われているか discovery(発見)していくところから必要、という趣旨です。暗号は、必ずしも通信(TLS や IPSec)ばかりではなく、メール(S/MIME)やトークン・書類への署名、保存データの暗号化、他、利用か所を発見して、PQC 移行の優先順位を考え、全体的な計画を立てる必要があります。優先順位の考え方としては、"Store Now, Decrypt Later" 攻撃を想定して、2030 年以後も有効に利用され得る、重要または機微な情報の暗号化に関連するところから考えてはどうかと推奨されていました。なおここで、"Store Now, Decrypt Later" 攻撃とは、今はまだ解読できなくても、データを盗聴などして保存しておき、将来、量子コンピュータなどの高度な計算機で過去に遡って全データを解読する攻撃です ※11。

各 PQC の特徴

FALCON のスライドでは、鍵・署名サイズや署名検証のスピード、必要になるメモリ量などのいくつかの特長を挙げ、それらの特長のいくつかを組み合わせて、それぞれ TLS 証明書 , DNSSEC, V2V(Vehicle-to-Vehicle)、組込みに向いていると説明していたスライドがあり、なるほどと納得してしまいました。

別のプレゼンでは、暗号種別によるトレードオフとして、(a) 量子耐性、(b) 処理速度、(c) 鍵・署名などのサイズの3つの比較要素を挙げ、(1) 既存の RSA/ 楕円暗号、(2) 格子暗号ベースの PQC、(3) ハッシュベースの PQC についてそれぞれレーダーチャートを示しており、(1) 既存暗号は (b) 処理速度も (c) サイズも良好だが、(a) 量子耐性が無い(ゼロ)だが、(2) 格子ベースは (a) 量子耐性、(b) 処理速度は良好で、(c) サイズもまあまあ良い、(3) ハッシュベースは (a) 量子耐性は良好だが、(b) 処理速度と (c) サイズはトレードオフとなる、と特徴が分かりやすく図示されていました。

上記の他にも、NIST Round 4 の概況から難解な数式まで、様々な内容が共有され、最後に see you next year!(また来年!)ということで成功裡のうちに、まる1日のワークショップが終了しました。

RW PQC の翌日からは RWC 2023 が開催され、別途並行して IETF 116 Yokohama※12 も開催されており、これらでも PQC に関連する先進の取り組みが発表されています。セキュリティに終わりはなく、こういった多くの人の積上げや探求や熱量が未来の安心・安全につながっていくのだなと改めて感じました。

出典

- ※1

- https://rwpqc.org/

- ※2

- NIST ( 米国立標準技術研究所 ) https://www.nist.gov/

- ※3

- https://rwc.iacr.org/2023/

- ※4

- https://rwpqc.org/#schedule

- ※5

- https://csrc.nist.gov/publications/detail/nistir/8413/archive/2022-07-05

- ※6

- https://www.cybertrust.co.jp/blog/rd/pqc/qqs-hybrid-certificate.html

- ※7

- https://github.com/IETF-Hackathon/pqc-certificates

- ※8

- https://github.com/ietf-wg-pquip/state-of-protocols-and-pqc

- ※9

- https://www.nisc.go.jp/pdf/council/cs/jinzai/wg/dai05/05shiryou02.pdf, p.11

- ※10

- https://www.ipa.go.jp/security/jisec/about_cc.html

- ※11

- https://www.nisc.go.jp/pdf/council/cs/kenkyu/dai11/11shiryou02.pdf, p.2

- ※12

- https://www.ietf.org/how/meetings/116/

本文書内の組織名・内容などは、掲載日時点のものとなります。また、含まれるロゴ・商標などはそれぞれの所有者に属するものとなります。なお、本内容は可能性の一つを示したもので、サイバートラストの戦略などを示すものではなく、また未来を確約するものでもありません。