2022 年 06 月 30 日

高まるサイバーセキュリティ脅威とセーフリスト(ホワイトリスト)による IoT・組込み機器への対策

サイバーセキュリティ脅威の高まり

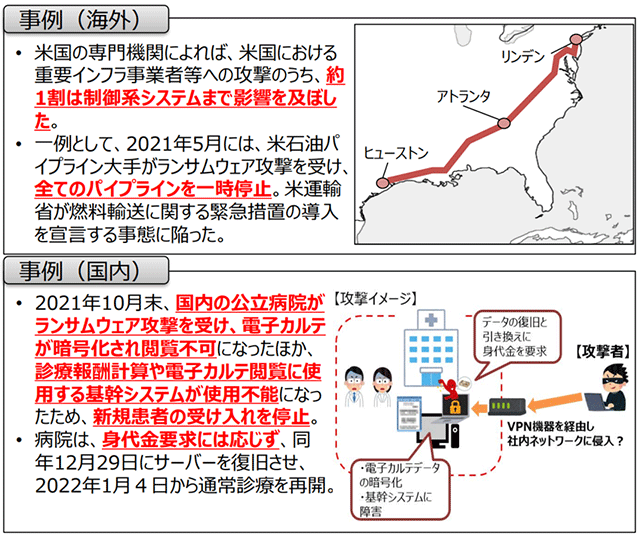

サイバーセキュリティの脅威の高まりが懸念されています。特に、発電所やプラント、石油パイプラインといった社会経済活動を支える重要インフラをターゲットにしたセキュリティ事故が増加し [1]、また、安全安心な国民生活に欠かせない医療機関への攻撃も発生しています。

経産省審議会 第 9 回 産業サイバーセキュリティ研究会 ワーキンググループ 1(制度・技術・標準化)

第 7 回 WG1 分野横断サブワーキンググループ 合同会議(2022 年 4 月 4 日)

「 参考資料 1 主なインシデント事例 」 P2 から抜粋

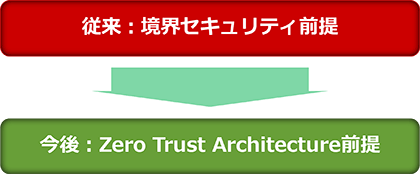

ZERO Trust Architecture

このような脅威の増加に対し、セキュリティ対策の考え方は近年大きく変わりました。従来は、防御境界内は信頼できるとする性善説を前提とした境界セキュリティが主流でした。しかし、エッジコンピューティングの台頭や複雑化する企業内の情報システム、クラウドサービスの普及によるリモートアクセスの増加といった環境や状況の変化から、もはや境界セキュリティの考えは限界となっています。

そういった中、NIST SP800-207[2] で ZERO Trust Architecture[3] が示され、セキュリティ防御の焦点を、従来の静的なネットワークベースの境界線から、ユーザー、資産、リソースに移すパラダイムシフトがなされました。物理的な場所やネットワークの場所(ローカルエリアネットワークとインターネットなど)、資産の所有権(企業所有と個人所有)に基づく資産やユーザーアカウントに、暗黙の信頼を与えないことを前提として、産業用・企業用のインフラストラクチャーやワークフローを構築するというものです。これは、ネットワークに接続する個々の IoT・組込み機器でセキュリティ対策が重要になることを意味します。

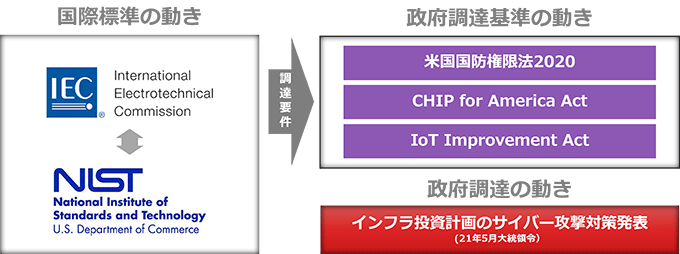

国際標準化、政府調達基準の動き

国際標準化やガイドラインの整備によってセキュリティ対策の強化を促す動きも加速しています。IEC(国際電気標準会議)は産業用オートメーション及び制御機器及び開発プロセスを対象とした IEC 62443 によって、産業機器を構築する際のサイバーセキュリティ対策をサポートしています。米国では、NIST CSD[4] が SP800 シリーズ [5] としてコンピュータセキュリティ関係のレポートを発行し、米国政府機関の調達要件に活用しています。また、関連する法案を整備することにより、サイバーセキュリティ確保を進めています。

セーフリストの特徴と効果

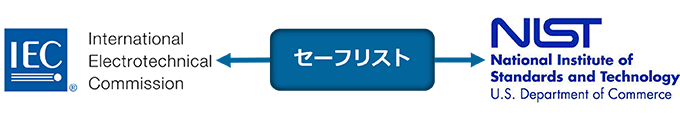

NIST SP800-167 "Guide to Application Whitelisting"[6] は、セーフリストがデバイスへのサイバーセキュリティ対策に有効であるとして、この適用を推進すべく策定されました。ここではこのレポートを参考に、一般的なセーフリスト機能を解説します。なお、NIST SP800-167 で使用されているホワイトリスト [7] という用語は、人種差別を想起するという懸念から近年使用が控えられていますので、以下ではセーフリストという用語を使用します。

セーフリストとは、実行が許可されているアプリケーションやライブラリなどのリストであり、以下の脅威への対応が可能です。

- マルウェア

マルウェア感染によるデータ破壊や情報漏洩、ボット化による踏み台化といった脅威を阻止します。未知のマルウェアに対し、従来のウイルス対策ソフトウェアよりも効果的な手段となり得ます。 - その他の不正ソフトウェア(マルウェア以外の不正なソフトウェア)

ユーザーが許可なくアプリケーションをインストールしたり実行したりできないようにすることで、ライセンスに起因する法的問題を回避できるなどの効果があります。

セーフリストでは、ディレクトリパス、ファイル名などアプリケーションのファイルおよびディレクトリの属性に応じた監視機能を提供します。監視に利用する属性は、セキュリティ、保守性、使いやすさのバランスを考慮して適切に選択します。ディレクトリパスやファイル名だけを単独で使用するのではなく、厳格なアクセス制御と組み合わせることでより強力になります。ファイルサイズは、通常、ファイル名など他の属性と組み合わせてのみ使用されます。

セーフリストによる監視は、実行ファイルに加え、ライブラリ、スクリプト、マクロ、ブラウザプラグイン(またはアドオンや拡張機能)、設定ファイル、アプリケーション関連のレジストリエントリ(Windows ホスト)などを対象とする場合もあります。

許可されたアプリケーションのみが実行できるというセーフリストの機能は他の SP800 シリーズや IEC 62443 からも参照されています。

IoT・組込み機器に最適なセーフリスト型セキュリティソフトウェア

サイバートラストでは、上述のセーフリスト型のセキュリティ製品として EMEliminator 製品を提供しています。

EMEliminator は以下の特徴を有しています。

- メモリ、ディスク容量の消費が少なく CPU 負荷も低いため、組込み機器への適用性が高く、既存の組込み機器に対してもソフトの更新で導入が可能です。

- Linux カーネルの標準機能(LSM)を活用した移植性の高い実装のため、幅広い Linux カーネルへの対応が可能です。

- お客様にご提供するソースファイルを使ってお客様自らカスタマイズを行うことができます。

- 実行バイナリだけでなく、Java、各種スクリプト、共有ライブラリに対しても不正な実行から保護可能です。

- Linux 開発の技術支援から保守まで 10 年の長期サポートで長期運用を支援します。

詳細は、組込み Linux 向けセーフリスト型セキュリティソフト

EMEliminator をご参照ください。

参考文献等

- [1]

- IoT 技術コラム 「IoT セキュリティを取り巻く環境の変化:経済安全保障への対応 」にて解説

- [2]

- NIST SP800-207 "Zero Trust Architecture"

- [3]

- ZERO Trust Architecture:技術コラム「 ゼロトラスト」時代の産業向け IoT 機器のセキュリティ管理とは 」にて解説

- [4]

- NIST CSD:National Institute of Standards and Technology, Computer Security Division

- [5]

- NIST SP800 シリーズ

- [6]

- NIST SP800-167 "Guide to Application Whitelisting"

- [7]

- ホワイトリスト:従来、リストに載っているアプリケーションのみを実行許可するタイプのセキュリティ機能をホワイトリスト、リストに載っているアプリケーションの実行は拒否するタイプのセキュリティ機能をブラックリストと呼称していたが、近年は、ホワイトリストのかわりにセーフリストやアローリストなど、ブラックリストのかわりにブロックリスト、ディナイリストなどという呼称が使われる。Linux コミュニティでもこの対応を積極的に進めている( プルリクエスト )。