BLOG

2024 年 02 月 05 日

最新版「医療情報システムの安全管理に関するガイドライン」における押さえておくべきサイバーセキュリティ対策とは?

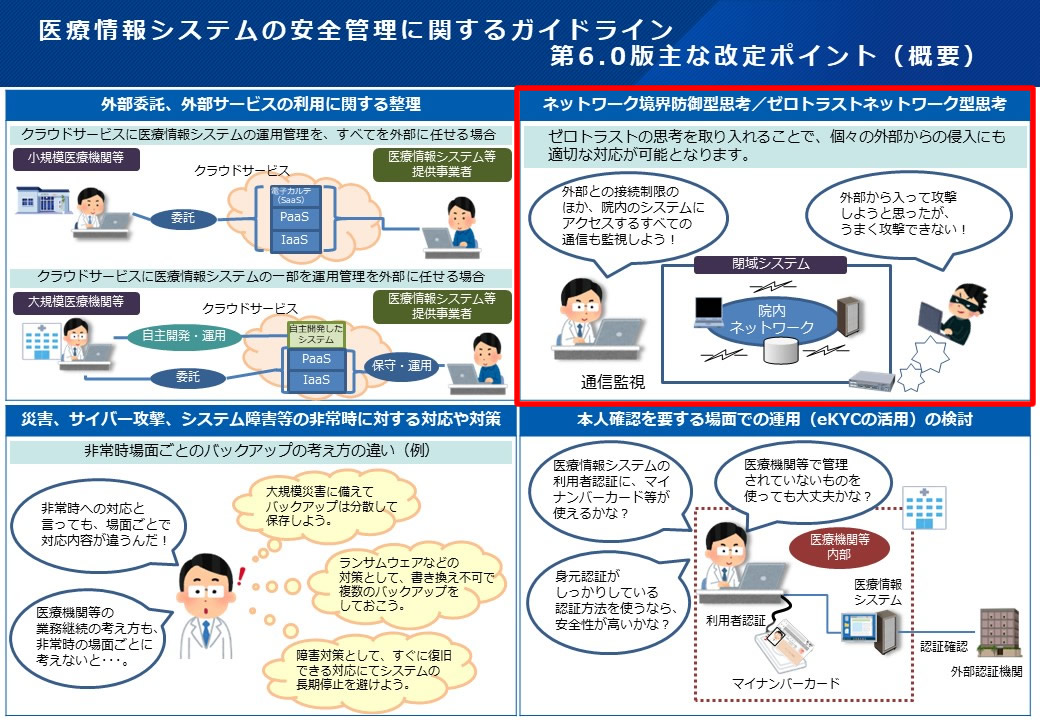

2023 年 5 月に厚生労働省より「医療情報システムの安全管理に関するガイドライン 第 6.0 版」が公開され、昨今の巧妙化する医療関連システムに対するサイバー攻撃により、医療機関などにおける診療業務などに大きな影響が生じていることを踏まえ、医療機関などに求められるサイバーセキュリティ対策を中心に見直しが行われています。今回は、見直しが行われたサイバーセキュリティ対策の箇所について解説していきます。

「ゼロトラスト」の概念が追加

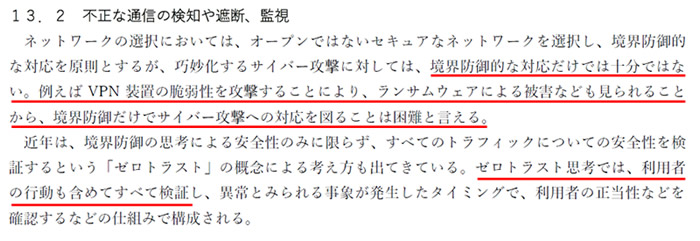

一層の多様化・巧妙化が進んでいるサイバー攻撃に対し、医療機関内の閉域環境下であっても従来の外部との通信制限を行う境界型防御では対策が不十分であるとし、BLOG:いまさら聞けない「ゼロトラスト」とは? でも解説していますように「ゼロトラスト」の概念がシステム運用編に追加されています。

(出典)厚生労働省「医療情報システムの安全管理に関するガイドライン 第 6.0 版 (システム運用編)」

これまで、内部不正やシャドー IT により発生していたセキュリティインシデントに加え、近年では医療機関で発生した VPN 装置の脆弱性を悪用し、ランサムウェア攻撃によって電子カルテシステムが長期間停止する事態が発生しています。このことから、ゼロトラストの概念にもとづき、医療情報システムにアクセスできる利用者やコンピュータの正当性を確認する仕組みの構築が必要とされています。

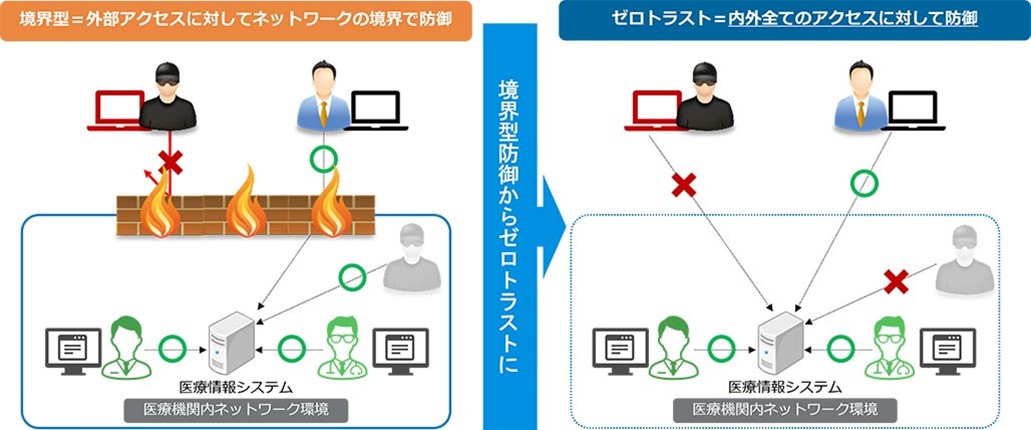

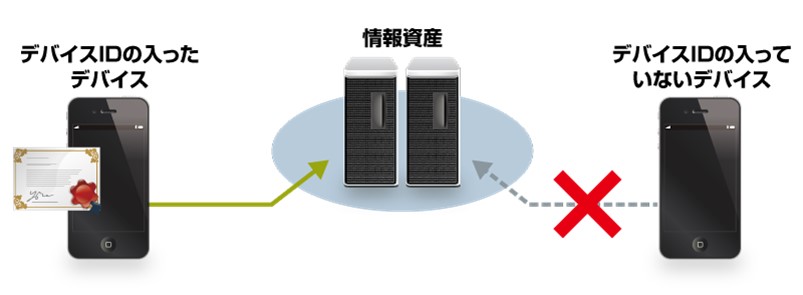

SSL-VPN 利用には、クライアント証明書を用いたクライアント認証が必要

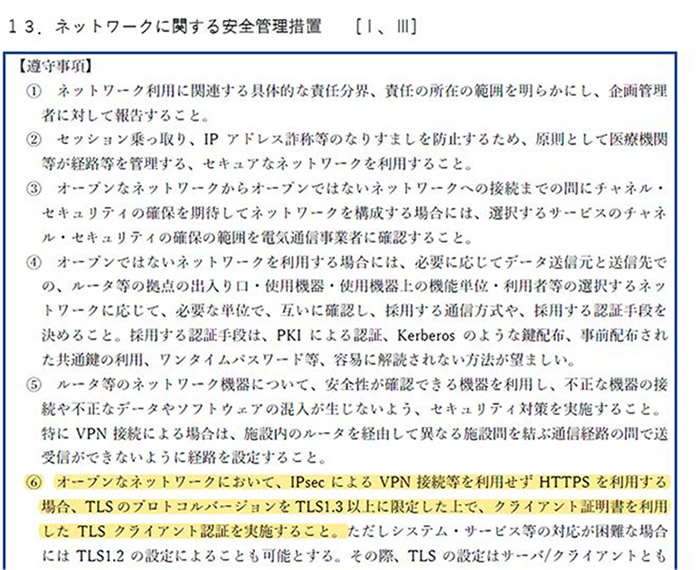

「医療情報システムの安全管理に関するガイドライン 第 6.0 版 (システム運用編)」のネットワークに関する安全管理措置の遵守事項において、SSL-VPN を利用する場合に、クライアント証明書を用いたクライアント認証が必須であると明記されています。

なお、クライアント認証については、BLOG:クライアント認証とは? で詳しく解説しています。

(出典)厚生労働省「 医療情報システムの安全管理に関するガイドライン 第 6.0 版 (システム運用編)」

VPN 接続を行う際、クライアント証明書がインストールされているパソコンなどの端末のみがアクセスできるようにし、反対にクライアント証明書がインストールされていない端末のアクセスを防ぐことができるため、VPN 装置の脆弱性を悪用するサイバー攻撃や、シャドー IT 対策として有効な手段となります。

二要素(多要素)認証の導入

「医療情報システムの安全管理に関するガイドライン 第 6.0 版 (システム運用編)」の利用者認証において、二要素認証技術の端末などへの導入を 2027 年度時点で稼働している医療情報システムに採用する必要性について明記されています。なお、二要素認証(多要素認証)については、BLOG:多要素認証(MFA)とは? で詳しく解説しています。

(出典)厚生労働省「医療情報システムの安全管理に関するガイドライン 第 6.0 版 (システム運用編)」

ただし、現在では二要素認証を回避する AiTM 攻撃 という手法が存在するため、米国政府※ならび Microsoft 社ではフィッシング耐性のある FIDO 認証もしくは電子証明書ベースの認証が有効であるという見解を述べています。

※ 米国土安全保障省(DHS)のサイバーセキュリティ・インフラストラクチャセキュリティ庁

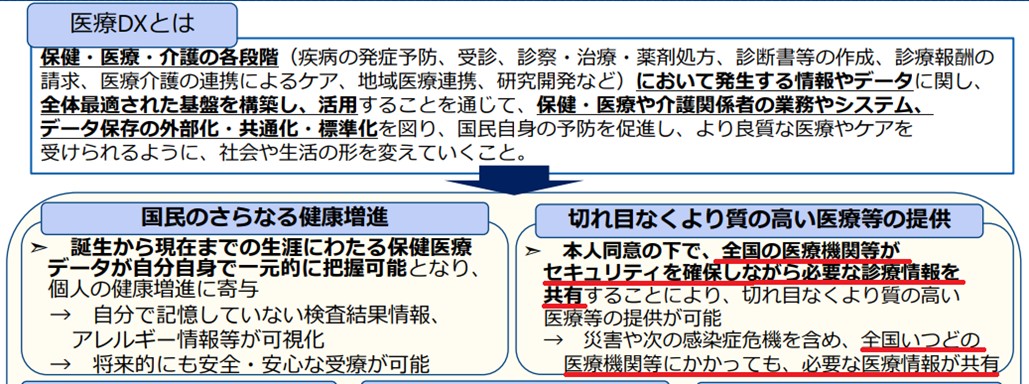

国が推し進める「医療 DX」

最適な医療を実現するための基盤整備を推進すべく、政府は医療 DX 推進本部を 2022 年に設置しました。その中の一つとして電子カルテや電子処方箋の電子データを共通基盤のクラウドで管理し、各医療機関ならびに自治体や介護事業者などとも必要な情報が共有できる「全国医療情報プラットフォーム」を構築する予定となっており、今後ますます医療機関などにおける医療情報システムへの認証は重要となります。

(出典)厚生労働省「 医療 DX(その 1)」

「証明書ベース認証」を可能にするソリューションとは?

サイバートラストでは、サイバー攻撃に有効な証明書ベースの認証を可能にする「 サイバートラスト デバイス ID」を提供しています。「サイバートラスト デバイス ID」は、 端末識別情報(MAC アドレス、IMEI、UDID、シリアル番号、Wi-Fi Mac)を遠隔で確認 した上で管理者が許可した端末に登録します。

そのため、端末識別情報の特定に関する細かなアクセスポリシーの設定を行えないようなご利用環境であっても、厳格な端末認証を実施してクライアント証明書を端末に登録することで、よりセキュアにクライアント認証をご利用いただけます。

デバイス証明書をエクスポート出来ない状態で登録 を行うため、管理者が意図していない管理外の端末で証明書を使われないようにすることが可能です。

「サイバートラスト デバイス ID」は、初期費用なし、10 ライセンスからご利用可能で、WEB 申し込みから 10 営業日以内の短期間で導入可能です。

なお、「サイバートラスト デバイス ID」では、 無償で 1 ヶ月間、10 台までの機器で評価いただけるトライアルキット をご提供しております。「使用感を実際に体験してみたい」、「既存の環境で運用できるか検証したい」などのご要望に、是非ともトライアルを通じてデバイス ID をお試しください。

また、サイバートラストでは、デバイス ID を利用した医療情報システムへのアクセス権限の堅牢化の他に「医療情報システムの安全管理に関するガイドライン」へ適合した「 サイバートラスト 医療 DX ソリューション 」を提供しておりますので、何か課題やお困り事があれば是非ともお問い合わせください。

つるぎ町半田病院「サイバートラスト デバイス ID」が採用

2021 年 10 月 31 日、院内システムがランサムウェアに感染し、電子カルテが閲覧できなくなるなどの大きな被害に見舞われたことを受け、院内ネットワークへのリモートアクセスにおけるセキュリティ強化を目指し、クライアント証明書サービスの「サイバートラスト デバイス ID」を採用いただきました。