セキュア IoT プラットフォーム

セキュア IoT プラットフォーム ・ IoT に関するお知らせ

- 「組込み Linux 開発力養成講座」 開設に関するお知らせ - 2024 年 04 月 16 日

- CVE-2024-3094 XZ Utils の脆弱性について - 2024 年 04 月 05 日

- 国内外で求められる IoT セキュリティの意味合いと信頼性確保の仕組み - 2024 年 04 月 05 日

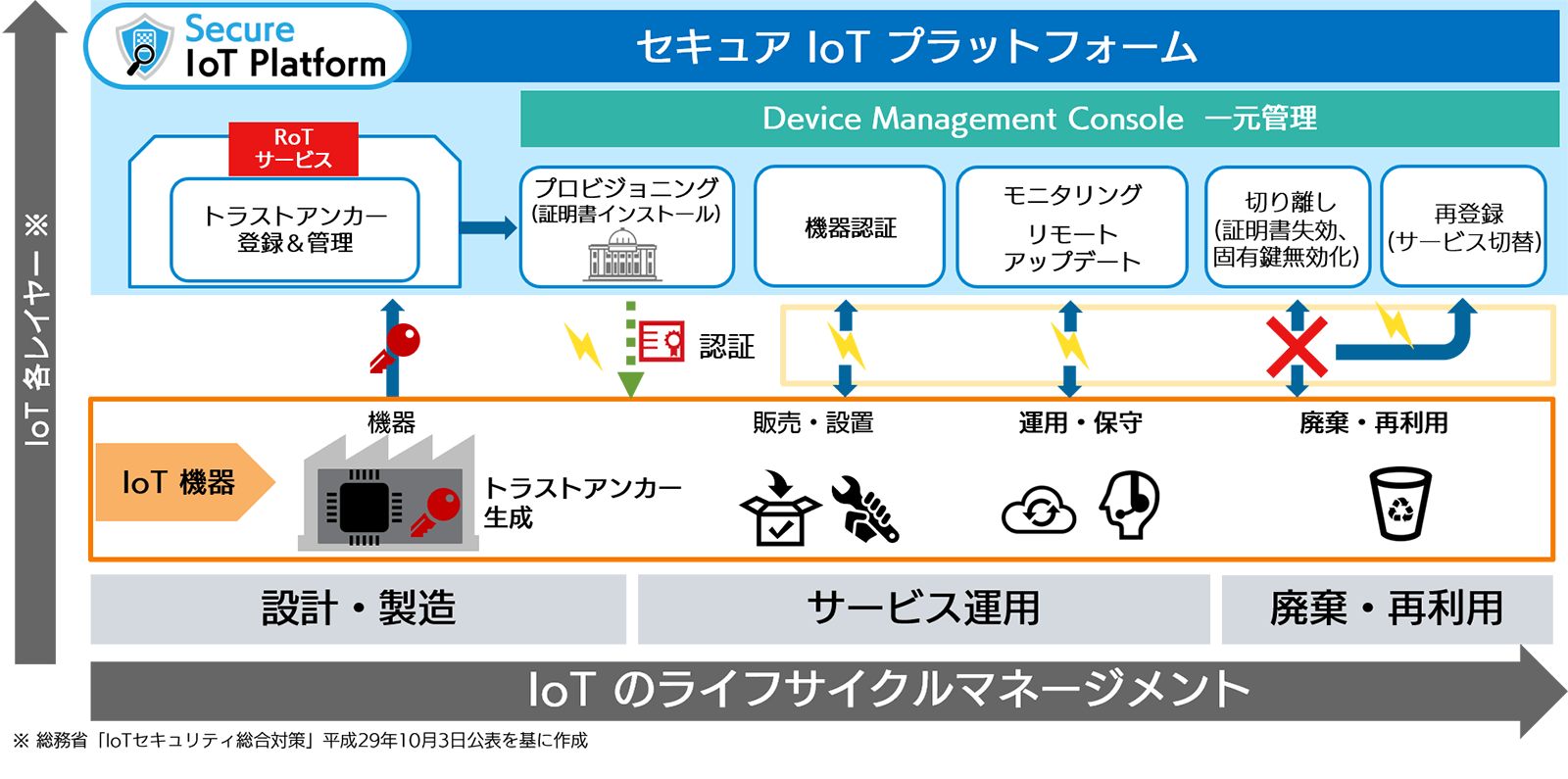

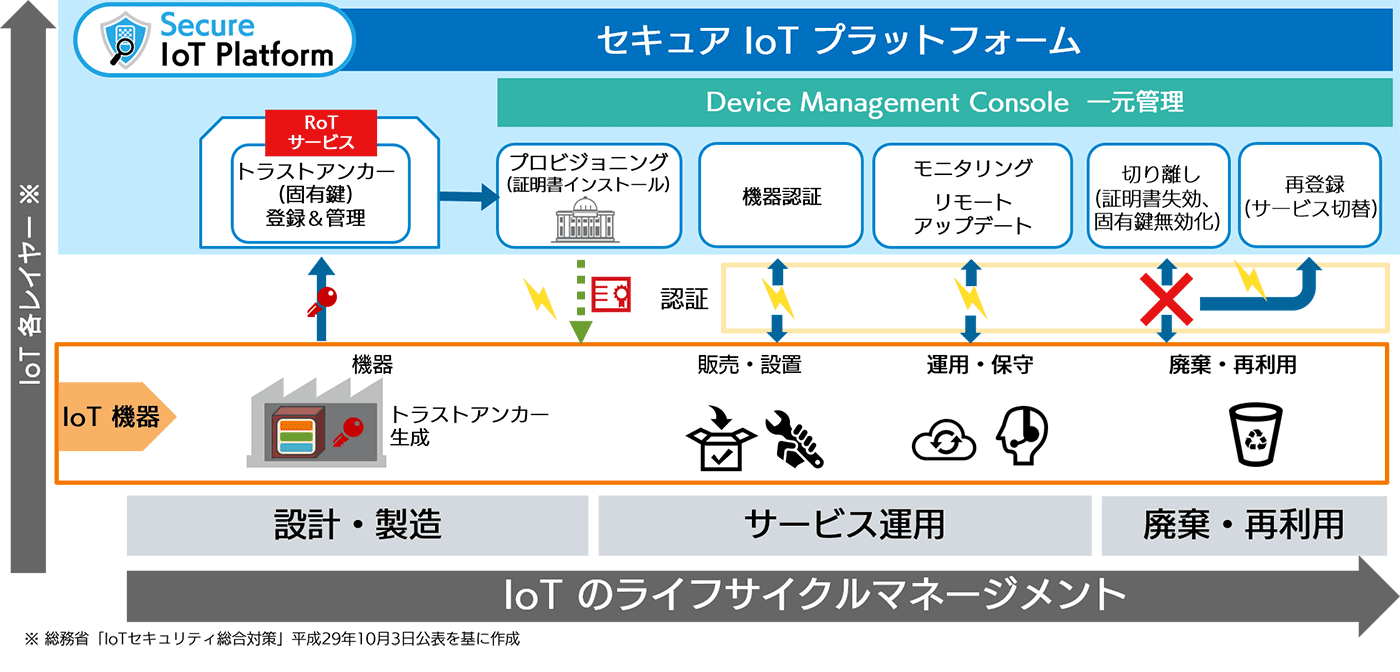

IoT のライフサイクルをトラストチェーンで保護するセキュア IoT プラットフォーム

その IoT 機器は本物ですか?

自動車、ビル、工場、事務機器、医療機器、家電など、あらゆるモノがインターネットにつながり、IoT が急速に普及するにつれて、IoT をターゲットにしたサイバー攻撃が急増しています。IoT 機器にセキュリティ対策を施すことは急務ですが、まずは機器を正しく特定することが必要です。

信頼ある情報で機器識別していますか?

シリアルナンバーや MAC アドレスは第三者に容易に複製、類推、改ざんされます。

機器の識別は複製、改ざんが困難でユニークな情報を利用する必要があります。

認証情報を安全に保存していますか?

証明書や鍵などの認証情報をファイルシステム上に置いていませんか?

認証情報はHSM、SoftHSM に保存することで第三者からのアクセスを防ぎます。

デバイス上のファイル、ソフトウェアを保護していますか?

IoT デバイスの増加に伴い、攻撃・侵入が増加しています。ファイル署名、ファイル暗号化、

BSP の

署名検証、SBOM の完全性検証、有効期限管理などデバイスに流入するデータの安全性を担保します。

IoT は信頼の基点(Root of Trust)からトラストチェーンを繋ぐことが重要

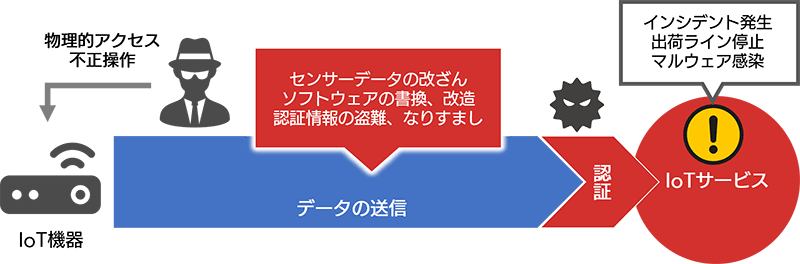

データセンター内部のサーバーと異なり、IoT 機器は無人でかつ第三者でも簡単に物理的アクセスができる場所に設置されます(監視カメラ、自販機など)。 このような IoT 機器では、データの改ざんや機器のなりすましが発生するリスクがとても高く、製造番号や単純な認証情報による機器認証だけではその機器の送るデータを信用することはできません。このようなリスクを防ぐ為に、近年の IoT 機器ではソフトウェアの起動時からデータの生成、送信に至るまで、各工程で不正がないか連続して検証する「トラストチェーン」の実施と、その基点となる Root of Trust(ルート オブ トラスト:信頼の基点)の実装が重要です。

トラストチェーンを未実装の IoT 機器は不正な操作やデータの改ざんリスクが高い

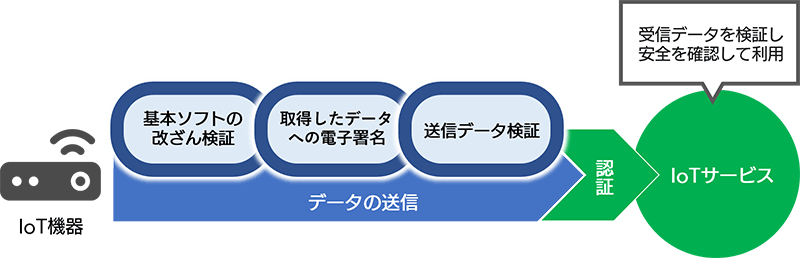

トラストチェーンを構築し、多段階の検証を行うことで IoT 機器の情報を信頼できる

IoT 機器に求められる「ゼロトラストアーキテクチャ」

社会インフラを支える産業制御系システムはサイバー攻撃のターゲットになりやすく、ウイルス感染や不正アクセスなどのリスクに向けて、「ゼロトラストアーキテクチャ」による設計思想などのセキュリティ対策が強く求められるようになっています。また、物理的な攻撃に晒されやすい環境で利用されるケースも多くソフトウェアのみの対策では不十分であることから、国際電気標準会議(IEC)が策定する産業制御システムの国際標準規格「IEC 62443」や、アメリカ国立標準技術研究所(NIST)が発行するコンピュータセキュリティ関係のレポート「NIST SP800」などにおいて、あらゆるサイバー攻撃からの防御として基本となる Root of Trust をハードウェアで保護することが求められ、規格化が進んでいます。NIST は、Root of Trust の定義をセキュリティ上重要な「ソフトウェアの正当性検証」や「暗号鍵の保護」、「デバイス認証の実行」の機能を提供するものと規定しています。

ゼロトラストアーキテクチャに対応するためのポイント

ゼロトラストアーキテクチャに対応するためには少なくとも以下のポイントを考慮する必要があります。

- 通信保護(暗号化)

- 機器認証ポリシーの厳密運用(複数のサービス毎に証明書の配付、更新、失効の管理)

- 資産の継続的な監視と安全な状態の保持(すべての機器の脆弱性を把握し、適宜対応)

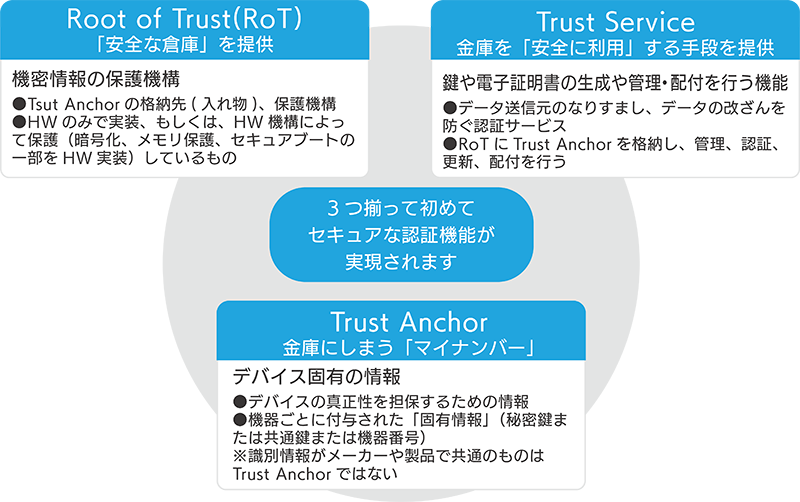

ゼロトラストアーキテクチャの 3 つの必要条件

ゼロトラスト環境で使用されるコンポーネントは、3 つの要素の実装および運用方針を設計時に策定しドキュメント化しておく必要があります。

Root of Trust(信頼の基点)

Trust Anchor(機器の識別情報)

Trust Service(機器認証)

ゼロトラスト環境に対応するためには、ハードウェア機能要件のみならず、長期運用要件が必須

Trust Anchor 管理、保護機構の実装及び運用設計まで含めた Secure By Design が求められます

セキュア IoT プラットフォームとは

セキュア IoT プラットフォーム(SIOTP)は、IoT 機器の固有情報と国際基準の電子証明書を組み合わせた機器認証により、機器の本物性を担保するトラストサービスです。PKI(公開鍵暗号基盤)による機器認証によってデータの改ざんやなりすましを防ぎ、セキュアなソフトウェアアップデートを提供します。セキュア IoT プラットフォームによって IoT 機器の製造から設置・運用、廃棄までライフサイクルを通して安心・安全な管理が行えます。

機器認証と通信の保護

SIOTP ISS

- RoT サービス( Trust Anchor による機器認証)

- プロビジョニング(クラウド登録、証明書発行)

- OTA

- 安全なデータ送信( 発行した証明書を利用)

デバイスの機密性、完全性担保

SIOTP Client Manager

- 署名検証( イメージ、データの完全性)

- ローカルデータの暗号化

- 他社発行も含めたローカルでの証明書管理

セキュア IoT プラットフォームの特長

製品ライフサイクルのあらゆる段階でトラストチェーンを担保できる

セキュア IoT プラットフォーム(SIOTP)は、IoT 機器を特定する識別情報が埋め込まれたセキュアエレメントと、国際基準の電子認証局から発行される電子証明書を組み合わせることで多段階の認証を行い、製造時から廃棄まで製品の一貫してトラストチェーンを維持しデータの改ざんやなりすましを防ぎます。

信頼の基点(Root of Trust)となるセキュアエレメントは、SIOTP と連携した IC チップベンダーが製造する耐タンパー性に優れたハードウェアセキュアエレメントを利用でき、物理的な攻撃を受けてもトラストチェーンを破られることなく運用が可能です。

SIOTP 対応 IC チップ

- ヌヴォトン テクノロジージャパン株式会社製の多機能セキュア IC

- Texas Instruments Inc. 製 IC チップ

セキュア IoT プラットフォームは Linux にも対応し、トラストアンカーとなる固有鍵を専用 IC チップにだけでなく、Linux のファイルシステム上にもソフトウェア実装レベルで暗号化して保存可能です。

セキュア IoT プラットフォーム Linux 対応版

IoT 機器ごとに発生するセキュリティリスクから利用者を守る保険を用意

トラストチェーンの構築によって IoT 機器のデータ改ざんやなりすましなどの攻撃を防ぐことができますが、IoT 機器に対する攻撃は未知の手法が多く、あらゆる攻撃から IoT 機器を完全に守ることは困難です。万が一使用している IoT 機器でセキュリティ事故が発生した際は事業規模で損害が発生する可能性があり、このリスクに備えておかなければ大きな痛手を負うこととなります。

セキュア IoT プラットフォーム(SIOTP)では、このような対処が難しいサイバー攻撃リスクに備えた IoT 機器専用の保険を用意しています。セキュア IoT プラットフォーム上で運用する IoT 機器ごとに保険が適用され、万が一の事故の際には IoT 機器に対して補償が行われます。

※セキュア IoT プラットフォームと連携したハードウェアセキュアエレメントを使用した場合のみ

本保険は東京海上日動火災保険株式会社が SIOTP 専用に提供するサイバーリスク保険で、サイバートラストが保険契約者、SIOTP をプロビジョニング済の IoT 機器利用者である法人が被保険者となります。SIOTP 対象機器を所有・使用・管理するお客様は追加費用不要で自動的に本保険対象となります。

詳しくは、「お問合せフォーム」よりお問合せください。

リモートアップデート(OTA)など IoT 機器の運用に必要なサービスを提供

認証情報の保護・管理

機器の本物性を担保する認証情報(Trust Anchor :トラストアンカー)を IC チップの製造時から書き込み、電子証明書を用いた個体識別を行うことで、クラウドサービスとの安全なアクセスを担保します。

IoT機器の一元管理

IoT 管理サービス「Device Management Console (DMC)」で Web UI の管理画面から、IoT 機器の状態(接続状況・FW バージョン等)を一元管理できます。システムへの機器の登録や更新・停止・再登録が設定可能です。

ソフトウェアアップデート

長期間運用する IoT 機器では、出荷後に脆弱性が顕在化します。アップデートは、脆弱性を狙う攻撃に対処するのに必要な手段です。セキュア IoT プラットフォームのリモートアップデート機能(OTA)は、IoT 機器の製造から出荷後まで不正なマルウェアの混入を防ぎ、安全なアップデートを提供します。

IoT に関する法令・標準規格の動き

IoT を製造・販売するにあたっては、IoT に関する法令や標準規格の動向に注意し、対応する必要があります。

-

今後製造される IoT 機器は 「IEC 62443-4-2 」への対応が必要に

今後製造される IoT 機器は 「IEC 62443-4-2 」への対応が必要にIoT 製品を狙ったサイバー攻撃に対する対策はでデバイスの設計から上位のサービス、ユーザビリティまで多岐に渡るため国際電気標準会議(IEC)が策定する産業制御システムの国際標準規格「IEC 62443」ではいくつかのコンポーネントに分けて必要な対策を定義しています。特に、ハードウェアコンポーネントを対象としたセキュリティ要件「IEC62443-4-2」は IoT 機器を対象としたセキュリティ規格では最も整備されておりため、国内外の調達要件に「IEC62443-4-2」取得が盛り込まれることが増えています。また日本でも情報処理推進機構(IPA)などを中心に規格の標準化に向けた取り組みが強化されています。

「IEC62443-4-2」では IoT 機器に対してなりすましが困難な認証情報によるデバイスの認証と、耐タンパ領域(ハードウェアセキュアエレメント)への認証情報の格納と運用、およびセキュアなソフトウェアアップデートが必須のセキュリティ対策として求められる※ ため今後、海外輸出される IoT 機器などは「IEC62443-4-2」への対応が不可欠となります。

※産業制御システムなど安全性が重視されるシステムなどが想定されるセキュリティレベル 3 以上で必要

-

技適の改正により、リモートアップデート機能が必要に

技適の改正により、リモートアップデート機能が必要に2020 年 4 月 1 日から施行予定の「端末設備等規則及び電気通信主任技術者規則の一部を改正する省令(平成 31 年総務省令第 12 号)」により、日本国内で無線機能を搭載した機器を使用する際に取得が求められる「技術基準適合証明等(技適)」について、基準の変更が予定されています。この技適の改正後は、新たにセキュリティ機能の実装が必要となり、通信に関わる機能を持つファームウェアのリモートアップデート機能が不可欠となります。特に IoT 機器などの台数が多い製品ではリモートアップデートの機能が必須となっていくと考えられます。

「IoT を取り巻く環境と関連法案の動向」セミナーレポート

セキュア IoT プラットフォーム評価用 SDK について

セキュア IoT プラットフォームの評価用 SDK を提供しています。詳しくは「セキュア IoT プラットフォーム評価用 SDK 」をご覧ください。